在最糟糕的情况下,攻击者可以利用漏洞从WPA2设备破译网络流量、劫持链接、将内容注入流量中。换言之,攻击者通过漏洞可以获得一个万能密钥,不需要密码就可以访问任何WAP2网络……

2017-10-19 15:26:25 2987

2987 `原创:aqniu转载:毕安信息根据最新的IBM全球威胁调查报告《X-Force威胁情报指数2020》,受攻击网络中60%的初始访问都是利用以前窃取的凭据或已知的软件漏洞,从而使攻击者更少依赖欺骗

2020-02-17 17:39:12

SQL_约束攻击

2019-07-16 06:53:21

,软件一般采用sql注入检测工具jsky,网站平台就有亿思网站安全平台检测工具。MDCSOFT SCAN等。采用MDCSOFT-IPS可以有效的防御SQL注入,XSS攻击等。防止SQL注入之转义特殊输入

2018-03-21 14:47:54

摘要: 关注网络安全的企业大都很熟悉这样的场景:几乎每天都会通过安全媒体和网络安全厂商接收到非常多的漏洞信息,并且会被建议尽快修复。尽管越来越多的企业对网络安全的投入逐年增加,但第一时间修复所有漏洞

2017-12-25 15:18:01

嵌入式系统设计师学习笔记二十一:网络安全基础①——网络攻击网络攻击分为两种:被动攻击和主动攻击被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击成为截获。典型的被动攻击手段:流量分析:通过

2021-12-23 07:00:40

对Fuzz测试的原理和测试执行过程的介绍,让你深入了解DevEco Testing注入攻击测试的背后原理。二、Fuzz测试面对网络黑客对漏洞的恶意攻击,相较于被动应对外部的暴力破解,安全专家们更乐于

2022-09-15 10:31:46

的方式运作,这样的特性,经常被恶意攻击者,运用做为寻找系统漏洞的工具,藉此绕过预设的安全机制或取得受保护的资料。这方法之所以被攻击者经常使用,其根本原因不外乎相关攻击设备简单、容易取得且成本低廉,并且其

2023-08-25 08:23:41

对网站进行攻击的话可以通过系统自带的nslookup命令反查他的IP地址。 在我们的系统桌面上点“开始”->“运行”,输入CMD后回车,然后在弹出的命令提示窗口里输入“nslookup

2009-09-03 16:15:44

多链路负载均衡 2、应用层防护 SSL VPN---通过SSL VPN远程实现加密远程桌面管理,无需对外开放远程桌面、PCANYWHERE等软件的端口 防SQL 注入 防跨站攻击 网站盗链检测 网站

2009-12-02 10:53:31

灵活的保护策略,做到“量体裁衣”。宝界网页防篡改系统不仅集恶意代码主动防御、网页文件过滤驱动保护、跨站攻击防护、防SQL注入、抗网络攻击等多个安全功能于一身,而且全面兼顾服务器终端与网络流量的深度检测

2009-12-02 10:54:36

攻击面属性1085.2.2 分类决策1085.3 远程攻击面1085.3.1 网络概念1095.3.2 网络协议栈1125.3.3 暴露的网络服务 1135.3.4 移动技术 1145.3.5 客户端

2015-09-26 12:23:52

40Redis安装及利用Redis未授权访问漏洞的攻击与预防

2020-03-31 11:32:58

准确溯源攻击手段暴力,流量大,以达到短时间不能服务为主要目的技术门槛低,但由于需要众多资源,攻击成本较高而例如 XSS 跨站、SQL 注入、CSRF、漏洞利用等,都是通过网站提供的系统(例如老版

2018-06-12 16:59:04

记录,同时也能提供网络使用情况的统计数据。当发生可疑动作时,防火墙能进行适当的报警,并提供网络是否受到监测和攻击的详细信息。2.3数据加密技术 数据加密能防止入侵者查看、篡改机密的数据文件,使入侵者

2011-02-26 16:56:29

可能会受到网络攻击,最终破坏整个电动汽车充电机制,包括远程监控和客户计费。“电动汽车现在已经成为标准。然而,他们的管理层很容易受到安全威胁,”卡洛斯 · 阿尔瓦雷斯商学院信息系统和网络安全系副教授

2022-02-26 11:03:44

摘要: 4月30日,阿里云发现,俄罗斯黑客利用Hadoop Yarn资源管理系统REST API未授权访问漏洞进行攻击。 Hadoop是一款由Apache基金会推出的分布式系统框架,它通过著名

2018-05-08 16:52:39

翻译:为什么树莓派不会受到 Spectre 和 Meltdown 攻击

2019-05-09 13:05:54

导读:360周鸿祎认为勒索病毒的爆发会成为一个里程碑事件,“我感觉这次像潘多拉盒子被打开了”。

席卷全球的勒索病毒影响范围仍在持续,目前至少150个国家受到了网络攻击。360公司董事长周鸿

2017-05-20 09:30:19

当下物联网时代,越来越多的设备接入到网络,随之而来的安全性问题也逐渐被重视起来。对于物联网设备来说,固件是极易受到攻击的部位,作为一个系统最基础最底层的工作软件,固件在很大程度上决定了物联网设备

2020-09-07 17:16:48

导读:安全研究人员发现智能机器人存在两个安全漏洞,导致其容易受到攻击。第一个漏洞可以让黑客对设备拥有超级用户权限,可以远程控制它们在家里运动,这有点令人毛骨悚然。第二个漏洞允许黑客查看摄像机拍摄

2018-07-27 09:29:19

在享受便利的同时,却往往忽视了隐私的保护。操作系统的漏洞、应用安全的不完善,都会导致物联设备被恶意代码注入,从而导致个人账号等隐私泄露。那么如何去防范恶意代码攻击呢?从当前的技术角度来讲,仅仅通过系统

2022-01-25 06:10:38

些漏洞会被黑客利用。可以通过很多做法最大程度地减少漏洞并在检测到漏洞后采取纠正措施;但是,只要人们编写新代码,就会引入新漏洞。入侵汽车控制器局域网(CAN总线)是黑客的共同目标。在之前的一些黑客攻击

2023-02-28 13:42:28

多链路负载均衡 2、应用层防护 SSL VPN---通过SSL VPN远程实现加密远程桌面管理,无需对外开放远程桌面、PCANYWHERE等软件的端口 防SQL 注入 防跨站攻击 网站盗链检测 网站

2010-05-17 13:57:45

远程VPN拨入后,再使用远程维护软件,无需对外开放远程桌面、PCANYWHERE等软件的端口。减少黑客攻击的可能性 提供防SQL 注入功能 提供强大的日志管理和日志审计软件(有报表和图形二种形式) 3

2010-05-17 14:01:40

远程VPN拨入后,再使用远程维护软件,无需对外开放远程桌面、PCANYWHERE等软件的端口。减少黑客攻击的可能性 提供防SQL 注入功能 提供强大的日志管理和日志审计软件(有报表和图形二种形式) 3

2010-08-19 11:02:30

关注+星标公众号,不错过精彩内容来源 |电子伊甸园微信公众号|嵌入式专栏随着互联网的发展,嵌入式设备正分布在一个充满可以被攻击者利用的源代码级安全漏洞的环境中。因此,嵌入式软件开发...

2021-12-17 07:59:40

编者按:这个消息是几个月前曝出的,也许我们该对基础软件的安全问题更加重视。谷歌披露的一个严重漏洞影响到了主流的 Linux 发行版。glibc 的漏洞可能导致远程代码执行。几个月前,Linux 用户

2016-06-25 10:01:50

没预先设想好可能存在的风险,建立威胁模型分析评估,就容易造成使用上出现漏洞进而遭受有心人士攻击导致损失。工业设备受到攻击可能造成人员危险或者机密数据外泄,智能电网若遭黑客控制则会影响民生及各产业

2023-08-21 08:14:57

jSQL是一款轻量级安全测试工具,可以检测SQL注入漏洞。它跨平台(Windows, Linux, Mac OS X, Solaris)、开源且免费。

2019-07-23 07:21:36

为SQL的变量进行安全性验证,过滤可能构成注入的字符。 第三、 禁止外部提交表单,系统禁止从本域名之外的其它域名提交表单,防止从外部跳转传输攻击性代码。 第四、数据库操作使用存储过程 系统所有的重要

2012-02-09 17:16:01

CVE-2017-5715,也称为Spectre Variant 2,是某些ARM CPU设计中的漏洞,允许攻击者控制受害者执行上下文中的推测执行流,并泄露攻击者在体系结构上无法访问的数据。

在

2023-08-25 07:36:27

信息在未加密的前提下通过网络传输,你就需要在流量发送到Web服务器之前重新进行加密的解决方案。 URL过滤 一旦应用流量呈明文格式,就必须检测HTTP请求的URL部分,寻找恶意攻击的迹象,譬如

2010-06-09 09:44:46

这一般是因为您的网站中的某个程序有漏洞,被黑客上传木马后,修改了您的网站,在您的网页中添加了病毒代码所致,这是目前比较流行的一种攻击方式。

2010-11-22 00:38:48

解一下什么是高防服务器呢?高防服务器就是能够帮助网站拒绝服务攻击,并且定时扫描现有的网络主节点,查找可能存在的安全漏洞的服务器类型,这些都可定义为高防服务器。高防服务器是指独立单个防御60G以上的服务器

2019-05-07 17:00:03

是故意把系统改得不安全测试的。测结果如下图:看看, 大量的高危安全漏洞。SQL注入,SQL盲注,怪不得我的数据库都给搞坏了,给写了一些挂马的东西进去, 原来这个这么多SQL注入漏洞。看来我用风讯来作

2012-02-09 17:10:27

SQL注入扩展移位溢注

2017-09-07 15:06:24 11

11 安卓最近又出现了一个新漏洞,可以让攻击者在联网设备和无线接入点之间读取到无线通信协议,甚至还能将其修改,把恶意软件嵌入到网站中。研究人员今天正式对外披露了这项漏洞,并且表示安卓和基于Linux系统

2017-10-17 09:04:50 1002

1002 显露出来,这些给人们的生活、工作、学习都带来了巨大的损失。面对Web 网站存在的种种安全漏洞问题,文章通过对大量SQL注入攻击报文的攻击特征进行总结分析,结合SQL注入攻击的攻击特征和攻击原理,提出了一种基于通用规则的SQL注入攻击检测与防御的方法,并利用

2017-10-31 10:57:31 18

18 “SQL注入”是一种利用未过滤/未审核用户输入的攻击方法(“缓存溢出”和这个不同),意思就是让应用运行本不应该运行的SQL代码。如果应用毫无防备地创建了SQL字符串并且运行了它们,就会造成一些出人意料的结果。

2017-11-17 14:07:10 18468

18468

SQL注入即是指web应用程序对用户输入数据的合法性没有判断,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

2017-11-17 15:14:00 14891

14891

由于车内网的开放性以及协议缺陷,其总线中数据的安全性及有效性分析是目前亟待解决的问题.利用车内CAN总线网络协议中车辆速度以及刹车油门等驾驶行为信息,提出了针对车内网CAN网络数据的防注入攻击模型

2017-12-19 15:39:20 0

0 在随着移动网络兴起,网络黑客也变得更加猖獗。 信息安全厂商趋势科技指出,因人们透过网络进行不安全的连线情况越来越普遍,明年黑客的活动将也将越发旺盛。趋势科技指出,明年黑客将以“数字勒索”、“锁定物联网漏洞”以及“攻击区块链”等3种手法,做为明年网络攻击的主力。

2018-01-18 14:37:09 1460

1460 SQL注入攻击是Web应用面临的主要威胁之一,传统的检测方法针对客户端或服务器端进行。通过对SQL注入的一般过程及其流量特征分析,发现其在请求长度、连接数以及特征串等方面,与正常流量相比有较大

2018-02-23 09:58:10 1

1 以色列网络安全公司 CTS Labs(以下简称CTS) 3月13日披露,AMD EPYC 和 Ryzen 处理器中存在13个漏洞,并其严重程度不亚于“熔断”和“幽灵”漏洞。这些漏洞允许攻击者向 AMD 芯片注入恶意代码,完全控制 AMD 处理器,窃取凭证,安装恶意软件读取并写入受保护的内存

2018-03-16 09:53:55 5567

5567 最近安全人员发现了一个Windows Defender漏洞,这个漏洞是一个远程代码执行漏洞,通过追溯微软自己使用的开源归档工具发现的。攻击者可以利用这个漏洞在计算机上执行远程代码操作,甚至可以自己执行下载文件的操作。

2018-06-07 01:27:00 1044

1044 Snyk 安全团队提供了建议措施,以供检查项目是否受到 Zip Slip 漏洞影响,包括在项目中搜索易受攻击的代码。Snyk 还举例罗列了不同程序语言中易受攻击的代码以及可供检查的验证代码。

2018-06-08 14:16:07 2314

2314 研究人员发现的其中一个漏洞为远程代码注入漏洞,允许访问本地网络的攻击者控制目标设备。该漏洞影响本地配置 Web 服务器,攻击者可向系统发送特制的信息利用该漏洞。

2018-06-14 11:55:57 5026

5026 服务器遭受到攻击应该怎么解决?无论是服务器租用还是托管,谁也没办法保证一帆风顺,当服务器遭受CC,DDOS攻击后一般会表现出:网站掉包严重,访问网站时要么打不开,要么打开提示“server

2018-07-25 10:04:14 332

332 2018年7月18日,美国甲骨文(Oracle)公司官方发布了季度补丁更新,其中修复了一个 Oracle WebLogic Server 远程代码执行漏洞 CVE-2018-2893,此漏洞是对编号为 CVE-2018-2628 修复的绕过,攻击者同样可以在未身份验证的情况下对 WebLogic 进行攻击。

2018-07-27 15:45:07 2877

2877 ($_POST[1]);这句恶意php指令将被写入网站的/cache_template/rss.tpl.php文件。漏洞原理该漏洞源于PHPCMS 2008源码中的/type.php文件。该文件包含如下代码

2018-12-07 16:18:53 259

259 DoS攻击有许多不同的方式和规模。由于并非所有设备和网络都以相同的方式受到攻击,因此那些试图破坏的要具有创造性,要利用系统配置中的可能的各种漏洞的方式(进行攻击)。

2019-01-09 10:36:59 9237

9237 Thinkphp5.0.*存在远程代码执行漏洞。攻击者可以利用漏洞实现任意代码执行等高危操作。

2019-01-26 16:26:00 2976

2976

如何判断网站是否被CC攻击 什么是CC攻击?CC就是模拟多个用户不停地进行访问那些需要大量数据操作的页面,造成服务器资源的浪费,CPU长时间处于100%,永远都有处理不完的连接直至就网络拥塞,正常

2019-01-30 15:22:45 358

358

),3、客户端脚本攻击(Script Insertion),4、跨网站脚本攻击(Cross Site Scripting, XSS),5、SQL 注入攻击(SQL injection),6、跨网站请求伪造攻击

2019-02-25 11:46:30 6

6 侯赛因表示,鉴于其中两中攻击利用了4G和5G标准的安全漏洞,美国以外的几乎所有蜂窝网络都容易受到这些攻击。欧洲和亚洲的许多网络也很脆弱。他补充说,鉴于这些攻击的性质,研究人员不会发布概念验证代码来利用这些缺陷。

2019-02-26 15:25:32 4169

4169 网络的广泛应用给社会带来极大便捷,网络安全特别是SQL 注入也成为了一个倍受关注的问题。与此同时,Java Web 由于其平台无关性、“一次编写、随处运行”,使得越来越多的程序员加入到Java 当中。本文在分析了SQL 注入原理的基础上,提出了几点Java Web 环境下防范措施。

2019-02-26 15:59:00 12

12 phpdisk是目前互联网最大的网盘开源系统,采用PHP语言开发,mysql数据库架构,我们SINE安全在对其网站安全检测以及网站漏洞检测的同时,发现该网盘系统存在严重的sql注入攻击漏洞。

2019-08-27 17:29:49 897

897 近日,SINE安全监测中心监控到泛微OA系统被爆出存在高危的sql注入漏洞,该移动办公OA系统,在正常使用过程中可以伪造匿名身份来进行SQL注入攻击,获取用户等隐私信息。

2019-10-14 11:33:39 965

965 Session文件漏洞Session攻击是黑客最常用到的攻击手段之一。当一个用户访问某一个网站时,为了免客户每进人一个页面都要输人账号和密码,PHP设置了Session和Cookie用于方便用户的使用和访向。

2019-10-30 14:58:07 1369

1369 现在做网站的站长都有一个心里,网站受攻击是在所难免的事,特别是一些比较热门的行业以及一些比较小的企业,更是被这些攻击整得焦头烂额。

2019-11-16 11:20:06 2535

2535 基于供应链和物联网的攻击数量也许正在飙升,但是通过电子邮件进行的攻击和利用漏洞仍然是攻击者偏爱的渗透企业网络的技术。

2019-11-25 10:20:23 671

671 据SINE安全监测中心数据显示,中国智能手机制造商‘一加’,也叫OnePlus,被爆出用户订单信息被泄露,问题的根源是商城网站存在漏洞。

2019-11-29 14:39:52 1885

1885 网络攻击中,例如常见的Web攻击、XSS攻击、SQL注入、CSRF攻击以及它们的防御手段,都是针对代码或系统本身发生的攻击,另外还有一些攻击方式发生在网络层或者潜在的攻击漏洞这里总结一下。

2019-12-02 14:31:51 8610

8610 随着网络犯罪分子和黑客不断攻击安全性脆弱的企业或个人用户,供应链上的网络攻击不断增加。

2019-12-06 14:29:35 1462

1462 网站总是会时不时遭受各种攻击,这种现象是很难避免的。个人网站或中小型网站往往没有专业程序员的维护,网站安全性意识薄弱,导致网站经常被攻击,出现这类情况说明网站存在安全漏洞,给一些不法之徒带来了可乘之机。

2019-12-08 10:33:09 1040

1040 不仅是英特尔芯片容易受到难以修复的安全漏洞影响。格拉茨技术大学的研究人员详细描述了两次 “ Take A Way”(副路)攻击,这些攻击可以泄漏来自2011年的AMD处理器的数据。

2020-03-09 17:24:22 1858

1858 不断增加的漏洞泄露敏感的企业信息和数据,使企业的业务运营面临巨大风险,而网络攻击造成的损害程度愈加严重。

2020-03-16 14:38:08 1969

1969 日前,微软警告数十亿Windows用户,黑客正在利用两个关键的零日漏洞来远程控制电脑。根据一份安全报告显示,这些漏洞被用于“有限的针对性攻击”,所有Windows操作系统都可能面临风险。

2020-03-24 15:57:04 1823

1823 在众多网站上线后出现的安全漏洞问题非常明显,作为网站安全公司的主管我想给大家分享下在日常网站维护中碰到的一些防护黑客攻击的建议,希望大家的网站都能正常稳定运行免遭黑客攻击。

2020-03-30 11:45:45 631

631 从今年3月份全世界黑客攻击网站分析局势来看,黑客攻击的网站中中国占有了绝大多数。

2020-04-01 11:38:23 1733

1733 相信大家对于学校们糟糕的网络环境和运维手段都早有体会,在此就不多做吐槽了。今天我们来聊一聊SQL注入相关的内容。

2020-04-06 12:22:00 1860

1860 用户在运行网站的时候,肯定都不希望遭遇到网络攻击,而维护网站安全是离不了网站管理员的日常维护,今天小编就来介绍下网站避免遭遇网络攻击的一些基本防护方式。

2020-04-10 11:25:47 2346

2346 传说,SQL注入是黑客对数据库进行攻击的常用手段,今天就来介绍一下SQL注入。

2020-06-28 11:15:05 1952

1952 黑客正积极利用一个关键的远程代码执行漏洞,允许未经验证的攻击者在运行易受攻击的File Manager插件版本的WordPress站点上载脚本并执行任意代码。

2020-09-03 16:20:47 1639

1639 谷歌安全研究人员在Linux Kernel中发现了一组蓝牙漏洞(BleedingTooth),该漏洞可能允许攻击者进行零点击攻击,运行任意代码或访问敏感信息。

2020-10-16 14:22:00 3354

3354 美国基础教育的远程教育网络近期正不断受到恶意攻击者的攻击,近乎全部受到影响。相关教育机构正成为勒索攻击、数据窃取的目标,而且这一趋势将持续到2020/2021学年。

2020-12-13 11:24:54 1751

1751 正电科技发布了“5G独立核心安全评估”。报告讨论了用户和移动网络运营商的漏洞和威胁,这些漏洞和威胁源于新的独立5G网络核心的使用。

2020-12-23 16:09:38 2515

2515 随着互联网的发展,嵌入式设备正分布在一个充满可以被攻击者利用的源代码级安全漏洞的环境中。因此,嵌入式软件开发人员应该了解不同类型的安全漏洞——特别是代码注入。 术语“代码注入”意味着对程序的常规数据

2021-01-06 15:13:13 1606

1606 随着互联网的发展,嵌入式设备正分布在一个充满可以被攻击者利用的源代码级安全漏洞的环境中。因此,嵌入式软件开发人员应该了解不同类型的安全漏洞——特别是代码注入。 术语“代码注入”意味着对程序的常规数据

2021-01-15 15:07:55 1897

1897 最近我在整理安全漏洞相关问题,准备在公司做一次分享。恰好,这段时间团队发现了一个sql注入漏洞:在一个公共的分页功能中,排序字段作为入参,前端页面可以自定义。在分页sql的mybatis

2021-03-03 15:00:18 1354

1354

训练SQL注入的sqil-labs-master闯关游戏

2021-05-14 09:31:58 0

0 静态漏洞检测通常只针对文本进行检测,执行效率高但是易产生误报。针对该问题,结合神经网络技术提出一种基于代码相似性的漏洞检测方法。通过对程序源代码进行敏感函数定位、程序切片和变量替换等数据预处理操作

2021-05-24 15:13:52 10

10 在全球各地发生冠状病毒疫情期间,很多企业的员工在家远程工作,远程工作的生态系统也见证了网络攻击的指数级增长。根据调研机构的调查,自从疫情爆发以来,71%的安全专业人员表示,已经注意到安全漏洞和威胁有所增加

2021-06-14 16:58:00 1256

1256 ,传递给Web服务器,进而传给数据库服务器以执行数据库命令。 如Web应用程序的开发人员对用户所输入的数据或cookie等内容不进行过滤或验证(即存在注入点)就直接传输给数据库,就可能导致拼接的SQL被执行,获取对数据库的信息以及提权,发生SQL注入攻击。 SQL的

2021-08-04 17:40:47 4623

4623 危害的是网站的用户,而不是网站,xss的危害性在所有web漏洞威胁性排名第二,仅次于sql注入,68%的网站可能存在xss攻击。 xss威力有多大? 1、利用iframe、frame欺骗用户进行操作,甚至能导致网银被盗。 2、 访问页面大的xss漏洞,可以用特殊的代码,让用户

2021-08-04 18:00:17 3493

3493 上一节,我们已经介绍了基本的SQL查询语句,常见的SQL注入类型,DVWA靶场演示SQL注入。学习了上一节我们可以做到执行任意SQL语句,主要可以对数据库的数据进行操作,但是不能对服务器和应用进一步控制,本节就介绍下在有sql注入的情况下如何进行下一步的渗透,获取到服务器权限。

2022-09-21 14:45:20 2264

2264 SQL注入漏洞作为WEB安全的最常见的漏洞之一,在java中随着预编译与各种ORM框架的使用,注入问题也越来越少。新手代码审计者往往对Java Web应用的多个框架组合而心生畏惧,不知如何下手,希望通过Mybatis框架使用不当导致的SQL注入问题为例,能够抛砖引玉给新手一些思路。

2022-10-17 11:16:43 956

956 在编写代码时,大多数人都知道他们在做什么 - 至少在当时 - 但以后会有多清楚,以及其他人如何理解它?是否过于复杂?它是否遵循规定的编码标准?是否有微妙的错误可能使其容易受到黑客攻击?除非你检查,否则你不知道,这意味着静态分析。

2022-10-20 11:50:02 310

310 开发人员使用模糊测试来查找软件、操作系统或网络中的编程错误和安全漏洞。然而,攻击者可以使用同样的技术来寻找你网站或服务器上的漏洞。

2023-03-03 14:56:19 363

363 支持手动灵活的进行SQL注入绕过,可自定义进行字符替换等绕过注入防护。本工具为渗透测试人员、信息安全工程师等掌握SQL注入技能的人员设计,需要使用人员对SQL注入有一定了解。

2023-03-07 10:26:15 1520

1520 做什么。 服务器漏洞的影响 服务器漏洞非常严重。对于个人来说,如果资本账户被泄露,账户资本余额将遭受重大损失。对于企业来说,如果企业网站受到攻击,不仅自己的网站不能正常运行,还会导致绑定资本账户的财产损失,用户隐私

2023-05-24 13:57:13 1184

1184 至关重要的。 然而,随着网络攻击的日益猖獗和复杂,传统的网站安全防护手段已经难以应对。黑客利用各种漏洞和技术,不断发起针对网站的各种攻击,如 DDoS 攻击、SQL 注入、XSS 跨站脚本、WebShell 后门、恶意爬虫等,给网站造成严重

2023-07-04 14:44:45 150

150 很明显,SQL注入攻击会造成严重的经济和声誉后果。为了避免成为这种攻击的受害者,开发人员必须采取主动措施保护他们的系统免受恶意行为者的攻击。以下是开发人员和组织防止SQL注入攻击的五大最佳实践:

2023-07-16 11:46:26 405

405 网络安全的威胁和攻击手法也在不断演变。为了维护网络安全,建议及时更新和修复系统漏洞,实施安全措施和防护机制,并加强用户教育和意识,以有效应对各类网络安全风险和威胁。

2023-07-19 15:34:13 2020

2020 SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

2023-09-25 10:43:21 411

411

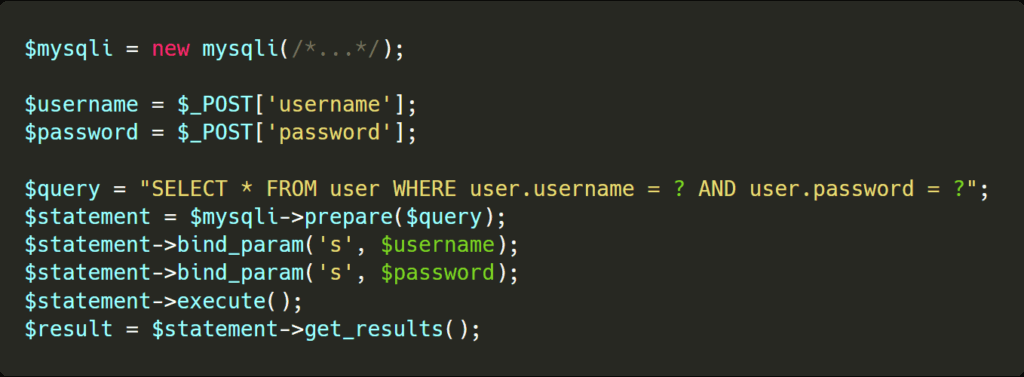

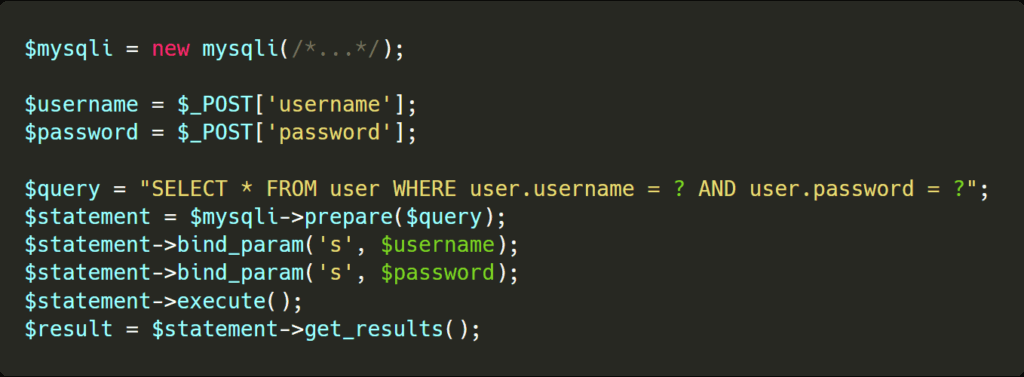

什么是sql注入?SQL注入(SQLi)是一种执行恶意SQL语句的注入攻击。攻击者可能会利用 SQL 注入漏洞来绕过应用程序安全措施。典型的SQLi攻击会通过添加、删除和修改数据库中的记录来绕过

2023-10-07 17:29:54 2361

2361

Java项目防止SQL注入方式

这里总结4种:

PreparedStatement防止SQL注入

mybatis中#{}防止SQL注入

对请求参数的敏感词汇进行过滤

nginx反向代理防止SQL注入

2023-10-16 14:26:34 208

208 Acunetix一款商业的Web漏洞扫描程序,它可以检查Web应用程序中的漏洞,如SQL注入、跨站脚本攻击、身份验证页上的弱口令长度等。

2023-12-12 11:12:19 362

362

电子发烧友App

电子发烧友App

评论