在购买IoT设备之前,请了解它是否存在安全问题,是否容易被黑客入侵,更改家庭路由器上的默认设置,这非常值得重申一次:家庭路由器的高强度密码可防止DDoS攻击。

2016-11-02 11:01:15 1890

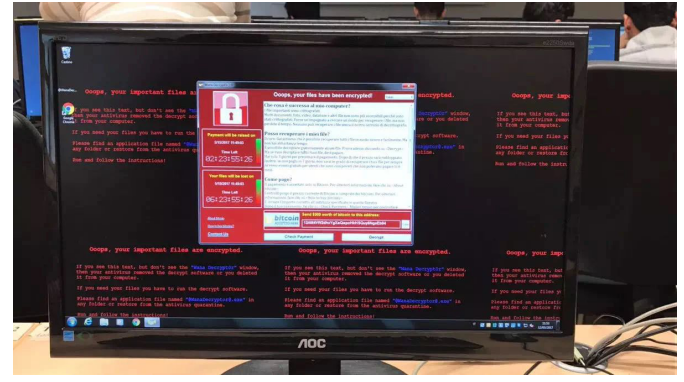

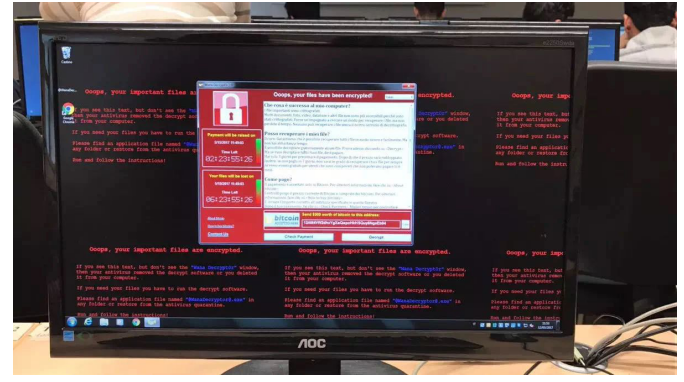

1890 报告显示,全球TO C勒索病毒攻击正在逐渐减少,而TO B勒索病毒攻击暴增。面对勒索病毒,我们只能选择躺平吗?有什么抵御方式?

2021-08-04 15:39:14 2314

2314

802.11n的MAC data plane architecture中,请问,MSDU integrity and protection指的是什么?和MPDU encryption and integrity的完整性有什么区别?

2015-02-05 10:00:00

嵌入式系统设计师学习笔记二十一:网络安全基础①——网络攻击网络攻击分为两种:被动攻击和主动攻击被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击成为截获。典型的被动攻击手段:流量分析:通过

2021-12-23 07:00:40

的浪费,CPU长时间处于100%,永远都有处理不完的连接直至就网络拥塞,正常的访问被中止。 2、攻击症状 CC攻击有一定的隐蔽性,那如何确定服务器正在遭受或者曾经遭受CC攻击呢?我们可以通过以下

2013-09-10 15:59:44

Jitter, Noise, and Signal Integrity at High-Speed-Mike PengLi

2015-10-26 15:03:11

我用的是cadence 16.3的版本,用Model Integrity这个软件模块进行IBIS转DML时总是报错,提示无法打开“ibis2signoise”;还有就是查看IBIS文件的曲线时,软件出错,然后就自动关闭了。求哪位大神指点迷津。

2011-12-24 13:34:57

【作者】:黄玮;梁洪亮;胡正名;杨义先;【来源】:《清华大学学报(自然科学版)》2009年S2期【摘要】:网络电话(VoIP)网络攻击检测算法的实现需要较多的计算资源支持,而现有的VoIP网络攻击

2010-04-24 09:27:24

是反攻击的,她攻击你的,你可以双倍的还回去! 如果你的是采用的DHCP自动分配的, 而且你是一个酒店,那你要甄别在你的网络中的电脑是不是你们自己的还是顾客自己带的电脑. ARP攻击没有什么好的办法.最简单

2009-03-12 09:10:56

静态页面由于动态页面打开速度慢,需要频繁从数据库中调用大量数据,对于cc攻击者来说,甚至只需要几台肉鸡就可以把网站资源全部消耗,因此动态页面很容易受到cc攻击。正常情况静态页面只有几十kb,而动态

2022-01-22 09:48:20

科技资讯 SCIENCE &TECHNOLOGY INFORMATiON2009年第16期摘要:随着信息化建设的快速发展,同络入侵,攻击对信息安全的威胁越来越大,本文从典型的网络入侵和攻击方法入手

2011-02-26 16:56:29

DDoS攻击路由器依然成为新网络攻击模式,那路由器怎么设置才可以防止遭到DDoS攻击呢,本文简要做一个总结。现在32位系统的小编再教大家一招利用路由器的一些安全特性控制DDoS攻击的小窍门

2013-07-17 11:02:27

流经路由器的地址,利用报文中记录的信息可重构路径。本方案有很低的网络和路由器开销,也容易扩充到IPv6和未来的主干网。关 键 词 攻击源追踪; 路径重构; 路由; 网络安全网络攻击追踪是对网络攻击作出

2009-06-14 00:15:42

的问题: 网络安全攻击。图片来源: UTSA从过去的网络攻击中吸取教训后,人们开始强调保护无人机系统免受这种反复的威胁。更好的意识是关键,以减轻您的车辆的系统变得妥协,并把你置于危险之中。虽然在大规模采用

2022-02-26 11:03:44

恶意软件、勒索软件、病毒、拒绝服务攻击——这些威胁可能会让企业陷入困境,这是因为其难以恢复。其他的情况可能根本无法恢复,但这并没有阻止大多数行业把网络安全当作事后诸葛亮。不幸的是,这是自第一个

2020-07-07 11:41:24

分享三种硬件方案助力网络系统安全

2021-05-19 06:34:24

作者:ARC处理器,产品营销经理,Angela Raucher当为物联网应用增加额外安全措施时,如加密和授权措施,黑客必须花费更多努力才能获得所需信息、或破坏网络工作。他们所花费的努力和时间将取决于

2019-07-26 07:13:05

成本的开销缘故,若通过适当的方法增强了抵御DOS 的能力,也就意味着加大了攻击者的攻击成本,那么绝大多数的攻击者将无法继续下去而放弃,也就相当于成功的抵御了DOS攻击。1、采用高性能的网络设备引首先要保证

2019-01-08 21:17:56

求国内用户量排名前50位的商业网站及应用支持IPv6。IPv6成为国家战略。随着IPv6时代的到来,IPv6网络下的攻击开始出现。2018年初,Neustar宣称受到了IPv6DDoS攻击,这是首个对外

2018-11-28 15:07:29

近年来,从软件到软硬件联合攻击给嵌入式系统造成严峻的安全威胁。安全性已成为嵌入式系统设计中必不可少的一部分,同时这又是一个折衷的过程,不能单靠软件来保证,而全硬件的解决方式很昂贵且不具有弹性[1

2019-09-23 07:07:44

Technologies Inc.安全证书,下载管理器将安装并开始下载所请求的文件“。如何激活Akamai下载?我尝试过网络浏览器和谷歌浏览器。

2020-04-14 08:02:21

---- ------------------------------------------------缺少申请-Name清单属性:http://dlm.tools.akamai.com/dlmanager/versions/java

2018-12-07 11:09:21

最新防攻击教程 别人攻击的使用方法 传奇防御攻击 传奇攻击方法超级CC 超级穿墙CC 穿金盾CC 穿墙CC攻击器 防穿墙DDOS 传奇网关攻击 传奇攻击器 传奇登陆攻击器防范教程DDOS攻击网站防范

2012-09-06 20:42:50

服务器联系666IDC-海绵扣扣6950871 六九五零八七一 独家IP段183.134.17.159.56.66.1 流量清理如何抵御ddos攻击?如今的社会环境已经变得更为脆弱。世界经济论坛

2021-09-16 14:23:41

虫洞攻击是一种针对无线传感器网络路由协议的特殊攻击,一般由至少两个合谋节点协同发起。合谋节点通过建立起一条高带宽高质量的私有信道来对数据进行吸引和传输,通过扰乱路由分组的传输达到破坏网络正常运行

2020-04-15 06:24:05

企业QQ:2880269198 / 347397455随着互联网的迅猛发展,互联网环境越来越恶劣,恶意攻击也越来越多。无论是正规企业网站、游戏网站、购物网站还是旗牌室、娱乐网站,很多用户因为各类网络

2019-05-07 17:00:03

借助统一建模语言,概括近十年来利用缓冲区溢出进行攻击的攻击模式,从预防、发现、抵御缓冲区溢出攻击以及攻击后的程序恢复等方面对目前有代表性的防御、检测方法和攻

2008-12-18 16:42:32 7

7 研究移动Ad Hoc网络特有的安全威胁,提出一种基于双线性对、无可信中心的门限身份认证方案。该方案能有效减少网络中各节点的存储代价和运算量,抵御内部节点攻击和被动攻击

2009-04-03 08:35:35 16

16 提出一种新的网络攻击图(NAG)自动生成及优化方法,针对NAG的状态空间爆炸问题,将其分为子攻击图和父攻击图。子攻击图描述从攻击发起主机到目标主机的具体攻击方案,父攻击图

2009-04-18 09:28:51 35

35 提出一种新的网络攻击图(NAG)自动生成及优化方法,针对NAG的状态空间爆炸问题,将其分为子攻击图和父攻击图。子攻击图描述从攻击发起主机到目标主机的具体攻击方案,父攻击图

2009-04-18 09:28:51 4

4 Digital Signal Integrity-Modeling and Simulation with Interconnects and Package.pdf

2009-04-23 23:17:45 0

0 许多网络攻击都基于ICMP 协议。本文首先介绍ICMP 协议,接着探究了常见的基于ICMP 的网络攻击的原理,最后提出防火墙应对方案以防止和减轻这种攻击所造成的危害。关键词:

2009-06-15 09:29:02 18

18 针对大量网络弱点的分析,在已有研究的基础上建立一个安全分析模型,并提出优化的、逆向的广度优先搜索算法生成网络攻击路径,实现网络攻击路径生成的原型系统,实验证明

2009-08-06 10:26:29 14

14 在复杂的网络环境下,威胁网络安全的各种攻击越来越多。为了帮助用户了解网络结构,方便地管理网络设备,同时对来自网络的攻击能够采取及时、有效的响应措施,本文提出

2009-08-15 10:38:46 7

7 基于流量的攻击可能对复杂网络造成严重破坏,现有研究主要针对节点攻击。该文分析了部分边失效时,复杂网络的脆弱特性。此外,分析了时机策略和网络规模对边失效的影响。

2010-02-10 12:12:35 8

8 网络扫描及防范技术 口令破解及防范技术 网络监听及防范技术 欺骗攻击及防范技术 拒绝服务攻击及防范技术

2010-10-19 16:21:40 21

21 问:中文版page304 “两个信号分量在每根信号中会受到不同的阻抗,所以他们会以

2006-04-16 20:51:06 1133

1133 最大运营威胁:服务层和安全层攻击将取代僵尸网络攻击

安全和网络管理解决方案顶级供应商Arbor Networks公司(Arbor Networks, Inc.)报告指出,针对服务和应用的僵尸网络分

2010-01-21 09:05:38 435

435 通常的网络攻击 一般是侵入或破坏网上的服务器主机盗取服务器的敏感数据或干 扰破坏服务器对外提供的服务也有直接破坏网络设备的网络攻击这种破坏影响较大会导致 网络服务异常甚至中断网络攻击可分为拒绝服务型DoS 攻击扫描窥探攻击和畸形报文攻 击三大类 拒

2011-03-16 17:55:46 34

34 如何存储MQX web page到NAND FLASH

2015-11-26 14:51:45 0

0 Signal Integrity,好东西,喜欢的朋友可以下载来学习。

2016-02-18 16:35:08 0

0 本书从网络安全和系统安全两个角度,深入剖析了各种入侵、攻击技术及原理,并给出了实例和防范策略。

2016-03-30 17:53:13 4

4 网络攻击事件中,快速准确地量化事件影响是最重要的。正如近期数起高调数据泄露事件所展现的,无法快速准确地理解并沟通网络攻击事件,可对客户信任和品牌忠诚度造成灾难性影响,并最终影响到盈利。

2017-10-29 08:45:23 1478

1478 软件定义网络的出现为防御DDoS攻击提供了新的思路.首先,从网络体系结构角度建模分析了DDoS攻击所需的3个必要条件:连通性、隐蔽性与攻击性:然后,从破坏或限制这些必要条件的角度出发,提出了一种能够

2018-01-05 16:26:02 0

0 2017年WannaCry和Petya病毒攻击事件肆虐全球,勒索软件日益猖獗,面对日益频繁网络攻击,Check Point事件回应服务以专业团队、深入网络分析及事件报告,帮助企业抵御未知的资安风险。

2018-01-09 11:42:25 814

814 通过将网络节点推荐行为分析和网络恶意节点密度的自适应机制纳入信誉度评价过程,提出了基于蚁群算法的加强型可抵御攻击信任管理模型-EAraTRM,以解决传统信任模型因较少考虑节点的推荐欺骗行为而导致容易

2018-01-12 14:58:16 0

0 DoS是DenialofService的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。DoS攻击是指故意的攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源。

2018-01-17 15:33:33 39556

39556 云计算平台和大数据中心面临的最大安全威胁之一。提取了LDoS攻击流量的3个内在特征,建立基于BP神经网络的LDoS攻击分类器,提出了基于联合特征的LDoS攻击检测方法。该方法将LDoS攻击的3个内在特征

2018-01-21 10:44:18 0

0 随着网络攻击技术的不断发展,多步性成为目前网络攻击行为的主要特点之一。攻击行为的多步性是指攻击者利用目标网络中的一些漏洞,通过实施蓄意的多步骤攻击行为来达到最终的攻击目的。具有多步性的攻击行为简称为

2018-02-06 15:11:36 0

0 如何抵御DDoS 攻击是目前各大网络厂商都在关注的话题。DDoS攻击是指故意的攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源,LOTC是一个最受欢迎的DOS攻击工具。 这个工具被去年流行的黑客集团匿名者用于对许多大公司的网络攻击。

2018-02-10 10:47:27 1160

1160 网络攻击成为目前网络安全的一大痛点,黑客的创新脚步从未减缓,随着网络边界的消失,随着数据逐渐迁移到SaaS,黑客也转向终端入侵和勒索软件。

2018-02-11 09:00:23 746

746 DDOS 是一种通过大流量的请求对目标进行轰炸式访问,导致提供服务的服务器资源耗尽进而无法继续提供服务的攻击手段。

2018-06-17 09:26:00 1066

1066 防御系统(IPS)很难发现并有效抵御攻击。从网络结构入手,提出基于软件定义网络(SDN)的动态路径跳变(DPH)通信机制,依据空间和时间约束条件,动态改变通信节点之间的路径,宏观。上将通信流量相对均匀地分布在多条传输链路

2018-11-20 16:31:40 9

9 系统要于磁盘打交道,必须先分配一个page buffer:当需要读入文件时,首先要查找address_space看是否已经存在page_buffer,没有的话则分配一个page buffer页框,插入address_space。

2019-05-13 11:46:23 1319

1319 在区块链网络中,重放攻击也同样存在。但区块链上的重放攻击和传统计算机术语并不是一回事,只是过程有点类似。

在区块链技术中,重放攻击是指“一条链上的交易在另一条链上也往往是合法的”,所以重放攻击通常出现在区块链硬分叉的时候。

2019-06-18 14:01:04 1225

1225 在区块链网络中,重放攻击也同样存在。但区块链上的重放攻击和传统计算机术语并不是一回事,只是过程有点类似。

在区块链技术中,重放攻击是指“一条链上的交易在另一条链上也往往是合法的”,所以重放攻击通常出现在区块链硬分叉的时候。

2019-07-01 14:26:55 827

827 日蚀攻击( Eclipse Attack )是面向对等( P2P )网络的一种攻击类型,攻击者通过攻击手段使得受害者不能从网络中的其它部分接收正确的信息,而只能接收由攻击者操纵的信息,从而控制特定节点对信息的访问。

2019-08-26 10:43:08 1917

1917

什么是CC攻击?CC攻击英文翻译为Challenge Collapsar,是DDOS攻击的一种,是目前最常见的网络攻击方式之一。主要是针对Web服务的第7层协议启动的攻击,通过端口扫描程序在Internet上搜索匿名HTTP代理或SOCKS代理向目标发起HTTP请求。

2019-08-30 14:25:54 2222

2222 基于供应链和物联网的攻击数量也许正在飙升,但是通过电子邮件进行的攻击和利用漏洞仍然是攻击者偏爱的渗透企业网络的技术。

2019-11-25 10:20:23 671

671 网络攻击中,例如常见的Web攻击、XSS攻击、SQL注入、CSRF攻击以及它们的防御手段,都是针对代码或系统本身发生的攻击,另外还有一些攻击方式发生在网络层或者潜在的攻击漏洞这里总结一下。

2019-12-02 14:31:51 8610

8610 随着网络犯罪分子和黑客不断攻击安全性脆弱的企业或个人用户,供应链上的网络攻击不断增加。

2019-12-06 14:29:35 1462

1462 随着互联网的兴起,各种网络攻击也随之日益频繁,各种恶意网络攻击给许多企业带来口碑、以及财务的巨大损失。

2019-12-22 11:38:12 1114

1114 由于DDoS攻击往往采取合法的数据请求技术,再加上傀儡机器,造成DDoS攻击成为最难防御的网络攻击之一。

2020-04-04 00:50:00 1047

1047 UltraSoC最近推出的网络安全产品监测数字电路的功能行为,为网络安全领域增加了一层纵深防御,并以硬件速度检测和缓解网络威胁。

2020-04-22 16:47:29 2389

2389 其他的CoW的场景有KSM(Kernel same-page merging)。KSM会扫描多个进程的内存,如果发现有page的内容是一模一样的,则会将其merge为一个page,并将其标注为写保护

2020-08-03 15:52:53 3414

3414

首先介绍下用于窃取业务数据的几种常见网络攻击类型。网络攻击者会将容易攻击的网站作为目标来感染用户并进行数据窃取。而电子邮件则是网络攻击者最常见的目标之一。

2020-09-18 11:35:43 3013

3013 突如其来的新冠疫情,使得在线办公、在线教育等线上生产和生活方式激增,加速了数字世界的到来,与此同时,一系列的网络安全风险也随之进一步向现实世界渗透。根据Akamai智能边缘平台的监测,疫情期间

2020-10-16 15:11:26 2157

2157 如果Page Ability1的launchType属性值是singleton,那么不管显示多少次Page Ability1,在栈中永远只有1个Page Ability1实例。

2021-04-16 14:07:35 1367

1367

网络安全威胁呈指数级增长,制定有效的网络风险管理策略变得越来越重要。NIST网络安全框架助你抵御网络威胁。 据报道,疫情封国之前,2019年有46%的英国企业遭到了网络攻击,比2018年增长

2020-11-02 11:39:41 2732

2732 网络攻击活动如今日益猖獗,以至于组织采用的安全工具很难保护其业务并打击网络攻击者。采用机器学习和人工智能技术可以改善网络安全性。

2022-02-14 14:36:55 1081

1081 网络安全专家称,SolarWinds Orion网络管理平台遭受的攻击是针对美国政府网络和很多大型公司数据基础架构的最严重黑客攻击之一。该攻击于2020年12月发现,在该攻击发生后,网络专业人员们都在努力缓解此次广泛数据泄露事故的影响。

2021-02-08 16:19:00 4319

4319 Wireless Integrity Sensing Platform (WISP)-EVAL

2021-01-29 10:38:13 1

1 为降低网络安全风险,更好地实现网络攻击路径的优化,在现有网络攻击图的基础上构建SQAG模型对网络攻击进行建模。该模型将攻击过程离散化,每一时刻的攻击图包含攻击者在当前时刻已经占据的节点。同时利用攻击

2021-03-19 10:54:06 6

6 为降低网络安全风险,更好地实现网络攻击路径的优化,在现有网络攻击图的基础上构建SQAG模型对网络攻击进行建模。该模型将攻击过程离散化,每一时刻的攻击图包含攻击者在当前时刻已经占据的节点。同时利用攻击

2021-03-19 10:54:06 14

14 为准确预测网络攻击路径信息,提出一种基于概率属性网络攻击图( PANAG)的攻击路径预测方法。利用通用漏洞评分系统对弱点属性进行分析,设计节点弱点聚类算法以减少弱点数目,同时提出概率属性网络攻击

2021-03-24 10:30:10 14

14 签名,以降低系统的带宽消耗。将该方案与抗代间污染攻击的网络编码同态签名方案进行对比分析,结果表明,两者的开销比接近1,但所提方案能同时抵御代内污染攻击、代间污染攻击以及重放攻击。

2021-05-19 14:07:46 4

4 为准确评估计算机网络的脆弱性,结合贝叶斯网络与攻击图提出一种新的评估算法。构建攻击图模型RSAG,在消除攻击图中环路的基础上,将模型转换成贝叶斯网络攻击图模型BNAG,引人节点攻击难度和节点状态变迁

2021-06-11 14:23:27 9

9 Signal and Power Integrity-Simplified Second Edition(Eric Bogatin)

1970-01-01 08:00:00 0

0 本期上海研强给大家分享的是黑客如何攻击工控机系统网络,希望看完本篇文章您能对工控机有一个全新的认识!

2021-08-09 17:02:33 20224

20224 作者:Spongecaptain https://spongecaptain.cool/SimpleClearFileIO/ 1. Page Cache 1.1 Page Cache

2021-10-20 14:12:41 5322

5322

of Death 5. Teardrop 6. PingSweep 7. Pingflood 如何让抵御DDoS攻击的防线更牢固 加强自身的抵御能力:通过定期扫描来

2022-01-30 16:40:00 663

663 什么是高防服务器,顾名思义,高防服务器就是能够抵御 DDoS/CC 攻击的服务器。简单介绍一下DDoS/CC攻击是什么。 DDoS:分布式拒绝服务,将多台计算机联合起来作为攻击平台,通过远程连接利用

2022-02-23 11:08:34 1471

1471 最近不少用户都在咨询关于香港高防服务器到底能防御哪些攻击,防御效果好不好等相关问题。今天我们来详解一下各位用户的疑问,在解答这些疑问之前,大家要先了解网络攻击有哪些类型,这些攻击是使用哪些手段实现

2022-04-18 16:06:53 2512

2512 我们近期发布了 Play Integrity API,希望帮助开发者们保护自己的应用和游戏,使其免受可能存在风险的欺诈性互动 (例如欺骗和未经授权的访问) 的危害,让您能够采取适当措施来防范攻击并减少滥用行为。

2022-07-07 14:35:02 932

932 我们指出在真实场景下,一个简单的后处理模块,就可以形成有效,用户友好,即插即用的防御。为了专门防御基于查询分数的攻击,我们设计了对攻击者的攻击,通过细微的输出扰动干扰攻击者。广泛的实验表明我们的方法在抵御攻击,精度,置信度准确度,速度上,显著优于现有防御。

2022-10-11 14:34:19 773

773 网络攻击发生的 5 种方式

2022-12-29 10:02:55 751

751 负责支持和保护网络生活的云服务提供商阿卡迈技术公司(Akamai Technologies, Inc.,以下简称:Akamai)(NASDAQ:AKAM),于今日推出 Akamai

2023-02-15 17:16:14 800

800 高防服务器(DDoS保护服务器)是一种专门设计用于抵御DDoS攻击的服务器。DDoS攻击是指利用多个合法流量造成目标机器系统过载的攻击方式。其目的是瘫痪目标服务器,让其无法正常工作,从而

2023-03-24 10:28:00 411

411 (斯达克股票代码:AKAM)今天宣布推出Prolexic网络云防火墙。 Akamai Prolexic的这一新功能使客户能够定义和管理自己的访问控制列表(ACL),同时在保护他们自己的网络边缘方面拥有更大的灵活性

2023-04-27 12:13:53 760

760 物联网设备受到网络攻击是因为它们很容易成为目标,在正常运行时间对生存至关重要的行业中,它们可以迅速导致大量的勒索软件攻击。制造业受到的打击尤其严重,因为网络攻击者知道任何一家工厂都无法承受长期停工的后果,因此他们索要的赎金是其他目标的两到四倍。

2023-06-14 14:46:00 360

360 越来越多的大型企业的安全团队和高级政府组织经历了新形式的网络攻击。此攻击利用组织的软件生态系统的供应链(以及不太常见的硬件组件)注入恶意代码,这些代码后被用来危害对应的实体。如何有效抵御这种危害性极大的网络攻击?本篇文章给你答案。

2022-08-08 17:20:28 357

357

"当",而不是"如果"。对于金融网络安全团队来说,应对定期的网络攻击是工作的一部分。2021年,几乎23%的网络攻击是针对金融机构的。而63%的金融机构在去年

2022-10-24 16:11:12 279

279

摘 要:随着网络攻击技术的快速发展,网络安全已逐渐深入工作和生活的各个方面,在网络提供信息沟通便利的 同时也暴露出篡改消息、伪造、拒绝服务、流量分析、窃听等恶意网络攻击威胁。而且,网络攻击检测

2023-07-19 14:42:14 1

1 马萨诸塞州剑桥市2023年8月4日 /美通社/ -- Akamai Technologies, Inc.(纳斯达克股票代码:AKAM)是一家致力于支持并保护网络生活的云服务公司,公司今天宣布推出

2023-08-08 22:28:51 321

321 Manager 中为了网络安全, WiFi 的 MAC 地址由软件随机生成,如果不希望随机生成 MAC 地址可按照下文关闭随机MAC地址操作 关闭随机WiFi MAC地址 创建 /etc

2023-09-20 17:49:22 688

688

在当今数字时代中对于企业来说,抵御网络威胁、最大限度地降低风险来确保组织的持续生存能力,是尤为重要的。尽管风险因素不断发展并变得越发复杂,但网络安全的一个真理值得重复强调:基本的网络安全卫生,是可以

2023-10-20 02:10:02 680

680

电子发烧友App

电子发烧友App

评论