在当今数字化时代,随着网络应用的快速发展,网络安全问题变得日益突出,网络攻击手段也日益猖獗。在众多网络安全攻击手段中,CSRF(跨站请求伪造)攻击是一种被广泛认为具有潜在危害且常见的攻击方式之一

2024-01-02 10:12:29 259

259

的交易深度和大盘行情的差异问题二、目前主流平台的运营模式分析 现在的运营模式主要有2种:点对点交易+币币交易。 比特币交易所系统开发138-2655 -7202点对点交易能让不同国家的用户之间通过法币

2018-05-28 14:55:02

的。 (2)场外交易市场的组织方式采取做市商制。场外交易市场与交易所的区别在于不采取经纪制,买方与卖方直接进行交易。 (3)场外交易市场是一个自由的市场。未能在交易所上线交易的币种,可以在场

2017-12-11 10:45:42

三个方法来确定。 命令行法 一般遭受CC攻击时,Web服务器会出现80端口对外关闭的现象, 因为这个端口已经被大量的垃圾数据堵塞了正常的连接被中止了。我们可以通过在命令行下输入命令netstat -an来查看,如果看到类似如下有大量显示雷同的连接记录基本就可以被CC攻击了

2013-09-10 15:59:44

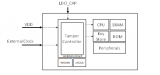

Glitch攻击与Clock Glitch攻击。这两种攻击方式,只需具备可以产生对voltage和clock讯号干扰的硬设备即可达成,因此实现所需成本比侵入式攻击低上许多,也更容易取得和实现

2023-08-25 08:23:41

攻击防护功能之后,能够有效的抑制秘钥信息,以操作电流的方式泄漏出去。 信息安全除了仰赖密码学算法的强度,对系统本身能否有效的防护相关秘钥被窃取也极其重要。旁路攻击是一种常见的对系统秘钥窃取的攻击方式

2022-03-01 14:19:26

很大的灵活性。在即将到来的世博会上,全世界的游客会大量的组团前来上海,届时世博园区不会有产生噪音的高音喇叭和五颜六色的导游旗,导游寻找团内的游客完全可以运用手里的手机来进行联系。U信通对讲手机系统

2010-03-11 14:16:57

我有一块Xilinx 的FPGA板子,两块 VLX5 LX330的v5芯片,一块VLX FF1513 的V4芯片,还有一块ARM9的芯片。带一个网口。这玩意闲置了很久,放在哪儿也是放着,能不能搞成一个比特币挖矿机呢?搞成了效率大概能达到多少?

2013-11-24 11:38:39

凭着兴趣学习了一些无线安全方面的东西,被无线网络的安全性之差感到震惊。对这方面感兴趣的可以多关注FreeBuf网站。本文以在BBBI上安装Kali来进行演示,主要介绍中间人攻击

2016-11-17 18:02:08

正确响应的重要前提。然而由于攻击者会使用地址欺骗等技术来隐藏自己的真实位置,且报文在网上传输所经过的路由器通常只关注报文的目的地址而忽略其源地址,因而隐藏了攻击源的攻击者很难被发现。作为当前具有研究

2009-06-14 00:15:42

什么是区块链?比特币跟区块链什么关系?有区块链的实例吗?

2021-05-17 06:47:04

本不需要我来解释什么。越来越多的交易所建立起来后,交易模式成为彼此竞争的一种方式,下面我们就简单的来说下币币交易模式的撮合方式是怎样的操作!撮合交易是一种指令驱动制,由买卖双方各自提交买卖委托,经过

2018-08-22 15:35:45

`<span style="" >我们大家都知道比特币是基于区块链技术所诞生的加密数字货币,也正是由于比特币的诞生大家才逐渐了解但区块

2018-12-04 13:48:44

用户非常喜爱的,单独拿出去都可以独立出一套系统,但也可以对接进入币种钱包。钱包的基础功能是储存,平台储存的数字资产多了,盈利方式也就显而易见(搬砖、投资等等)手续费,与交易所有类似的方面,不管是用户兑币

2019-07-22 11:56:11

BTC-比特币的运作与发行

2020-11-06 06:42:49

================================蚂蚁矿机v94t挖什么币2018zui火爆zui潮流的投资项目——挖矿,经过比特币国际地位以及价值日益提高,国内区块链技术应用各行各业,发展在zui区块链

2018-06-04 11:14:42

========================== 矿机挖币的盈利原理,现在挖矿还赚钱吗?去年12月还风光无限的比特币,到了今年2月便从天堂跌进地狱,价格直落70%。受此影响,矿机生意陷入平淡,“疯狂的矿机”在正逐渐

2018-06-01 10:32:38

适用,因为错误密钥解密得到的比特流可能导致FPGA功能失常,甚至毁坏[8]。为克服这一问题,本文设计了一种基于DPA攻击相关系数极性的检验方法。4 结论本文针对加密配置的FPGA克隆技术进行了研究,引入

2017-05-15 14:42:20

,已经成为不同组织和个人的攻击,用于网络中的勒索、报复,甚至网络战争。DOS的攻击方式就是通过大量合法的请求占用大量网络资源,以达到瘫痪网络的目的。常见的DOS 攻击手段有:SYN Flood、ACK

2019-01-08 21:17:56

随着虚拟货币的崛起,针对虚拟货币算法优化定制的电脑主机设备“矿机”掀起一阵热潮,2017下半年以来,比特币价格飞涨,也推高了矿机的行情。矿机生意的火爆也成就了矿机电源,特别是对1kW~3kW高效率电源的需求。

2019-07-18 06:20:31

嗨,我有一个应用程序,我希望在下载到FPGA之前使用类似于data2mem的工具来在FPGA比特流中破解块内存内容。FPGA可以是Virtex 6或Artix 7或Kintex 7。比特流未加密且未

2019-03-19 12:44:14

我回复了怎么没有E币?

2012-03-08 10:16:23

所需的安全功能。透过微控制器内部的硬件加密加速器可将设备端以及服务器间的数据传递透过加密方式进行有助于对抗通讯类攻击,结合秘钥存储器 (Key Store) 使用更能同时提高秘钥防窃能力。

而建构在

2023-08-21 08:14:57

`时代周刊:为什么比特币是自由的源泉?在边境城市库库塔,委内瑞拉难民不断涌入哥伦比亚,寻找食物来养家糊口。多年来,这个国家的通货膨胀率已经达到1000000%,玻利瓦尔成为一堆废纸。自2014年以来

2019-01-01 23:23:36

现在比特币涨的猛,有人在搞这个东东的挖矿机吗?一起交流下呀。

2013-04-20 10:01:56

没E币了啊,········

2013-03-21 19:11:07

没有E币了该怎么办????????{:4:}

2013-08-13 16:11:59

没有E币了怎么办???????

2013-06-17 18:49:03

矿机电源对于比特币矿机来说至关重要,毕竟挖矿中矿机稳定运行是非常重要的,而矿机电源就是保障比特币矿机稳定运行的重要法宝。现在矿机电源应用范围那么高,说明在技术,还有设备方面都完善了很多,而且完善之后

2021-12-27 07:30:45

12月5日央行等五部委宣布禁止金融机构开展比特币业务,但表示比特币交易作为一种互联网上的商品买卖行为,普通民众在自担风险的前提下拥有参与的自由。这一度让比特币在亚洲交易时段出现高达35%的跌幅

2013-12-15 11:17:12

持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。典型的主动攻击手段:篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。重放:通过截获普通用户的加密数据,通过修改IP地址伪装成

2021-12-23 07:00:40

本帖最后由 ***是我叔 于 2014-9-17 09:03 编辑

不要以为自己用一个比特币大矿机就牛逼了,树莓派比特币矿机虽然速度不算高。但是这是树莓派DIY成功不可多得的作品!树莓派比特币

2014-09-04 17:48:24

很高的人气,都获得了数十亿美元的市值。 当然,用户,投资者和交易者已经开始将比特币行情与其他更加灵活的和手续费更低的区块链进行对比。比特币经常被拿来与以太坊进行对比,以太坊提供了一种完全不同的平台和协

2017-09-06 21:25:41

交易。币对币交易,也由人民币和美元等法币本位换成了比特币本位。 3、场外线下交易 在监管叫停以平台为中介的场内交易的同时,“一手交钱、一手打币”的场外交易再次升温。 其实不管哪种方式,都是

2017-12-11 10:43:13

超声波测厚仪的五种操作方式,技术人员在使用超声波测厚仪,分别是一般量测方法,准确的量测方法,持续量测法、网格法。一般的量测方法指导:第一种:在一个地方和一探头两厚度、两个分型面,对方在90°量测探

2016-08-29 10:59:50

超级计算机挖比特币,趋势洞察京东方陈炎顺:细分应用场景承载物联个性化需求在2019年京东方全球创新伙伴大会上,京东方董事长陈炎顺表示,千千万万的细分应用场景承载了物联时代的个性化需求,要满足这些需求,就需要...

2021-07-28 08:38:18

这样发贴得E币吗?貌似回贴最多得五E币啊,啊,啊。

2012-08-29 17:22:25

进行存取操作。这一被称作“存储器转储”的方法,已经发展成故障攻击的一种有趣的变体。在受到故障诱导攻击之后,安全控制器不仅给出非保密的识别数据,还会输出包括软件产品、保密数据甚至存储密钥在内的更多

2018-12-05 09:54:21

ARP 协议欺骗是网络欺骗的行为之一,它使得攻击者可以重定向一个以太网上的IP 数据报以取得目标主机的信任。文章在分析ARP 协议工作原理、安全缺陷、攻击原理和攻击方式的基

2009-09-01 16:11:23 10

10 本文研究了针对WLAN 的拒绝服务攻击,总结了当前危害最为严重的几种攻击方式,分别为假冒合法MAC 地址的攻击和向无线接入点AP 发送大的延迟包的攻击。这几种攻击实现容易,

2009-12-25 16:56:09 23

23 世博会召开在即 安防行业如何准备

筹备已久的上海世博会将于2010年5月1日拉开帷幕,持续时间长达6个月。上海世博会也是继北京奥运会之后中国主办的又一次全球性

2009-11-12 17:44:47 394

394 高邮低排放电池进入世博会

记者23日从高邮市获悉,该市一家企业与上汽集团成功合作,将为首批在世博会上亮相的新能源商务

2010-02-25 08:34:40 515

515 上海世博会印度国家馆

2009年4月27日,中国2010年上海世博会印度馆设计方案正式揭晓。

主题:

展馆类型:自建馆

设

2010-04-07 09:24:13 997

997 2010年世界博览会正在上海举行,这是一个世界各国展示各自文化、科技和产业成果的平台,也是一个相互交流、学习的良好机会。这次上海世博会云集了我国各个领域、各个行业

2010-07-27 11:48:52 1049

1049 针对光网络攻击易被发现的问题,提出一种基于信号延迟插入的光网络攻击方式。该方法在不改变链路光学性能的基础上,利用信号延迟在系统中引起较高的串扰,极大的降低了系统的

2012-03-20 15:34:10 27

27 近日,全球突发一款名为“比特币”勒索病毒,该病毒会导致被攻击者的电脑文件会被锁定,劫持用户数据,被该病毒攻击后,被攻击的用户需要向黑客支付数额巨大的比特币才能解锁,而且即使支付了也不一定能解锁,不一定能恢复电脑正常使用。

2017-05-15 08:37:48 608

608 在计算机网络实践应用的过程中,拒绝服务攻击方式的出现,将会使计算机主机受到较大的影响,影响着计算机网络运行安全性,促使用户使用计算机网络过程中所发出的服务请求难以得到及时响应。在这种攻击方式

2017-11-24 14:34:38 1

1 就具有很大的破坏性。 ddos攻击特性是分布式;在攻击的模式改变了传统的点对点的攻击模式,使攻击方式出现了没有规律的情况,而且在进行攻击的时候,通常使用的也是常见的协议和服务,这样只是从协议和服务的类型上是很难对攻击进行区分的。在

2017-12-28 11:38:00 33122

33122

DDoS攻击通过大量合法的请求占用大量网络资源,以达到瘫痪网络的目的。这种攻击方式可分为以下几种:通过使网络过载来干扰甚至阻断正常的网络通讯;通过向服务器提交大量请求,使服务器超负荷;阻断某一用户访问服务器;

2017-12-28 14:06:52 8836

8836

关键词:华为 , 全球 , 上海 , 世博会 , 网络 华为今日宣布,2010年上海世界博览会(简称“世博会”)全球合作伙伴中国移动已经选择华为部署全球首个TD-LTE网络——世博会TD-LTE演示

2018-02-10 07:51:13 583

583 DDoS攻击五花八门,防不胜防,DDoS攻击也有多种途径,拒绝服务曾经是一种非常简单的攻击方式。如何保护自己的网络?最笨的防御方法,就是花大价钱买更大的带宽。

2018-02-10 12:29:00 1855

1855 如果比特币遭到51%攻击会怎么样?这是一个假设性的问题,但却始终困扰着社区内的优秀人才。就像军队上演无数的战争、启动末日场景一样,比特币的捍卫者们也在思考这个去中心化的加密货币遭到攻击之后的状况。

2018-05-08 15:38:00 1833

1833 51%攻击指的是,有人掌握了全网一半以上的算力,就可以和全网其他算力进行对抗,更改区块链记录了。最根本的原因是比特币区块链采取的是最长链原则,即当前最长的链被认为是主链,是正确的链。51%具体

2018-07-21 10:05:12 11993

11993

近年来,随着数字货币的出现,硬件钱包的数量激增。今天,尽管Ledger和 Trezor仍然占据市场主导地位,但消费者拥有前所未有的硬件设备的选择权来储存比特币和山寨币。

2018-08-14 14:02:12 16141

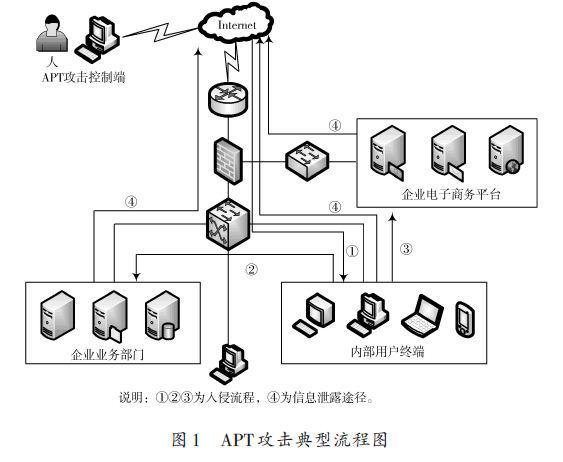

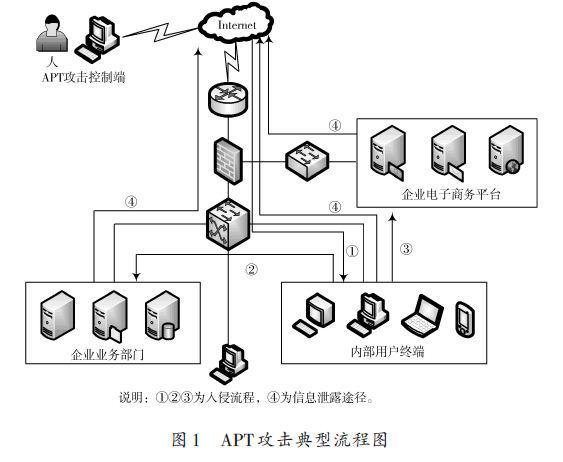

16141 核心资料为目的所发动的网络攻击和侵袭行为,其攻击方式比其他攻击方式更为隐蔽,在发动APT攻击前,会对攻击对象的业务流程和目标进行精确的收集,挖掘攻击对象受信系统和应用程序的漏洞。攻击者会针对性的进行

2018-11-19 07:55:00 10766

10766

在PoW共识机制下,以比特币为首,51%攻击威胁会一直存在。目前,比特币全网绝大多数算力都掌握在少数几家矿池受手里,比特币并不是绝对安全,理论上说,51%攻击威胁一直都存在。

2018-09-21 11:18:51 2253

2253 传统计算机术语中,重放攻击(Replay Attacks)又称重播攻击、回放攻击,是指攻击者发送一个目的主机已接收过的数据包,来达到欺骗系统的目的。重放攻击在任何网络通过程中都可能发生,是计算机世界黑客常用的攻击方式之一。

2018-09-30 14:42:37 1853

1853 比特币51%的攻击问题是最困难的挑战之一,也是最有价值的解决方案之一。比特币白皮书告诉我们,“只要诚实的节点共同控制的CPU功率大于任何合作的攻击节点组,系统就是安全的。”

2018-11-26 10:25:16 1197

1197 到目前为止,我们已经研究了发生在协议级别的比特币攻击向量——女巫/日蚀攻击和51%的攻击,这些攻击以破坏网络的方式强占敌方资源。

2018-12-03 11:29:12 901

901 “自私挖矿”攻击是一种针对比特币挖矿与激励机制的攻击方式,它的目的不是破坏比特币的运行机制,而是获取额外的奖励,并让诚实矿工进行无效计算。简而言之,“自私挖矿”攻击的核心思想是“自私挖矿”矿池(下文中简称为“恶意矿池”)故意延迟公布其计算得到的新块,并构造一条自己控制的私有分支,造成链的分叉。

2018-12-18 10:54:13 4266

4266 加密货币钱包Electrum因新型钓鱼攻击已经损失近250个比特币(约91.4万美元)。Electrum已经确认了这一攻击的真实性。攻击者通过创建一个虚假的钱包来诱导用户提供密码信息。

2018-12-29 11:27:28 954

954 51%攻击,即恶意矿工控制了网络中大多数算力,然后强制执行虚假交易,过去,社区就这种攻击方式进行了多次讨论,却从未遇到过此类情况。这一切都在去年4月4号发生了改变。那一天Verge遭到了51%攻击。

2019-01-17 14:59:05 892

892 女巫攻击:一种攻击者可以攻击有身分标示网路(a network that is dependent on identities)的攻击方式。

跳跃一次(hop):资讯从任意一个点(A)在某个网路内部传递到任意的另一个点(B)透过两个点中间的连结传递

2019-02-22 11:35:41 1172

1172

当然不能如此简单下定论,我们也要听听另一方的解释。根据Trezor方面给出的回应来看,Ledger所提到的漏洞,均需物理访问,其中有部分已被Trezor解决,部分属于所有硬件设备都存在的问题,其余部分则是当前所有基于ST微芯片设备存在的问题,这也包括Ledger本身。

2019-03-14 10:39:33 2790

2790

以太坊异形攻击是指,以太坊同类链(具体的说是使用以太坊 P2P discv4 节点发现协议的公链,包括以太坊、以太经典)由于使用了兼容的握手协议,无法区分节点是否属于同个链,导致地址池互相污染,节点通信性能下降,最终造成节点阻塞的一种攻击方式。

2019-04-19 11:17:03 3522

3522 什么是CC攻击?CC攻击英文翻译为Challenge Collapsar,是DDOS攻击的一种,是目前最常见的网络攻击方式之一。主要是针对Web服务的第7层协议启动的攻击,通过端口扫描程序在Internet上搜索匿名HTTP代理或SOCKS代理向目标发起HTTP请求。

2019-08-30 14:25:54 2222

2222 所讲的攻击方式,在最开始的时候与平衡攻击类似,也是将诚实的节点分割成若干个算力差不多的社区,每个社区在不同的子树下挖区块。这里我们以分割成 3 个社区为例。

2019-09-12 11:40:52 1242

1242

网络攻击中,例如常见的Web攻击、XSS攻击、SQL注入、CSRF攻击以及它们的防御手段,都是针对代码或系统本身发生的攻击,另外还有一些攻击方式发生在网络层或者潜在的攻击漏洞这里总结一下。

2019-12-02 14:31:51 8610

8610 计算机网络攻击需要明确四个关键点,确定影响范围:对发生的攻击行为,要确定这些攻击行为影响了哪些数据和功能,才能对受到影响的数据和系统,及时作出应对措施,将影响最小化。

2019-12-31 17:59:03 14184

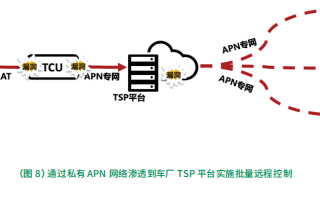

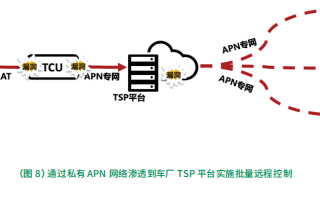

14184 2019 年有两类新型车联网攻击方式爆出,新出现的攻击方式往往会打破这种平衡,原有的防护方案没有考虑到此类攻击手段,需要主机厂的重点关注。

2020-03-25 14:27:57 1076

1076 2019年有两类新型车联网攻击方式爆出,新出现的攻击方式往往会打破这种平衡,原有的防护方案没有考虑到此类攻击手段,需要主机厂的重点关注。

2020-05-04 09:30:00 1618

1618

“水坑攻击(Watering hole))”是攻击者常见的攻击方式之一,顾名思义,是在受害者必经之路设置了一个“水坑(陷阱)”。最常见的做法是,攻击者分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,先将此网站“攻破”并植入攻击代码,一旦攻击目标访问该网站就会“中招”。

2020-08-31 14:56:09 11677

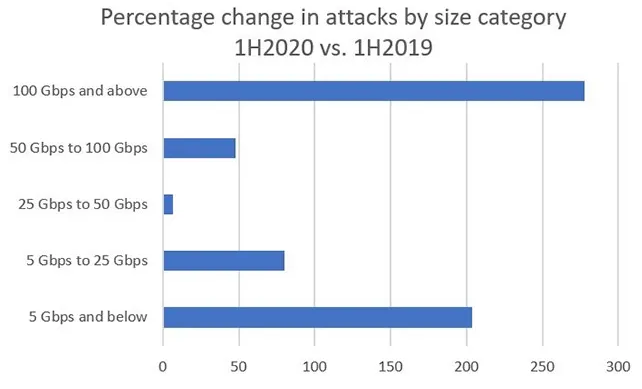

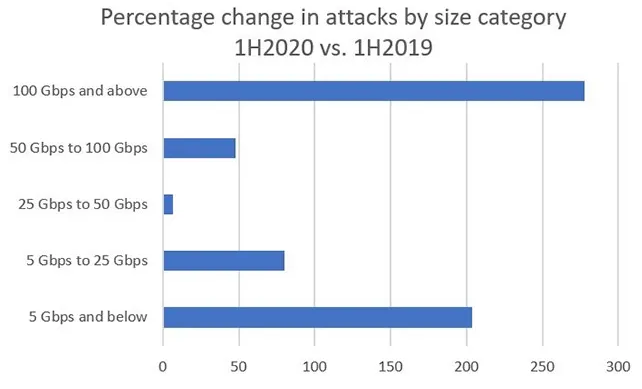

11677 Neustar报告显示,2020年上半年,DDoS攻击方式发生了重大变化。与2019年同期相比,DDoS攻击数量增加了151%。其中包括Neustar缓解的最大型和最长时间持续攻击,分别为每秒1.17Tbps和5天18小时。

2020-09-22 13:57:29 2280

2280

者利用的漏洞。本文通过分析比特币、以太坊等平台中常见的攻击方式,提出了全新的区块链中攻击方式的分类方法。本文提出的攻击分类方法体现出不同攻击方式间的差异性与关联性,并从多个角度归纳了各类攻击的特点。最后,本文根据各类

2021-04-28 17:33:11 8

8 的信息或利益,我们所能够知道的是,黑客所使用的方法,就是一般广为信息安全所知的故障注入攻击方式,由于这种攻击方式具有简单、低成本、设备取得容易等优点,所以广为黑客们所使用,甚至市面上也有专门的套件贩卖。 既然有攻击就会有对应的防护,而防护

2021-11-02 09:46:44 1225

1225

资源如:IDC服务器、个人PC、手机、智能设备、打印机、摄像头等对目标发起大量攻击请求,从而导致服务器拥塞而无法对外提供正常服务,只能宣布game over。 DDOS攻击是当下最常见,也是危害极大的一种网络攻击方式,该攻击方式通过大量的无用请求占用网络资源,从而造成

2022-06-29 11:29:36 1526

1526 基于Web攻击的方式发现并攻击物联网设备介绍

2022-10-20 10:28:19 0

0 网络攻击发生的 5 种方式

2022-12-29 10:02:55 751

751 ,网络安全变得越来越重要。在互联网的安全领域,DDoS(Distributed DenialofService)攻击技术因为它的隐蔽性,高效性一直是网络攻击者最青睐的攻击方式,它严重威胁着互联网的安全。接下来的文章中小编将会介绍DDoS攻击原理、表现形式以及防御策略。希望对您有

2023-02-15 16:42:58 0

0 高防服务器(DDoS保护服务器)是一种专门设计用于抵御DDoS攻击的服务器。DDoS攻击是指利用多个合法流量造成目标机器系统过载的攻击方式。其目的是瘫痪目标服务器,让其无法正常工作,从而

2023-03-24 10:28:00 411

411 pass the hash:哈希传递攻击,简称PTH,是在内网渗透中一种很经典的攻击方式

2023-05-16 09:44:59 1709

1709

电子发烧友网站提供《基于信号延迟插入的光网络攻击方式.pdf》资料免费下载

2023-10-24 11:44:43 0

0 方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。DDOS攻击有以下几种方式。 SYN Flood攻击 SYN Flood攻击是当前网络上最为常见的DDos攻击,也是最为经典的拒绝服务攻击,它利用了TCP协议实现上的一个缺陷,通过向网络服

2024-01-12 16:17:27 183

183

电子发烧友App

电子发烧友App

评论