英飞凌科技股份公司(FSE: IFX / OTCQX: IFNNY)经过认证的安全解决方案针对主流的计算和新兴的物联网(IoT)领域实现对数据、设备和网络的保护。作为可信计算领域的领袖,英飞凌近日

2015-10-12 14:09:14 624

624 IoT云上可信安全方案及服务以可信计算理论和密码学为基础,为物联网系统平台提供端到端设备安全认证、安全连接、业务数据加密、密钥管理等基础安全能力

2022-09-20 10:06:22 1858

1858 演讲嘉宾 | 金意儿 回顾整理 | 廖 涛 排版校对 | 李萍萍 嘉宾简介 金意儿,华为可信计算首席科学家,IEEE硬件安全与可信专委会联席主席, OpenHarmony技术指导委员会

2023-05-05 15:47:32 1714

1714

大学珞珈特聘教授,中国密码学会理事,中关村可信计算联盟副理事长,CCF(中国计算机学会)高级会员,CCF 信息安全与保密专委会、容错计算专委会委员。TCG(国际可信计算组织)组织个人会员。主要研究方向为密码学应用、信息系统安全、可信计算、嵌入式系统

2023-07-11 08:41:17 601

601

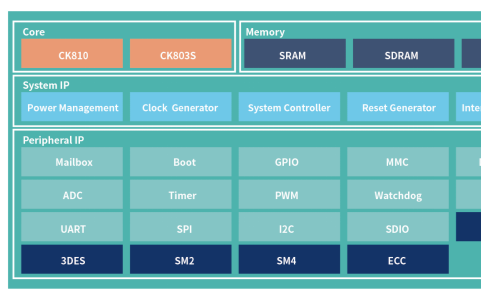

大川GS400符合可信计算及等级管理标准,支持高效自主处理器定制技术和多场景超低功耗技术。

2021-02-05 09:16:51 1888

1888

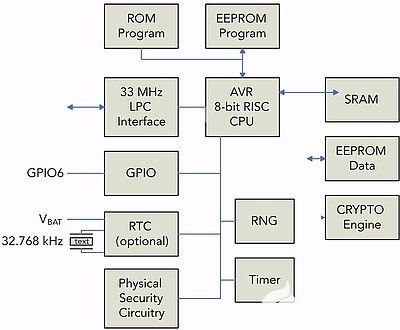

电子发烧友网报道(文/周凯扬)TPM(受信任平台模块)作为一项基于硬件提供安全功能的技术,可以用于安全地创建与存储密钥,确保设备OS与固件符合可信计算等应用的安全要求。为了符合规范,比如最新的TPM

2023-05-12 00:16:00 2141

2141 为了满足国内某安全攸关领域的需求, L2C编译器的开发始于2010年9月, 其目标是设计实现一个经过形式化验证的可信编译器, 其源语言是面向领域的同步数据流语言Lustre*(Lustre语言的一个

2021-12-17 07:36:41

在本指南中,我们将探讨保密计算在现代计算平台和解释机密计算的原理。然后我们描述Arm机密计算架构(Arm CCA)实现了Arm计算平台中的机密计算。在本指南的末尾,您将能够:

•定义机密计算

•描述

2023-08-02 08:27:28

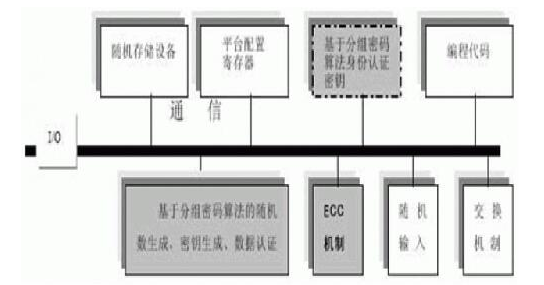

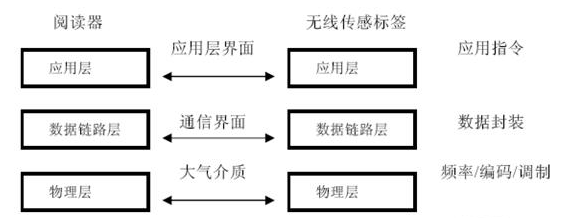

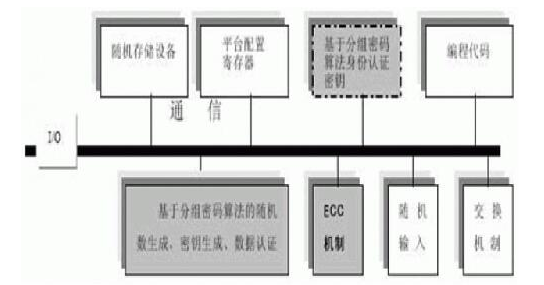

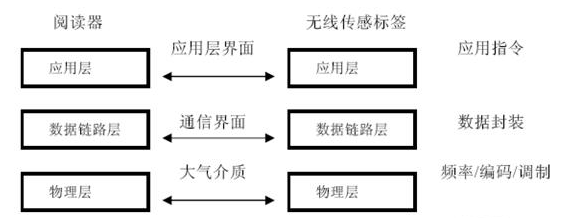

为了对无线射频识别技术进行可信计算平台的接入,我们在可信网络连接使用的协议标准基础上,设计了基于分组密码CBC 工作模式、ECB 工作模式对消息传送提供加密,并且以ECC 来加强公开密钥交换所

2019-09-29 09:01:27

为了对无线射频识别技术进行可信计算平台的接入,我们在可信网络连接使用的协议标准基础上,设计了基于分组密码CBC 工作模式、ECB 工作模式对消息传送提供加密,并且以ECC 来加强公开密钥交换所

2019-08-07 08:28:03

不同制程架构、不同指令集、不同功能的算力单元,组合起来形成一个混合的计算系统,使其具有更强大、更高效的功能。如何在异构计算场景下构建可信执行环境呢?华为可信计算首席科学家、IEEE硬件安全与可信专委会

2023-04-19 15:20:32

USB主机批量传输如何在和声框架中工作?在MLA中是否有“读取”功能?哪些是后续的步骤,有关于它的文档吗?我使用框架1.09。

2020-04-21 06:18:03

power_supply框架包括哪些功能?power_supply框架工作流程是怎样的?如何在power_supply框架下去添加充电IC驱动?

2021-07-28 06:02:56

,边缘计算框架Kubeedge的社区开发工作,对云边协同,边缘节点的应用场景开发有浓厚的新区。是Openstack社区的重要贡献者,同时在Kubeedge社区中完成了多个功能的贡献,希望能

2020-09-25 10:11:49

公司期望从高校开始到各行各业能将飞腾与各类国产化解决方案应用起来,解决我们的卡脖子难题

来自我们二级学院院长对可信计算的介绍:

嘿嘿,倒是听到了一个有趣的信息,建飞腾可信计算实验室,到时候可以去那玩玩了,这波是国芯爱好者的胜利

补充:

2023-12-09 15:57:58

《XKI西科保密检查工具》主要为保密检查工作提供专业、高效的技术手段,检查涉密网及非涉密网在运行中是否发生违规操作及不符合保密要求的操作行为,可及时发现、解决违规问题,真正促进保密

2012-05-23 15:26:02

如何去实现TF-A引导u-boot启动的功能呢?基于Arm的可信固件Trusted Firmware-A该怎样去移植呢?

2022-02-28 07:19:47

。若您还不熟悉关于Arm 安全性的概念,请参阅安全性介绍。2、什么是机密计算?机密计算是指在基于硬件支持的可信的安全环境中运行计算任务,以此对使用中的数据进行保护。这种保护能让代码和数据免于被特权软件

2022-08-05 14:40:59

标准背后的目的是实现真正的融合网络,使网络中各种类别的流量都能无缝共存。这将使关键任务的实时流量可以像流式传输和“尽力而为”的流量一样,在同一网络上传输。这些功能使网络设计人员可确保在整个网络拓扑结构

2018-10-25 09:55:07

令集、不同功能的算力单元,组合起来形成一个混合的计算系统,使其具有更强大、更高效的功能。如何在异构计算场景下构建可信执行环境呢?华为可信计算首席科学家、IEEE硬件安全与可信专委会联席主席金意儿教授在第一届

2023-08-15 17:35:09

【作者】:赖步英;【来源】:《广州航海高等专科学校学报》2010年01期【摘要】:本文归纳介绍基于图像变换、融合与图像分存等数字图像隐藏技术及其在图像信息保密传输中的应用,讨论了基于FASS曲线

2010-04-23 11:51:26

求助。设计一个FM跳频通信系统,实现通信保密。包括实现语音通信、载波范围可调、频点可调。

2014-03-21 16:52:48

硬件安全技术系列课程详细介绍硬件安全相关的攻击技术和抗攻击设计技术,包括芯片的安全架构设计和安全认证。硬件安全是什么?传统意义上的硬件安全是指密码芯片安全,智能卡、可信计算等多是安全芯片的独立形态

2021-07-29 09:25:16

9月27日,在2019杭州云栖大会上,阿里云宣布推出全新的全栈数据保护体系,可将云平台侧与用户相关的内部操作透明化。此外,阿里云还推出了可信计算、混合云安全架构等多款新品,将云原生安全构筑在每一个

2019-09-29 15:27:41

标准符合性是衡量可信计算模块(TPM)芯片是否存在安全漏洞的重要因素。该文面向可信计算组织规范,给出一个针对TPM接口命令的标准符合性测试方案。运用有限状态机归纳测试集的

2009-04-01 08:41:55 9

9 目前引线框架产品具有产品小、尺寸多、精度高等特点,行业内需要一种高精度高效率的检测设备,中图仪器的CH系列全自动影像仪,可实现各种复杂精密引线框架的轮廓、表面尺寸、形位公差等精准测量,搭配自主研发

2022-07-28 16:52:49

具有保密功能的电话分机电路

2009-04-13 15:48:28 3

3 详细介绍了“可信计算”的发展历程,总结了容错计算(可信系统与网络)、安全操作系统、网络安全等领域的研究对可信计算形成和发展的推动作用;提出了对可信计算的概念、研

2009-05-14 19:36:58 18

18 在可信计算平台的维护过程中,需要保证保护数据的完整性,安全性和可用性。针对该需求,首先分析了在可信计算平台中的密钥及其使用方法,描述了在维护过程中需要转移的

2009-06-15 14:47:08 16

16 本文采用安全状态转移模型化的方法对现有计算机安全体系结构进行分析。在体系结构中引入引用监控器来判断主体请求是否合理。之后通过比较传统计算机体系结构与可信计算平

2009-06-17 10:41:58 16

16 网格环境中的信任问题是网格计算发展过程中必须解决的一个重要问题。网格实体间的信任可以分为身份信任和行为信任两种,其中行为信任关注的是更广泛意义上的可信性问题

2009-06-18 09:40:21 17

17 本文结合虚拟技术的发展和安全验证领域的相关技术,为保证网格计算中虚拟执行环境的可信性,提高任务的计算质量,研究了适合于虚拟机应用环境的两种可信验证方法:以硬件TP

2009-08-04 15:34:51 19

19 针对能够提供可信的运行环境和服务的一种可信计算平台,文章设计并实现了可信计算平台的管理和维护程序—“管理中心”;并对管理中心的工作流程和实现进行了详细的阐述。

2009-08-26 11:09:51 14

14 可信计算是信息安全领域的研究热点,而远程证明方法又是可信计算研究中的难点和关键。远程证明就是发出证明请求的一方确认远程平台的身份和平台状态配置信息的过程。本文

2009-09-01 11:48:41 13

13 计算机终端信息安全已经成为业界研究的一大热点,在基于可信计算组织对各类终端安全解决方案设计和规范的基础上,文章从PCI 总线接口方面研究设计了支持可信计算组织关于

2009-09-12 17:13:03 12

12 针对终端存在的诸多安全问题,可信计算可以从系统体系结构上对终端进行根本的安全防护。文章分析了一种可信计算平台的终端安全体系,并讨论了可信计算平台的可能应用模式

2009-09-17 10:15:00 9

9 本文针对Java 智能卡的安全问题,提出了一种新的解决方案——将可信计算技术引入到Java 智能卡的设计与实现中,以可信计算在安全认证方面的优势来解决智能卡的安全问题。文

2010-01-07 12:26:40 23

23 可信计算平台只执行被信任根担保的程序,可信度量技术是可信计算的核心和信任链传递的关键。但目前的复杂操作系统及应用程序仍无法被有效度量、信任链仍无法真正向上传

2010-01-09 15:39:47 20

20 目前,企业把可信平台的安全特性运用到各种应用,但是可信平台并没配有相应的密钥托管机制,从而导致有些重要数据无法恢复。本文利用门限秘密共享原理,提出了一个密钥

2010-01-15 15:41:27 13

13 本文在利用可信计算技术的基础上,结合分布式门限存储思想,提出了一种容灾系统的安全增强体制。该体制引用了嵌有可信平台模块的可信计算平台,这种具有安全存储、远程

2010-01-22 15:14:12 12

12 保证登录用户身份的真实性是保证可信计算平台(TCP)“值得信任”的前提。将身份认证技术应用于可信计算平台,形式化描述了可信计算平台用户身份认证模型。在LinuxPAM 框架

2010-01-22 15:15:27 13

13 数字版权保护技术DRM已经成为数字网络环境下数字内容交易和传播的重要技术,用于保护数字内容的版权,控制数字内容的使用和传播。可信计算技术是确保终端系统安全与可信的技术

2010-03-01 15:16:47 13

13 摘 要:互联网开创了一个网络时代,但这个时代却是一个安全失控的时代。迄今,互联网只实现了可联,并未实现可信。为了切实解决网络诚信和安全失控问题,文章以开发高可信网络

2011-03-29 10:34:08 17

17 为了对无线射频识别技术进行可信计算平台的接入,我们在可信网络连接使用的协议标准基础上,设计了基于分组密码CBC 工作模式、ECB 工作模式对消息传送提供加密,并且以ECC 来加强公

2011-09-14 15:20:18 771

771

介绍了可信计算平台的关键部件组成及其功能,描述了可信计算平台的特点和原理机制,以及目前可信计算平台的研究进展情况,分析了基于可信计算平台技术的应用前景和存在的问题

2011-09-26 15:40:30 0

0 传统的可信计算一般是基于PC平台的,本文通过可信计算软件栈TSS在ARM平台上的实现,调用TSS的API编写应用程序与TPM进行交互,对于实现可信计算在嵌入式ARM平台上的应用提供了重要的桥

2012-02-21 10:49:00 3224

3224

针对语音通信过程中的安全性问题,设计了一种基于单片机的通信保密系统。该系统主要分为保密发送模块与保密接收模块,可以实现普通通话与保密通话两种功能,通过运用单片机产

2013-01-08 17:36:28 40

40 文中在论述Intel、微软和TCG所提出的可信计算机实现框架的基础上,对目前出现的安全增强型BIOS系统进行了分析。基于此,提出了一种集计算机硬软件系统于一体的X86架构的可信计算机实现框架,描述了框架中各组件模块的功能及框架特点,设计了实现框架中BIOS系统的安全模块,并对其安全性进行了分析。

2013-01-25 16:41:00 38

38 数字保密电话的设计与实现

2017-01-14 03:11:06 17

17 引言 随着计算机应用的不断发展,安全威胁问题越来越严重,传统的单纯依靠软件来抵抗安全威胁往往不能解决问题。可信计算的基本思想是从芯片、硬件结构和操作系统等方面制定安全规范保证计算机和网络结构的安全

2017-10-25 14:23:07 2

2 的一个重要方面是安全访问控制策略的建立,其中具有代表性的是BLP、BIBA策略模型。 针对现有安全策略模型BLP与BIBA结合应用存在可用性差的问题,通过引入可信度量机制提出了基于可信计算的多级安全策略

2017-11-09 17:01:49 4

4 针对语音通信过程中的安全性问题,设计了一种基于单片机的通信保密系统。该系统主要分为保密发送模块与保密接收模块,可以实现普通通话与保密通话两种功能,通过运用单片机产生随机密钥从而实现同步保密通讯.测试

2017-11-16 16:16:29 12

12 与可信计算技术,设计并实现基于虚拟TCM的可信计算平台框架,实现了虚拟TCM和基于虚拟TCM的可信增强技术,提出并实现了一个基于虚拟TCM的会话认证方法,将信任链从硬件操作系统层扩展到了虚拟域的应用软件层。实验结果表明,虚拟TCM与

2017-11-27 15:09:20 0

0 引言 随着计算机应用的不断发展,安全威胁问题越来越严重,传统的单纯依靠软件来抵抗安全威胁往往不能解决问题。可信计算的基本思想是从芯片、硬件结构和操作系统等方面制定安全规范保证计算机和网络结构的安全

2017-11-30 11:40:01 297

297

引言 随着计算机应用的不断发展,安全威胁问题越来越严重,传统的单纯依靠软件来抵抗安全威胁往往不能解决问题。可信计算的基本思想是从芯片、硬件结构和操作系统等方面制定安全规范保证计算机和网络结构的安全

2017-11-30 15:55:04 697

697

针对中文微博信息的特点及这些特点的可测量性和实际任务,系统地梳理了中文微博信息可信度测量指标,并将其进行了谱系化分析,提出一个基于信息融合的中文微博可信度评估框架CCM-IF。首先,为本质不同的三个

2017-12-13 17:22:02 0

0 将可信计算技术应用到虚拟计算系统中,可以在云计算、网络功能虚拟化(network function virtualization,简称NFV)等场景下,提供基于硬件的可信保护功能.软件实现的虚拟可信

2017-12-26 19:21:20 0

0 可信平台模块( TPM)是可信计算组织(TCG)提出的可信计算架构的关键部分,它通过完整性度量等手段保证平台的完整及可信。TPM是一个含有密码运算及安全存储功能的小型片上系统( System

2018-01-25 15:55:12 0

0 关键词:可信计算 , 安全模块 , 网络安全 意法半导体(STMicroelectronics,简称ST)积极参与可信计算组织(TCG, Trusted Computing Group)活动十余年

2018-08-13 09:25:01 319

319 可信计算平台[1-3](Trusted Computing Module, TCM)通常包括:可信计算构架、移动计算、服务器、软件存储、存储设备、可信网络连接六个部分。从可信计算组制订的标准来看

2018-08-29 17:07:00 588

588

在青岛国际博览中心开幕。本次展会有近600家企业和科研单位报名参展,观展人数达到5万余人次。在保密产品博览会展厅,浪潮携可信服务器、主机安全加固、服务器虚拟化系统等产品亮相,全面展示了浪潮在云安全领域的防护能力。 【图:

2018-11-05 22:04:02 147

147 可信计算(Trusted Computing,简称TC)与传统数据计算的差别就在于“可信”两字,所谓可信就是指计算机运算的同时进行安全防护,使计算结果与预期一样,操作或过程在任意的条件下是可预测的,可信计算与传统数据计算不同的是一种运算和防护并存的主动免疫的新计算模式。

2019-06-11 11:34:15 6560

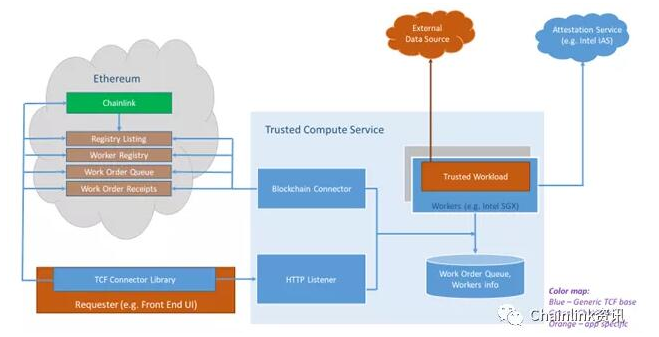

6560 智能合约交易对手方之间无须相互信任,也无须依赖可信第三方手动验证合约事件,而是将合约条款编写成计算机代码,基于数据输入触发合约执行。举个例子,金融衍生品智能合约可以由市场数据自动触发;物联网传感器

2019-10-11 10:33:32 4298

4298

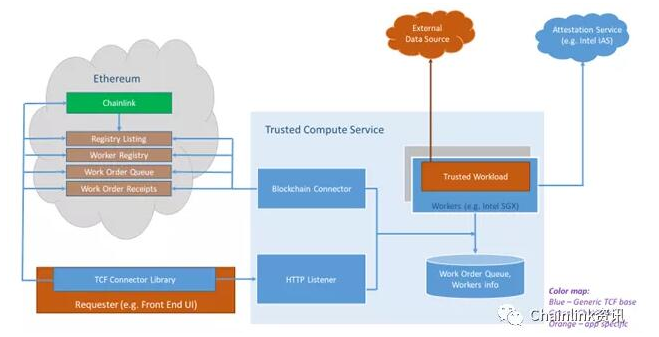

TCF最初是英特尔实验室中的开源软件,今年年初,超级账本将TCF代码用于其开发工作,最初是在英特尔实验室中展开,最近则成为了一个单独的项目。超级账本的Avalon项目专注于可信计算领域,笼络了大批

2019-10-18 11:08:02 1535

1535 适用于RFID在可信计算平台中的接入与对等关系的数据安全通信,可以在无线局域网与互联网络中使用。对于不同安全级别要求的RFID产品要求使用各种强度的密码技术。

2019-12-20 17:30:02 603

603

随着计算无处不在的理论推广,可信计算平台的接入范围更广——几乎所有网络应用层的数据都可以进行可信接入。

2020-01-08 10:16:34 507

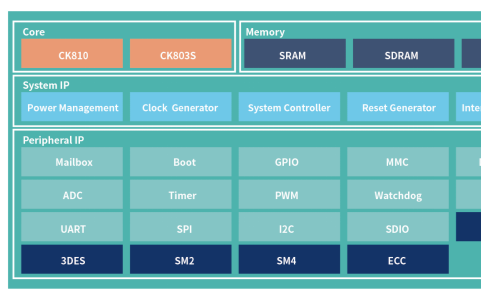

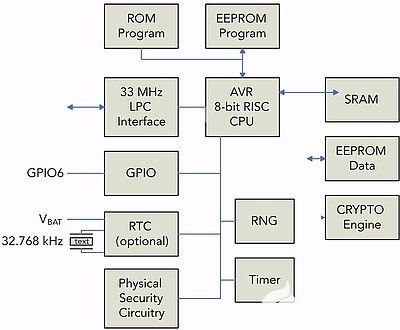

507 可信计算密码芯片作为可信计算平台的核心,建立平台信任根基,提供各种密码算法支撑和密钥管理,实现基于硬件隔离的安全密码算法服务、平台完整性保护、平台远程身份认证等可信应用。

2020-03-11 10:29:27 739

739 随着越来越多的用户与服务参与到服务计算中,服务推荐变得日益重要,但个别用户的虚假评价降低了服务推荐结果的可信性和有效性。为此,提出一种新的服务推荐方法,在分析用户历史评价的基础上挖掘可疑评价,通过

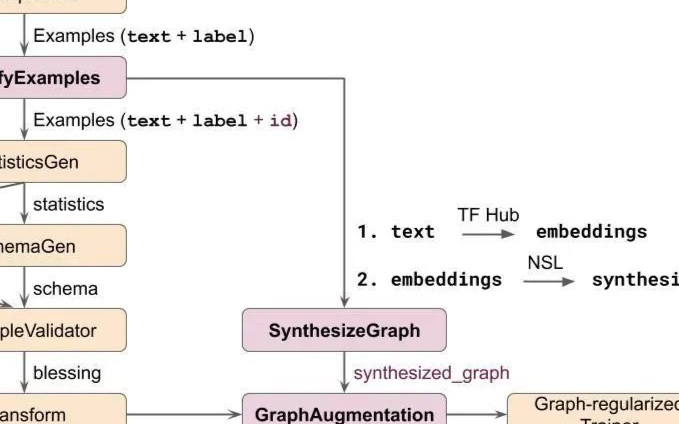

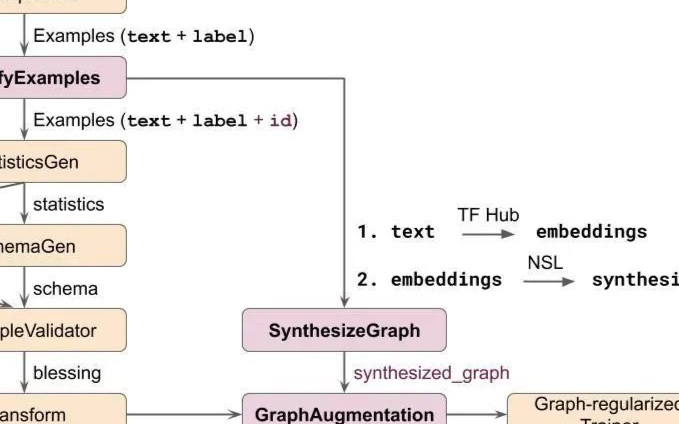

2020-10-12 16:57:00 4

4 神经架构学习 (Neural Structured Learning,NSL) 是 TensorFlow 中的一个框架,可以利用结构化信号来训练神经网络。这种框架接受 (i) 显式计算图或 (ii

2020-10-31 11:04:44 1843

1843

沈昌祥院士指出,传统“封堵查杀”难以应对未知恶意攻击,而安全可信计算实施运算同时进行免疫的安全防护,使得存在缺陷不被攻击者所利用,达到预期的计算目标。按国家网络安全法律、战略及等保制度必须要构建主动免疫防护的新体系。

2020-12-10 09:17:06 817

817 保密计算旨在保障数据在存储器中、在与主机 CPU 的往复传递中以及最终在主机 CPU 执行过程中的安全。保密计算通过创建基于硬件的可信执行环境 (TEE) 达到这个目的。

2021-01-14 09:47:17 1506

1506 保密计算旨在保障数据在存储器中、在与主机 CPU 的往复传递中以及最终在主机 CPU 执行过程中的安全。保密计算通过创建基于硬件的可信执行环境 (TEE) 达到这个目的。

2021-01-14 10:12:23 1893

1893 近日,大唐高鸿信安联合兆芯推出设备(云)可信安全解决方案,助力政务、能源、金融、教育等关键信息基础设施行业企业实现从设备硬件到操作系统、云计算平台及虚拟化环境的安全可信和等保合规,为信创产业的快速

2021-03-08 11:42:08 1769

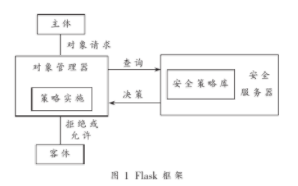

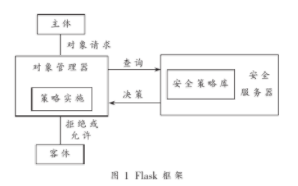

1769 借鉴可信计算思想,从可信增强的角度出发,提出了一个可信增强的访问控制框架,并给出了该框架的具体实施流程。该框架在普通Flask的基础上引入了身份认证和可信监控机制,解决了传统访问控制中存在的“内部威胁”问题,它是在访问控制中引入可信计算的一个尝试,具有一定的指导意义。

2021-03-19 11:10:53 2505

2505

为了对无线射频识别技术进行可信计算平台的接入,我们在可信网络连接使用的协议标准基础上,设计了基于分组密

2021-04-05 08:38:00 1287

1287

为实现多台协同工作的嵌入式计算机安全启动,需在每台计算机内嵌入可信计算模块,但会给资源受限的嵌入式系统带来较大的能耗与管理开销。为此,提出一种结合可信密码模块(TCM)和虚拟可信密码模块(VTCM

2021-04-01 10:59:38 4

4 近日,方寸微电子正式加入中关村可信计算产业联盟,致力于通过产业协同和融合,进一步延展企业发展路径,为联盟注入新动能,推动可信计算产业的深度发展。 可信计算产业联盟,构建行业发展新生态 中关村可信计算

2022-04-08 17:15:17 1253

1253

这些平台还配备了安全技术,例如安全启动和可信计算集团 (TCG) 可信平台模块安全元素的 2.0 版,以保护设备上静态或跨物联网基础设施传输的敏感信息。

2022-07-11 10:02:48 734

734 近日,国民技术可信计算芯片Z32H320TC/Z32H330TC(TPM2.0/TCM2.0)在多个CPU平台上完成与统信桌面操作系统和服务器操作系统的适配,并通过产品互认。加入国内最大的统信操作系统开发社区,使得国民技术可信计算产品生态圈进一步扩大。

2022-09-30 10:15:52 2177

2177 TPM 可用性不一定导致其实现以提高安全性。Aberdeen Group 在 2008 年 2 月发布的一份报告发现,尽管目前可用的可信计算就绪设备和基础设施比例很高,但企业对可信计算和 TPM

2022-10-20 09:50:24 362

362

网络安全的基本概念和正确响应的起点是硬件信任根 (RoT)。此类组件基于启动过程的硬件验证建立受信任的功能,以确保设备的操作系统使用未损坏的代码启动;这些功能位于硬件中,因此无法更改。保护嵌入式系统免受网络攻击必须从处理器执行的第一条指令开始。

2022-11-11 15:26:47 1187

1187 由中国人民银行主管的《金融电子化》杂志社主办的 “2022 中国金融科技年会暨第十三届金融科技应用创新奖颁奖典礼” 隆重举行。“基于飞腾 CPU 的全栈金融云平台”、“基于飞腾平台的可信计算终端” 项目斩获 “2022 科技赋能金融业数字化转型突出贡献奖”。

2023-01-03 11:43:11 1001

1001 近日,由中关村可信计算产业联盟主办的首届“中国可信计算创新发展三十年成果评选表彰”活动揭晓。经过5场专家评审会和1场媒体评审会的严格评审后,澜起科技和中移(苏州)联合报送方案——“多云下基于硬件信任

2023-01-06 16:12:34 865

865 *102mm),采用龙芯2K1000LA处理器,基于龙架构的双核LA264,板载4GB内存颗粒,1GB NAND存储,I/O接口丰富,支持接口扩展,支持-40℃到85℃宽温工作,适用多种工业场景;板载可信计算芯片,自研可信算法,同时可扩展AI模块、支持AI边缘计算应用。 应用领域与场景 能源、交通

2023-03-27 14:06:49 1157

1157 国民技术作为中国可信计算芯片技术和产业的开拓者,早在2006年即开始参与国际与中国的可信计算标准的制定,是中国自主可信密码模块TCM、可信密码支撑平台等系列技术标准的核心参与者,并且大力推动中国

2022-11-02 10:15:42 1521

1521

:●GM/T0011可信计算可信密码支撑平台功能与接口规范●GM/T0012可信计算可信密码模块接口规范●GM/T0013可信计算可信密码模块接口符合性测试规范●

2022-11-02 10:16:57 906

906

2015年TPM2.0libraryspecification(TrustedPlatformModule)正式成为国际标准ISO/IEC11889,首次成体系支持中国密码算法体系,包括SM2/SM3/SM4密码算法。这是中国密码算法技术和标准的又一次重要突破,也是中国信息安全标准在国际标准化工作中的重要进展。ISO/IEC11889标准带来哪些好处?ISO

2022-11-02 10:17:29 469

469

的 可信计算NS350系列TCM2.0密码安全新品 等可信计算相关产品与应用案例在展会上尤为受到关注。 中国可信计算核心推动者 国民技术是中国可信计算芯片产业的主要创建者与核心推动者,发起并主导制定了中国可信计算标准,同时参与了可信计算国际标准的

2023-08-14 17:45:02 396

396

凭借在《金融业基于TEE的服务器端可信计算技术规范》项目中的创新技术及应用实践,兆芯荣获“TEE可信计算先行机构”称号。 8月16日,由北京国家金融标准化研究院、北京国家金融科技认证中心有限公司以及

2023-08-18 10:50:01 446

446

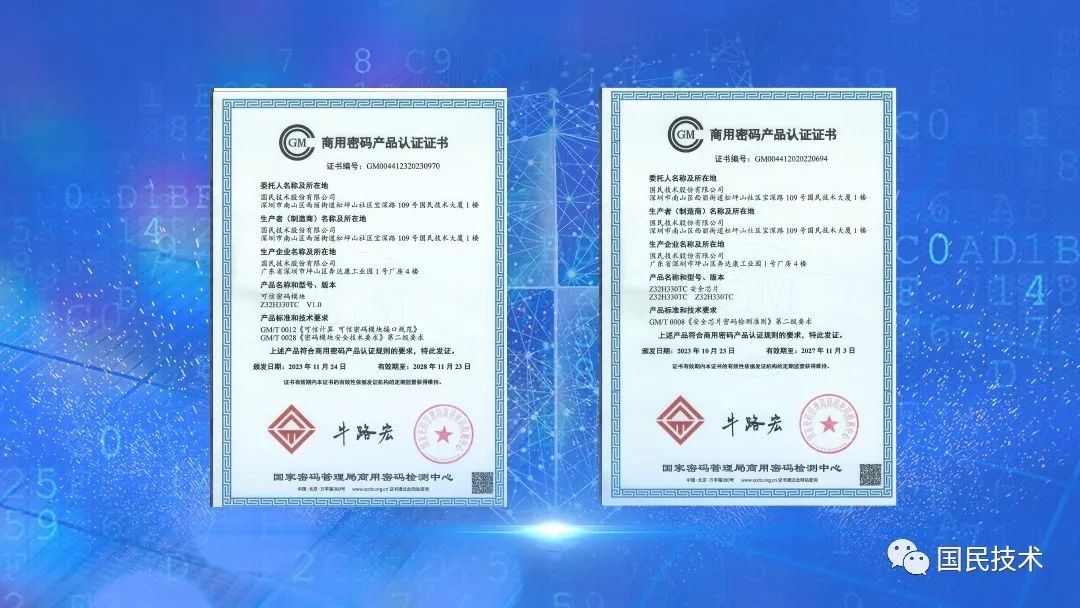

8月11日,为期三天的密码与安全行业盛会——“2023商用密码大会”在郑州国际会展中心降下帷幕,国民技术携带近40个优秀安全应用案例参展,全面展示了国民技术“芯安全新发展”成果。首次亮相的可信计算

2023-08-15 10:10:23 478

478

结合供需矩阵形成可信工业数据空间的功能视图(如图2所示),自下而上分别为: 数据接入层、传输处理层、中间服务层、数据控制层以及数据应用层。其中蓝色的三层是数据共享流通的基础与载体,黄色的两层实现了数据共享流通的可信与透明,也是可信工业数据空间的核心部分。

2023-11-06 16:07:49 405

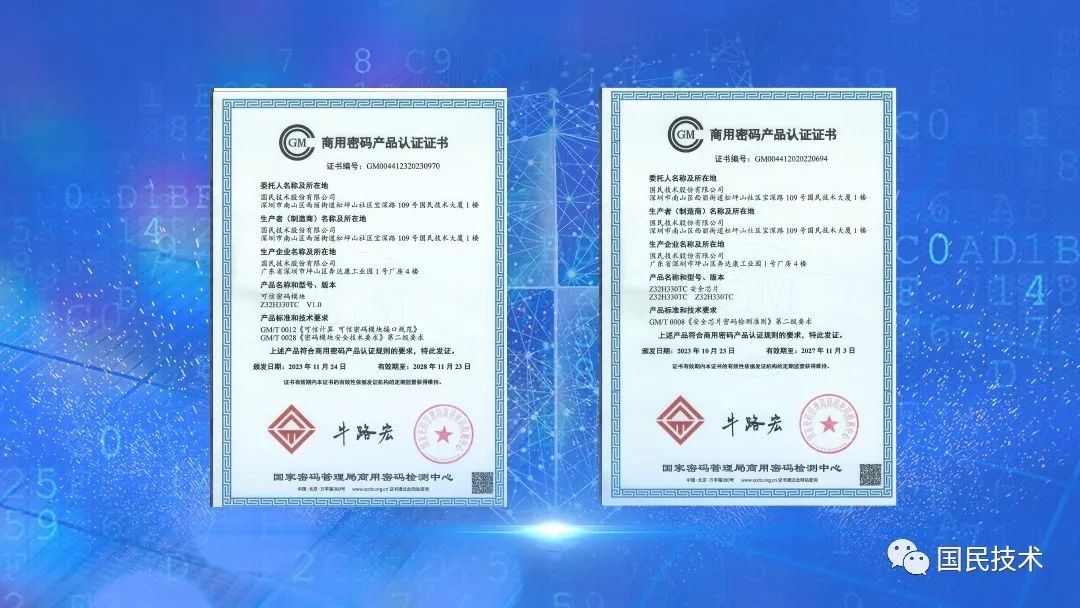

405 近日,国民技术可信计算芯片 Z32H330TC通过可信密码模块产品认证 ,获得国家密码管理局商用密码检测中心颁发的 商用密码产品认证证书(二级) 。 左:密码模块商用密码产品认证证书(二级

2023-12-04 18:10:02 311

311

近日, 国民技术 可信计算芯片Z32H330TC通过可信密码模块产品认证,获得国家密码管理局商用密码检测中心颁发的商用密码产品认证证书(二级)。 国民技术Z32H330TC是首个获得可信密码模块

2023-12-05 14:55:47 349

349

国民技术Z32H330TC是首个获得可信密码模块类商用密码产品第二安全等级认证证书的业内产品,标志着中国标准的可信计算单芯片进入了“双商密认证”和“双商密二级”的新阶段,必将助力推动我国可信计算产业迈上新的台阶。

2023-12-14 10:11:54 278

278 近日,我国电力发电控制系统在自主可控方面取得重大突破,国内首台全国产可信DCS系统在华能威海电厂成功投入运营,作为系统基础可信安全硬件,国民技术Z32H330TC可信计算芯片在DCS系统中提供了可信启动与安全运行保障功能,助力电站控制系统全面实现“静态启动、动态运行、实时可信”目标。

2023-12-25 14:30:53 365

365 近日,华能威海电厂成功引入了国内首台全国产可信DCS系统,这一突破性的技术进步标志着我国电力发电控制系统在自主可控方面取得了重大进展。作为该系统的基础可信安全硬件,国民技术Z32H330TC可信计算芯片发挥了至关重要的作用,为DCS系统的可信启动与安全运行提供了坚实的保障。

2023-12-28 14:53:24 293

293 近日,国民技术可信计算芯片Z32H330TC成功通过可信密码模块产品认证,获得了国家密码管理局商用密码检测中心颁发的商用密码产品认证证书(二级)。这一里程碑式的成就标志着中国标准的可信计算单芯片已经进入了“双商密认证”和“双商密二级”的新阶段。

2023-12-28 14:58:21 458

458

正在加载...

电子发烧友App

电子发烧友App

评论