SSD作为一种数据存储设备,其数据存储的安全性至关重要,为保障数据不被窃取或篡改,往往会对数据进行加密处理,本文将对数据加密技术展开讨论。

2022-11-25 11:31:00 3590

3590

你可能认为量子计算机还属于科幻范畴,但近几十年它就有可能变成现实,而其超强的计算机能力也会对现有的加密技术构成威胁。那有没有加密方法能抵御量子计算机攻击呢?连线的这篇文章就对此做了科普,并指出这不仅是技术问题,更需要安全与效率的平衡。

2015-10-05 11:22:00 782

782 瑞典林雪坪大学(Linkoping University)和斯德哥尔摩大学(Stockholm University)的研究人员发现,目前已经成为许多量子加密系统基础的“能量-时间缠结”方法并非牢不可破,这种方法本身存在着易于攻击的“漏洞”,而使量子加密技术也可能被破解。

2015-12-28 08:31:47 3579

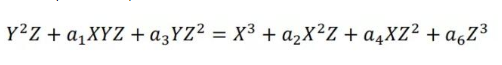

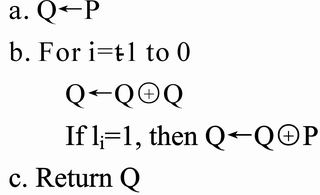

3579 基于非对称椭圆曲线加密算法的单芯片认证方案

2017-08-15 10:41:34 1805

1805

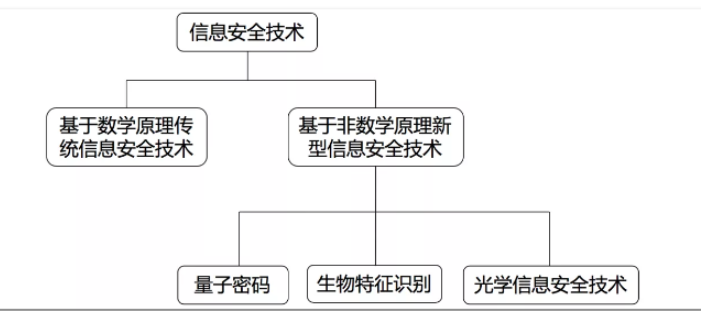

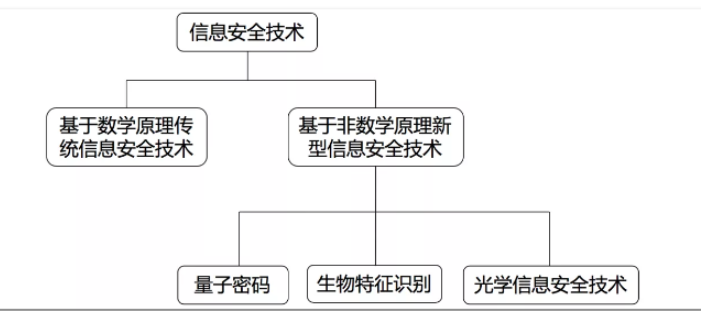

光学信息加密技术通常借助密钥的作用,对图像进行光学变换或处理,在空域或时域完成信息的嵌入。

2020-11-14 12:07:54 5227

5227

公司的ASIC具有不同的ID、运算法则和加密技术,从而起到对电子产品的防复制保护作用。 1.硬件的唯一性,因为从wafer开始就为每家客户定制唯一ID序列号来区别。 2.硬件与软件结合,原厂根据客户系统运行

2011-04-21 09:31:24

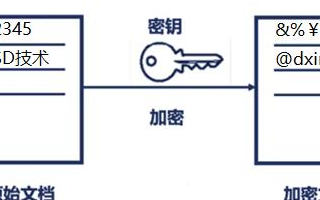

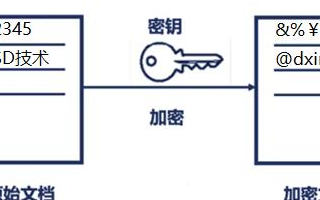

加密技术通常分为两大类:"对称式"和"非对称式":对称性加密算法:对称式加密就是加密和解密使用同一个密钥。信息接收双方都需事先知道密匙和加解密算法且其密匙

2021-07-19 07:04:38

。【关键词】:椭圆曲线密码;;椭圆曲线离散对数;;代理签名;;电子商务;;电子现金【DOI】:CNKI:SUN:SJSJ.0.2010-07-057【正文快照】:0引言随着计算机技术和网络通信技术

2010-05-06 09:01:44

传统的加密工作是通过在主机上运行加密软件实现的。这种方法除占用主机资源外,运算速度较慢,安全性也较差。而硬件加密是通过专用加密芯片、FPGA芯片或独立的处理芯片等实现密码运算。相对于软件加密,硬件加密具有加密速度快、占用计算机资源少、安全性高等优点。

2019-08-05 08:03:25

Labview开发技术丛书--深入浅出软件加密技术

2016-09-02 18:08:25

SRAM工艺FPGA的加密技术

2012-08-13 17:08:03

没有加解密技术是万万不能的• 通讯安全• 平台安全• *例外:STM32 RDP保护知识产权• 加解密技术不是万能的• 只是工具• 无法代替其它STM32安全技术

2023-09-08 08:18:00

加解密,使用的是对称加解密技术。然后是应用阶段。 我们就分析一下握手阶段,来体会之前讲的那些密码学原理,算法是如何运用的。STM32的加密库资料合集本手册介绍支持以下加密算法的STM32加密库

2020-08-17 14:39:39

` 本帖最后由 sapodillas 于 2015-5-8 13:49 编辑

项目名称或开发想法:将加密技术(轻量级椭圆曲线加密算法[Cyclone IV EP4CE6C228N])应用在

2015-05-08 13:32:31

)不对称加密元素与ECDH ECDSA,硬件密钥存储,整合 ECDH(椭圆曲线 Diffie–Hellman)密钥协议的加密器件,内置 ECDSA 签名验证功能,可完成无比安全的不对称授权。这款其实是

2016-08-24 11:37:39

;amp;传输)加密技术就是用来保护数据在存储和传输(链路加密技术)过程中的安全性,对做存储的技术人员来说,平常遇到的加密方案和技术主要是存储后端支持加密,如加密盘或存储加密。但加密技术从数据加密位置一般

2018-11-06 14:54:09

技术含量的失窃事件,反而让大众认识到为数据加密的重要性。目前已经有多家厂商致力于存储加密标准,希望让存储安全工具更容易和多种存储架构一同工作。有关加密技术的实现可根据不同厂商与产品分成三类:基于主机

2019-07-05 06:21:54

有谁有labview加密技术的实例?求大神知道怎么做?

2015-05-19 21:50:15

【作者】:朱利民;王明斐;【来源】:《甘肃科技》2010年04期【摘要】:椭圆曲线密码体制是一种高安全性、高效率的公钥密码体制,它已逐渐取代RSA加密算法,成为下一代公钥加密的标准。本文介绍了

2010-04-23 11:29:05

椭圆曲线加密是一种目前已知的所有公钥密码体制中能够提供最高比特强度的一种公钥体制。在FPGA实现椭圆曲线加密系统时,基于GF(2)的多项式有限域中的乘法、求逆运算是其中的两大难点。

2019-10-10 07:36:43

计算机网络技术以及各种网络应用的快速发展,在给社会、企业、个人带来便利的同时,也由于目前网络无法有效防止传输信息被第三方非法窃取和修改,而产生信息安全性问题。采用信息加密技术是解决信息安全的有效手段

2019-09-05 06:07:35

从数论的角度来说,任何公钥密码系统都建立在一个NP(无法处理的问题)的基础上,即对于特定的问题,没有办法找到一个多项式时间算法求解该问题。一般求解此类问题的算法都是指数时间或者亚指数时间,例如现在常用的RSA算法就是基于大整数因式分解问题的难解性。

2019-10-09 07:00:29

封装技术与加密技术一.4大主流封装技术半导体 封装 是指将通过测试的晶圆按照产品型号及功能需求加工得到独立芯片的过程。封装技术是一种将集成电路用绝缘的塑料或陶瓷材料打包的技术。以CPU为例,实际看到

2022-01-25 06:50:46

数据加密技术主要应用在:数据保密、身份验证、保持数据完整性、数字签名(防抵赖)。

2021-02-25 06:25:41

深入浅出软件加密技术

2012-09-11 12:04:40

深入浅出软件加密技术

2016-09-24 17:18:42

物质特征加密技术的原理是在标签的制造过程中,提取每个商品(或票据)标签材料本身隐性纤维的分布特征信息,结合商品的相关信息以及制造商独自拥有的加密密钥(私钥),采用高强度加密算法与算法芯片,进行密码运算,生成与其惟一对应的“密文”(该密文相当于该标签的数字身份证)存放于标签中,形成独一无二的标签。

2019-10-08 14:29:29

。由于这些代码和数据在单片机端没有副本存在,因此解密者无从猜测算法或窃取数据,从而极大程度上保证了整个软件系统的安全性。深联华 特殊加密 技术保持知识产权的安全性,甚至它在 OEM 制造商或分包商手中也是

2013-12-27 14:25:36

在整个电子行业的应用技术发展史上,可以说贯穿着解密与反解密技术之间的博弈。芯片解密技术又可以美其名曰:反向设计或是逆向工程。芯片的解密主要分为开盖和不开盖的,对于早期的单片机,加密方法薄弱,利用其

2021-07-28 08:55:55

软件加密技术和注册机制加密基础 本文是一篇软件加密技术的基础性文章,简要介绍了软件加密的一些基本常识和一些加密产品,适用于国内软件开发商或者个人共享软件开发者阅读参考。 1、加密技术概述 一个

2021-07-19 07:33:27

高效安全的椭圆曲线密码体制摘 要: 介绍了椭圆曲线的基本知识和椭圆曲线密码体制。分析了其安全性。关键词: 椭圆曲线密码体制 安全性 攻击 加密 解密Abstract: The paper

2009-10-10 14:33:53

现有的门限代理签名方案大多基于有限域乘法群上的离散对数。基于ElGamal离散对数的密码机制存在密钥过长、密钥管理难等缺陷。该文针对上述缺陷,提出一个基于椭圆曲线密码机

2009-04-08 08:45:02 15

15 提出一种改进的基于椭圆曲线的数字签名方案,对其安全性和复杂度进行了分析。该方案能够有效抵抗生日攻击,提高数字签名的安全性。给出椭圆曲线代理数字签名方案及其安全

2009-04-09 09:59:03 22

22 基于椭圆曲线离散对数困难问题,结合KEM-DEM混合加密结构,提出一个新的无证书混合加密方案。采用椭圆曲线签名算法保证用户自主生成公钥的不可伪造性,利用用户公钥生成的会

2009-04-11 09:21:53 26

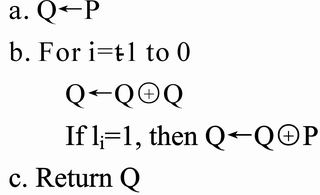

26 椭圆曲线密码体制的快速实现依赖于标量乘(nP)的有效计算,该文改进的二进制和三进制的混合表示方法,并且将其推广到的二进制、三进制和五进制的混合表示。该算法在已知二倍

2009-04-16 09:57:18 12

12 Shum-Wei匿名代理签名方案存在原始人伪造攻击,且由于基于离散对数问题构造,实现效率不高。该文基于椭圆曲线公钥密码体制(ECC)构造了一个新的匿名代理签名方案,对新方案的各

2009-04-17 09:22:12 14

14 时间戳能为电子文件或电子交易提供准确的时间证明。该文在时间戳相对认证和时间戳绝对认证2种机制的基础上,提出一种新型的基于椭圆曲线盲签名的安全数字时间戳方案,该方

2009-04-18 09:45:56 17

17 提出了两个基于椭圆曲线的多重盲签名方案,该方案可以同时完成盲签名和多重签名的任务而且签名尺寸不会随签名人数增加而增加。还对方案的正确性、盲性、不可伪造性作了

2009-06-09 11:22:50 8

8 本文对自主访问控制(DAC)、强制访问控制(MAC)和基于角色的访问控(RBAC)的模型进行了研究,分析了数据加密机制及在访问控制中的应用,提出了一种基于角色和加密技术的访

2009-06-11 10:09:01 31

31 密码学中的加密技术:密码学的基本概念密码编码学是密码体制的设计学,而密码分析学则是在未知密钥的情况下从密文推演出明文或密钥的技术。密码编码学与密码分析学合起

2009-06-16 23:50:46 0

0 椭圆曲线上的点构成的代数系统可以为密码学提供多种应用方案,本文基于椭圆曲线的数字签名方案给出了一个秘密共享方案,并对该方案的安全性进行了分析。该方案的安全性建

2009-06-19 08:22:14 17

17 加密锁作为保护商用软件知识产权的重要方式,近几年得到了快速发展。文章先介绍了加密锁的几个发展阶段,然后详细分析了目前加密锁的各种加密方法及相对应的防解密技术

2009-08-25 14:40:04 8

8 分析了基于椭圆曲线的EIGamal 密码的组合公钥技术。基于种子公钥和密钥映射的新技术可以实现从有限的种子变量产生几乎“无限”密钥对,有望解决大型专用网中中大规模的密

2009-08-28 08:20:52 8

8 椭圆曲线公钥密码体制最早由Koblitz 和Muller 分别独立提出,近来是密码学界研究和应用的热点和焦点,与传统的RSA 公钥算法相比,其具有密钥短、速度快、安全性高的优点。但是同

2009-09-02 11:43:03 7

7 提出了一种基于椭圆曲线密码体制(ECC)的Schnorr型(t,n)门限数字签名方案,并对该方案的安全性进行了分析。方案由系统初始化、子密钥产生过程、签名过程和签名验证

2009-09-25 15:39:44 11

11 随着计算机和通信技术的进步,电子商务蓬勃发展起来。安全性是电子商务发展的一个关键问题。本论文探讨了椭圆曲线密码的原理及其在安全电子交易中的应用。

2010-01-07 15:30:12 8

8 分析当前密钥协商方案, 讨论其安全性和攻击行为, 并对GDH 的安全性能和运算复杂度进行分析, 根据安全性需要, 给出了一种基于椭圆曲线的群密钥协商方案, 该方案不仅提高实

2010-01-15 15:34:19 5

5 本文研究了在分组网通信安全中的椭圆曲线密码技术,对椭圆曲线密码中的安全椭圆曲线选取原则进行了研究,通过对几种椭圆曲线算法分析的基础上,提出了本文的观点—即应

2010-01-15 17:00:09 13

13 密钥管理方案的设计是数据库加密系统设计时必须首先解决的一个难题。将椭圆曲线加密算法和单向散列函数有机结合,提出了一种多级密钥管理方案,大大节省了密钥存储空间

2010-01-22 14:45:17 8

8 在分析椭圆曲线密码体制的基础上,利用椭圆曲线离散对数问题的难解性,设计了一个新的基于椭圆曲线的自认证签密方案。在该方案中,不需要使用任何公钥证书;用户私钥由用户自己

2010-02-26 15:52:59 13

13 3G终端加密技术在DSP上实现

摘要:Helix加密/鉴别算法是一种伴随消息认证码的高速流密码加密算法,它具有加密速度快、杭攻击力强的特点,特别适用于小型系统

2010-04-10 14:48:10 23

23 从整体角度给出了IC卡信息加密的安全体系结构,对IC卡安全体系结构采用的加密技术进行了全面分析与研究,用标准算法DES和KEELOQ设计了一种更安全的、用于IC卡的混合加密技术,并对

2010-11-13 17:21:35 0

0 摘 要: 椭圆曲线加密是一种目前已知的所有公钥密码体制中能够提供最高比特强度的一种公钥体制。在FPGA实现椭圆曲线加密系统时,基于GF(2)的多项式有限域中的乘法、求逆运算是其中的两大难点。

2006-03-11 13:17:30 1272

1272

利用椭圆曲线数字签名

2009-04-23 16:02:37 1492

1492

基于FPGA的DES、3DES硬件加密技术

传统的加密工作是通过在主机上运行加密软件实现的。这种方法除占用主机资源外,运算速度较慢,安全性也较差。

2009-07-26 22:35:43 1347

1347

笔记本电脑安全-硬盘加密技术

除了指纹辨识技术外,近来也显见厂商亟思以硬盘加密手段来防止笔记型计算机数据遭到窃取。

2010-01-21 08:36:15 744

744 密钥加密方法大全

密钥加密技术用于加密和解密数据。密钥是与加密算法一起用于加密某些输入(称为明文)的值。输出称为密文。密

2010-03-20 15:54:54 2895

2895 提出了一种能够抵抗简单能量分析攻击的边信道原子结构,减少了椭圆曲线密码体制中标量乘的倍点和点加运算次数,从而节省了运算时间,最后通过调用Crypto++库函数,对于NIST提供的160 b

2012-04-18 15:21:25 18

18 基于傅里叶计算全息技术,结合菲涅尔双随机相位加密系统,提出了一种数字图像加密方法。该方法以傅里叶计算全息图记录菲涅尔衍射双随机相位加密图像,傅里叶计算全息加密图像

2012-08-13 16:12:15 37

37 网络通信加密技术,讲解了集中网络加密的方式和机制。

2016-03-10 10:57:02 11

11 详细介绍:芯片加密与芯片解密技术方法的发展史!IC集成电路在早期,除法律和经济外,几乎没有保护措施来防止复制这些设备。例如:ROM 是用低成本的掩模技术制造的,可用 EPROM 轻易复制,但后者通常要贵 3-10 倍或更多。或定制掩模ROM,那就需要很长的时间和很大的投资。

2017-02-28 15:04:00 17

17 一种高效的椭圆曲线数字签名方案_韩笑

2017-03-14 16:43:23 0

0 一种基于ImpulseC的素域椭圆曲线点乘快速算法_崔强强

2017-03-19 11:46:35 0

0 椭圆曲线密码自提出以来便因其优良的性质而得到了广泛的应用。本文针对椭圆曲线上关键的标量乘运算,根据将耗时较多的求逆转换为乘法的思想,推导出了GF(2m)上计算3kP的递推公式,将求逆次数减少到一次

2017-12-12 18:11:32 0

0 针对移动终端频繁更新数据效率低、安全性不高的问题,提出一种基于加密技术和编码技术的存储分割编码技术。首先,将移动终端的数据进行等分分割后存储在云端,通过编码技术标记每份数据;然后,用户在更新数据时下

2017-12-20 16:23:16 0

0 针对存储椭圆曲线密码加密生成的密文与明文相比需要的存储空间较多的问题,提出了一种基于明文长度的构建椭圆曲线密码密文的方法。首先,该方法通过分析椭圆曲线密码加密运算流程,推导出明文椭圆曲线点的数量决定

2018-01-02 17:19:46 0

0 对双随机相位编码系统进行了改进,提出了一种基于双混沌系统的光学单通道视频加密的方法。该方法在降低系统复杂度的同时,提高了加密效率,增强了系统的抗攻击能力和安全性能。对加密技术的仿真结果表明,该加密技术

2018-01-16 11:10:45 0

0 企业关键数据向移动终端设备延伸,使移动终端数据泄露成为企业面临的一个新的问题。针对移动终端数据泄露问题,提出了基于预解密的透明加密技术,有效解决移动终端传统透明加密技术只能保证应用层安全的缺陷,并提

2018-02-05 10:50:28 0

0 为提高超椭圆曲线上标量乘计算效率,将椭圆曲线上的斜-Frobenius映射推广到超椭圆曲线上,在亏格为4的超椭圆曲线上构造斜-Frobenius映射,通过对亏格为2,3,4的超椭圆曲线

2018-02-05 15:35:30 0

0 这一全新的特性被称为vSAN加密。 对大多数企业来说网络安全是头等大事,因此vSAN加密功能很受欢迎。IT管理员一直不乐意在操作系统层部署加密或者允许应用所有者对应用、数据进行加密。静态数据加密通过对位于vSAN数据存储上的数据进行加密解决了上述问题。

2018-05-01 09:36:00 2158

2158

RSA之所以能作为非对称加密算法,其实有两点:

2018-07-10 15:06:38 5599

5599

美国总统唐纳德·特朗普的前助手、右翼民粹主义运动的煽动者史蒂夫·班农(Steve Bannon)现在正在吹嘘加密技术和区块链技术带来的解放潜力。

2018-11-26 15:35:43 740

740 英国国家网络安全中心(National Cyber Security Centre)表示:“通过恶意软件传播加密货币的技术已经使用了好几年,但在2018-2019年,一种新的采矿加密技术成为了主要的威胁之一,这种技术会利用访问网站的访客。”(NCSC)在其2018年4月10日的年度报告中写道。

2018-12-21 13:40:49 513

513 现在网上的很多论坛中的朋友们都在不断的询问,数据加密技术有几种类型呢?作为新时代的你们是否也对这个问题产生好奇心呢?所谓数据加密(Data Encryption)技术是指将一个信息(或称明文

2019-01-31 11:23:00 27055

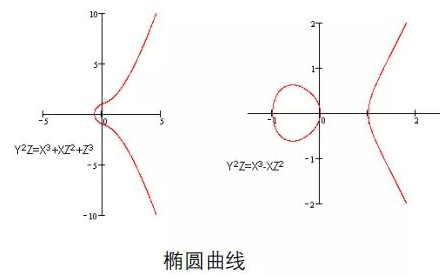

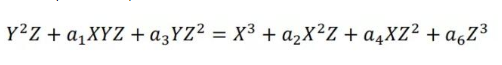

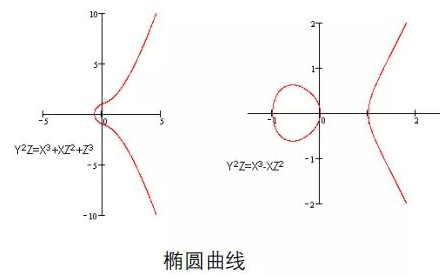

27055 在这一部分中,我将简要介绍使用的加密系统背后的魔力。因为它背后的数学是相当复杂的,没有必要理解它的每一个方面。该密码系统主要应用于区块链网络,它基于椭圆曲线的数学原理。但这条椭圆曲线到底是什么呢?用数学术语表示,它是满足方程的所有点(x,y)的集合

2019-02-12 10:31:18 794

794

明白了椭圆曲线的由来,我们再来看椭圆曲线在密码学上应用的方案。首先面对的问题就是椭圆曲线是连续的,并不适合用于加密。因此,椭圆曲线密码学的第一要务就是把椭圆曲线定义在有限域上,(有限域Fp ,p为素数),并提出一条适于加密的曲线:y2=x3+ax+b (modp)。

2019-03-25 11:17:13 1571

1571

从 20 世纪末期之后,量子加密技术来到世人面前,而世人也相信,量子加密代表的将是绝对安全的信息传输,未来从国家到个人的信息传递也将能得到更好的保护。

2019-03-27 17:43:12 3300

3300 椭圆曲线加密的并行性处理方式到目前尚在学术界讨论阶段,是一个比较前沿的研究方向。就目前从技术角度而言,并行性存在着安全隐患和效率提升不明显等问题,所以这项技术尚未大规模落地投入应用。即便是以比特币为代表的加密货币这样的轻量级应用,出于种种顾虑,也未采用并行加速。

2019-04-20 10:17:35 972

972 椭圆曲线加密是区块链的基础技术之一,而Mimblewimble是对它的优雅应用,它使用Pedersen commitment实现完全保密交易,并消除了对地址和私钥的依赖。同时,它与Bulletproofs相结合,带来了更轻量的匿名和隐私,这对于物联网同时实现扩展性和隐私保护来说有重要的意义。

2019-07-08 11:09:52 625

625

本文档的主要内容详细介绍的是LabVIEW开发技术教程之深入浅出软件加密技术的详细资料说明包括了:,引言—献给刚步入加密领域的工程师 ,获取系统的硬件信息,生成系统ID和激活码

2019-12-06 11:09:00 26

26 椭圆曲线密码学(ECC),是一种基于椭圆曲线数学诞生的非对称秘钥加密的算法,加密过后只有特定的人才能对其进行解密。例如,ECC可用于确保用户在发送电子邮件时,除了收件人之外,没有人可以阅读这封邮件。

2020-01-06 09:59:00 6579

6579

非对称加密技术在信息化系统中始终扮演着关键角色,成为构建信息化系统诸多核心功能的基础。

2020-03-03 12:26:00 4737

4737 2020年是网络安全技术“变革”的一年,是应对新挑战和概念落地的一年。但是在最为关键的数据安全领域,加密技术相对稳定。到2021年,加密技术有望迎来重大变革,以下我们列出2021年值得关注的六大加密

2020-12-09 15:13:26 2592

2592 随着单片机越来越广泛的应用,单片机应用系统的开发者必然系统被仿制或剽窃的问题。为了使更多的单片机系统的原创者能有效地保护自己的开发成果和知识产权,文章分别从软件和硬件两方面对单片机及其应用系统的加密技术进行了阐述和比较供大家参考。

2021-03-12 16:05:47 3

3 近年来,通信领域得到了巨大的发展,网上银行、移动通信等应用増加了资源受限环境下的安全需求。与传统密码算法相比,椭圆曲线密码体制( Elliptic curve cryptography,ECC)提供

2021-05-13 11:43:54 7

7 封装技术与加密技术一.4大主流封装技术半导体 封装 是指将通过测试的晶圆按照产品型号及功能需求加工得到独立芯片的过程。封装技术是一种将集成电路用绝缘的塑料或陶瓷材料打包的技术。以CPU为例,实际看到

2021-11-30 17:36:04 12

12 Cryptolib 还促进了椭圆曲线数字签名算法 (ECDSA)的使用。椭圆曲线加密 (ECC) 方法是加密数据最强大的方法之一,因为它使用的数学问题还不能用算法解决。

2022-05-20 09:08:59 944

944 PLC加密技术,其实就是开发者的一种思路,只要明白了作者的加密思路,就能对它很快的解密。其实,在自然界中不管是PLC,还是电梯主板只要有加密的存在就会有破解它的秘籍,这二者永远都是矛和盾的结合体。

2023-03-17 18:03:59 2247

2247 PLC加密技术,其实就是开发者的一种思路,只要明白了作者的加密思路,就能对它很快的解密。其实,在自然界中不管是PLC,还是电梯主板只要有加密的存在就会有破解它的秘籍,这二者永远都是矛和盾的结合体。

2023-05-05 09:55:20 1289

1289 量子加密是一种基于量子力学原理的加密技术,它利用了量子态的不可克隆性和测量的干扰性,实现了安全的信息传输和存储。与传统的加密技术不同,量子加密不是基于数学难题的计算复杂性,而是基于量子态的物理特性,因此具有更高的安全性。

2023-05-10 18:25:58 3423

3423 前言目前在各行各业中都广泛使用计算机网络通信技术,计算机网络已成为人们生活中不可或缺的重要内容,人们对计算机网络的依赖性不断提高,计算机网络通信的安全性受到越来越多的关注。数据加密技术是保障

2023-05-15 11:34:45 0

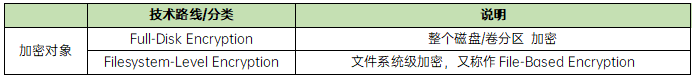

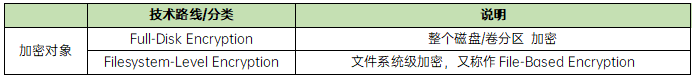

0 磁盘加密技术 如上节所述,Disk Encryption磁盘加密,目标是保护数据at Rest状态下的机密性,加密对象是整个磁盘/分区、或者文件系统,采用实时加解密技术。 磁盘加密技术从加密对象

2023-11-29 10:54:42 361

361

椭圆轨道或更常见的高度椭圆轨道 HEO 遵循椭圆的曲线。然而,椭圆轨道的一个关键特征是,在围绕地球的椭圆轨道上的卫星在靠近地球时比在离地球较远时移动得更快。

2024-01-10 16:30:54 774

774

NVIDIA cuPQC 可为相关开发者提供加速计算支持,帮助开发适用于量子计算时代的加密技术。cuPQC 库可利用 GPU 并行性,为要求严苛的安全算法提供支持。

2024-03-22 09:53:21 56

56

电子发烧友App

电子发烧友App

评论