XP Power正式宣布推出稳压输出、自然对流冷却的AC-DC电源LCS系列,该系列非常适合注重预算的应用。四个新系列(LCS35、LCS50、LCS75和LCS100)分别提供35W、50W

2021-02-21 10:24:46 1921

1921

本帖最后由 Major911 于 2015-5-20 15:05 编辑

2704R加密芯片已破解,有替代方案。高难度加密芯片破解业务请联系我,几十款芯片的成功破解案例,例如英飞凌等

2015-05-16 16:05:49

5S钟破解加密office文档,超好!可以瞬间破解 Word、Excel和Access 文档密码的工具,一般情况下解密过程不超过5秒,而且操作简单,无需设置。但是使用本软件需要连接到互联网,因为要向

2008-09-29 11:05:13

LCS35US12

2023-03-29 21:42:08

LCS35US24

2023-03-29 21:42:08

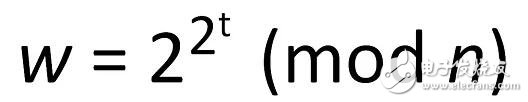

分不清有什么区别原理,就像比特币矿机那种,不过,好像要复杂一点密码破解,会有几种模式,比如用字典破解,比如暴力破解,这中间的算法,还有很多能优化,具体可以参照john我就是想知道,这样的想法,能不能

2014-06-04 03:22:49

。目前有一个简单的MCU加密方法,就算抄袭者整块copy你MCU的flash,也无法正常运行你的程序。原理Created with Raphaël 2.2.0MCU初始化读取MCU本地flash的licencelicence通过tea算法解密成关键id关键id是否与MCU CPUID一致?进入正常程序串口接

2021-11-10 09:13:09

跪求!加密数字信号破解,芯片破解人才。

2013-10-28 14:48:23

市场上防盗版加密芯片太多并且有的很容易破解,现急需一款信得过的高端加密芯片!

2014-03-05 16:03:05

一个好的安全加密芯片不但要有安全可靠,不可被破解的物理硬件,还要有可灵活设计的软件。二者缺一不可,否则再好的硬件,会因为软件设计的限制,被破解。再好的软件设计方案,也会因为,硬件安全程度不够,被侵入

2018-03-01 10:42:06

的矿机,在做工跟加工方面都好很多,提高了很多,这是非常重要的一点,不管是在哪几个方面,在生产量方面也会越来越好,随着现在时代的不断的改变,矿机电源的应用会越来越精细化。因为比特币挖矿需要多显卡多芯片...

2021-12-27 07:30:45

求破解这个子VI的密码,这是公司的一个视觉检具程序的,被上一个写程序的加密码了.请大神帮忙破解一下.

2017-12-20 18:57:20

本帖最后由 eehome 于 2013-1-5 10:03 编辑

我亲自做过实验,可以破解大部分加密程序!

2012-09-25 00:15:10

引言由于矿难可以在闲鱼上看到很多的蚂蚁矿机BB板,价格只有20~30块钱。BB板做为开源的开发平台,资料和系统镜像都可以在官网上免费下载到,所以入手一块矿板BB板可以说是买不了吃亏,买不了上当。对于

2021-07-21 08:45:19

在炎热的夏天,蚂蚁们仍是辛勤地工作着,每天一大早便起床,紧接着一个劲儿地工作。 蟋蟀呢?天天"叽哩叽哩、叽叽、叽叽"地唱着歌,游手好闲,养尊处优地过日子。 每一个地方

2014-05-20 17:38:32

0.1出售余额,买卖1比1.7,买10获得17可售额度 二、FEM未来地球推广奖励 1)直推一个有效会员送一次抽奖,直推注册绑定维信,连续签到5天,推荐人可抽矿机,矿池,可售额度。 2)一级拿一代产

2020-04-25 10:49:56

LKT4100防盗版芯片是目前全球硬件版权保护领域中第一款采用智能卡(Smart Card)技术嵌入程序代码运行的硬件加密芯片。自LKT4100加密芯片引入硬件

2010-09-25 15:53:19

;VI属性-->保护 这种方式延续多年破解很容易。今天咱们看看怎么让用户无法破解,更好的保护好自己的源码:1.新建一个项目,命名:莱伯维尔智能测控2.新建一个Main VI,命名:莱伯维尔智能测控

2020-07-31 14:44:02

软件中有置读保护和加密选项,选择一个就可以了,这样外部工具就无法对FLASH进行读写操作,但我要重新烧写FLASH怎么办?只能清读保护,而清读保护后,芯片内部会自动擦除FLASH全部内容。还有人说,置

2015-01-14 16:57:37

大量精力、财力开发的新产品一上市就被别人复制,到市场上的只能以价格竞争,最后工厂复制的产品反而价格更有优势,因为他们的开发投入几乎可以忽略不计。所以针对这种主芯片可以被破解的产品方案,开发者需要在开发

2016-09-22 15:08:19

`VI被加密环境加密,如何破解`

2016-08-10 09:30:35

几个工具加上一些手法来破解他,这样就可以在神不知鬼不觉的情况下,入侵已经进行WEP加密的无线网络。下面笔者就分两篇文章为大家呈现WEP加密破解的全攻略。 一、破解难点: 在介绍破解操作前,我们先要了解下一

2011-05-04 17:13:12

按照现在的主流加密方式,WIFI密码可以破解码?

2013-11-07 11:14:08

是:1. 挑战参与者:这一活动形式能够很好地通过项目任务在短期内提升自己的技术,并从无到有完成一个挺有意思的项目作品,与一同参与的小伙伴们切磋交流,非常有意义;2. 吃瓜群众:每期活动名额太少了,只有3个

2016-10-26 17:40:47

俺从骏龙科技要来Quartus Prime 18.0正式版的破解器了,就是附件,里面已经包括下载链接了。Standard和Pro版是同一个破解器,也就是说,一个破解器通吃2个版本。从Quartus

2018-05-23 19:44:05

aes加密破解难度,AES256/128 纯软件加解密时间效率测试–以Cortex-M0与M3 MCU为例一、测试环境与方法二、测试代码介绍(以AES256为例)三、测试结果与抓包截图AES软件源码库(C语言),包含全部CBC/CTR等模式,SHA、HMAC软件源码库(C语言)见链...

2021-08-09 07:33:25

exew文件加密:利用破解版exe文件加密器对exe文件进行加密保护

2018-12-19 17:04:40

VI加密破解工具,有需要可以联系我发送wx:***,破解内容仅用于学习,勿用于商用。

2021-09-03 08:53:50

现在使用STM32做了个产品,stm32内部Flash加密已设置,没有做唯一ID的算法加密想选择使用DS28E01,或者AT88SA102S这一类的单总线加密芯片,不知有朋友用过这类芯片没有,这一类芯片容易被破解吗?或者还有其他的更好的方案可选择的?

2018-09-07 09:35:26

申请理由:我公司产品属大功率,电源产品1600W,2400W,在研3000W,效率94以上;蚂蚁矿机;1382,1384,1385芯片均自主研发,在研1387,28nm工艺,全球效率最高。当然对热性

2015-12-02 15:51:11

4K字节,文字池常量数据的位置可以是在伪指令的前面,也可以是在伪指令的后面。当伪指令是16位Thumb指令时,必须小于1K字节,且文字池必须位于伪指令的后面。LDRRd, =const 伪指令需要一个

2021-08-11 15:05:55

中星九号实拍加密破解刷机升级成功中星九号实拍加密破解刷机升级成功,配上图纸制作。这根是我自己以前刷DM500机器用的窜口线,虽然难看点但是只要能用就可以了,大家可以到电脑城去买两个九针的窜口头,注意

2010-02-23 10:59:43

理论上讲这种方式是一定可以被破解的,特别是对于那些专门从事这方面工作的高手而言,解密这类加密芯片只是个时间问题。另外目前各种类型的通用MCU可以轻松廉价地被各种专业解公司破解,他们的手段很多,大致有分析

2014-03-14 09:55:27

嵌入式–内存池直接上代码,自己体会。嵌入式设备,一般keil提供的堆很小,一般都不使用。使用内存池,自己可以调节内存大小。头文件 malloc.h#ifndef __MALLOC_H#define

2021-12-17 07:00:49

单片机怎么通过软件加密来防破解呢?

2021-10-29 06:49:36

、过错产生技术等等,但是最终目的只有一个,就是能够模仿出目标 MCU 的功能就可以了。 看到这里大家应该明白一个道理,破解 MCU 并不能做到把 MCU 中的程序原封不动的还原出来。目前的技术也做不到

2019-12-10 11:52:32

交易软件,投资者只需开立一个MT4交易账户,就能随时在电脑或手机端进行市场行情浏览和交易,最低交易成本8美金起,成本低、风险小、秒速交易、高效盈利,几乎适合所有的投资者进行选择 对于矿工以及矿机卖家

2018-06-01 10:32:38

一系列难以解决的问题。举个例子,假设想要投资比特币挖矿,目前市面上zui好的比特币矿机就是蚂蚁大陆的S9以及神马M3,那么如何购买S9、M3矿机就是个问题!一般官网每次发售数量有限,作为散户几乎抢购不到

2018-06-04 11:14:42

大神加密WiFi怎么破解密码,WIFI 密码破解不开。

2019-01-09 20:11:46

大神可以帮我破解一个labview的程序框图密码吗?或教我破解的方法

2017-05-16 11:06:21

时间。3. 选择专业的厂家。一个专业做加密芯片的公司,知道目前所有的加密算法的攻击方法。瑞纳捷在开发所有的加密芯片时,都会进行各种反攻击和破解测试。瑞纳捷可以根据客户需要的强度,选择合适加密芯片,设计加密高强度的加密方案。4. 芯片本身的外部物理防护措施。瑞纳捷所有的加密芯片都做了各种外部防护攻击。

2019-05-25 17:17:53

原理是EEPROM外围,加上硬件保护电路,内置某种算法;另外一个是采用智能卡芯片平台,充分利用智能卡芯片本身的高安全性来抗击外部的各种攻击手段。逻辑加密芯片本身的防护能力很弱,大多数的解密公司都可以轻松

2014-03-11 10:10:01

保护电路,内置某种算法;传统的加密芯片,都是采用算法认证的方案,他们声称加密算法如何复杂,如何难以破解,却没有考虑到算法认证方案本身存在极大的安全漏洞。我们清楚的知道,单片机是一个不安全的载体,对于盗版

2016-12-05 17:07:26

密钥推导解密密钥。用公钥加密的过程叫加密用私钥解密的过程叫解密用私钥加密的消息称为签名,只有拥有私钥的用户可以生成签名用公钥解密签名这一步称为验证签名(验签),所...

2021-07-22 07:09:04

`请问这两个是单片机么 用在一个电源的控制电路上,一般会加密么 好破解么?`

2013-02-13 13:23:31

随着虚拟货币的崛起,针对虚拟货币算法优化定制的电脑主机设备“矿机”掀起一阵热潮,2017下半年以来,比特币价格飞涨,也推高了矿机的行情。矿机生意的火爆也成就了矿机电源,特别是对1kW~3kW高效率电源的需求。

2019-07-18 06:20:31

的不同,你也可以通过写一个简单的工程把Flash的内容读出来。Spartan-3AN的加密方式是使用内部的DNA,也就是一个序列号。这个其实很简单,你用一个工程读取DNA,然后通过你特殊的加密算法,生成一个

2012-02-24 10:39:55

【原创】我的逆向破解学习笔记1神奇的算法-异或加密(汇编版)我是逆向方面的爱好者,找方向相同的朋友一起学习,今天这个也是我自己学习的过程的一个记录,要是能帮助到大家我也很愿意先跟大家说一些逆向方面

2012-09-08 00:30:53

找人帮忙破解下附件中的加密vi,谢谢!!!

2016-05-25 13:53:40

样的,比较正确后返回正确。这个比第1个好一点,密文传输。还是可以模拟出结果。3、HASH运算与第2是一样的。以上3种感觉加密强度一般。把STM32破解,读出程序反汇编,可以找到相应的密码,比较跳转的指令

2016-09-09 10:39:31

软件简介 文件夹u盘加密软件是采用最新(AES256位)国际高强度加密算法的加密软件,它可以在你的u盘上创建一个保险柜,用户可以自己设置保险柜的容量大小和保险柜的密码。建立保险柜后,将文件放入保险柜

2011-09-09 12:46:07

就可以轻松的抓住这一点进行攻击,模拟给出单片机一个信号,轻松绕过加密芯片,从而达到破解的目的。如果说,要破解芯片内部数据,那么通过传统的剖片、紫外光、调试端口、能量分析等多种手段,都可以破解。采用

2011-03-08 17:18:37

求一个破解版的AD10,之前有一个破解后也不能使用,请大家能发一个破解版的AD10.在此表示感谢了!

2013-10-07 12:15:37

本帖最后由 成飞数码 于 2016-1-22 21:46 编辑

求大师破解高通加密芯片MDM9615M,重酬答谢!!!联系方式:809113488@qq.com

2016-01-22 21:45:32

因为在网上找到很多的程序都是一些基于蚂蚁算法求TSP问题的程序,还有些是运行不了的,我想要一个基础的程序,带有一定的注释就更好了,现在在学习蚂蚁算法求最优路径的方法。PS:论文方面的有看过了,现在想要对照程序学习。谢谢

2017-05-16 19:10:07

猫池是什么 短信猫池使用方法 能自动完成移动、电信、联通KPI考核服务的《伊卡通9.6》系统, 伊卡通自消费软件是围绕移动KPI指标来设计开发的一款软件产品,该款软件可配合相关的猫池设备(如我们的8

2012-04-23 15:38:34

线程池的概念是什么?线程池是如何实现的?

2022-02-28 06:20:59

,此用法修改了返回地址,会跳到0地址去,导致复位。至于怎样读取出整个flash从而破解诶单片鸡,还需要试验。比如在一个带有串口通信的程序中,串口来的信息被传递到内存中,且串口信息是一串构造好的二进制

2013-10-31 22:09:28

`世界最大的显卡和图形芯片制造商英伟达正式宣布退出加密货币业务。公司首席财务官Colette Kress在声明中表示:“我们认为公司已经进入一个正常时期,公司在预期的未来内并没有加密货币业务。我们在

2018-08-24 10:11:50

游戏进程。通过这两个部分,同样可以对它实行一些检测,比如检测进程在被注入的情况下,进程状态, 检测TracerPid的值, 被注入调试,该值不为0。菜鸟第一次挑战apk,结果整得怀疑人生,终于知道

2017-09-19 16:01:29

请给一个430驱动蜂鸣器的程序,只用让它叫就可以了!!!!!!!!!

2014-11-25 10:46:51

求助,请求哪位大神好心,能够告诉我labview程序的程序框图被我加密但是密码怎么也想不起来了,怎么破解,急用!!!

2018-12-07 18:01:20

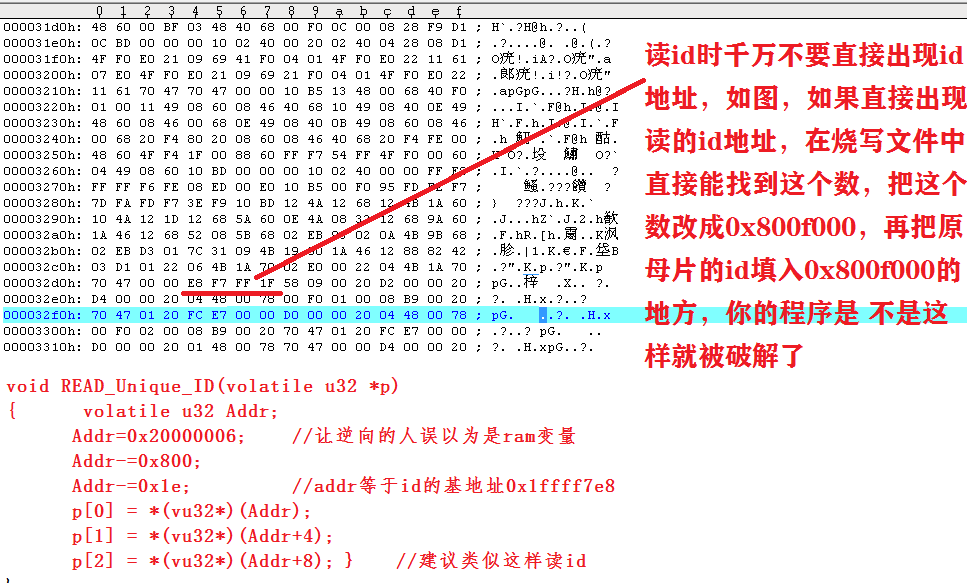

为了使破解后读到的hex文件烧录后不能用,本文介绍怎么通过软件加密来防破解?

2021-07-08 06:40:00

谁想破解加密VI的,我来帮你们破解啦!

2018-06-08 14:47:07

跪求破解一个VI,论坛里下的VI,版主不记得密码了-,- ,求个大神破解一下,纯为学习,跪求,感谢。。。。。。。cumoping.vi

2016-03-09 10:57:48

,可以看出大家对产品知识产权保护方面越来越重视,毕竟以我大华强北为标志的芯片破解行业生态链如今已经达到非常恐怖的程度,作为产品开发者来说,绝对的安全我们谁也不敢指望,但是谁不希望自己的产品能多上一层保护伞

2016-07-18 11:05:06

目的只有一个,就是能够模仿出目标MCU的功能就可以了。看到这里大家应该明白一个道理,破解MCU并不能做到把MCU中的程序原封不动的还原出来。目前的技术也做不到,至少国内应该做不到。针对以上情况,加密芯片

2016-08-23 10:14:14

软件加密技术和注册机制加密基础 本文是一篇软件加密技术的基础性文章,简要介绍了软件加密的一些基本常识和一些加密产品,适用于国内软件开发商或者个人共享软件开发者阅读参考。 1、加密技术概述 一个

2021-07-19 07:33:27

光缆接头盒经常因为蚂蚁进入而损坏无法使用导致网络故障,现想向各位大神请教,有没有一款传感器,能够检测是否有蚂蚁进入或者是内部是否有蚂蚁爬动?

2022-01-21 15:16:24

芯片破解的习惯叫法是单片机解密,单片机破解,芯片解密,另外IC解密,把CPLD解密,DSP解密都习惯称为芯片破解。芯片破解是为了实现电子产品的复制。 单片机(MCU)一般都有内部EEPROM

2017-11-01 20:27:04 31328

31328 据报道,广州正在对微信身份证“网证”试点,微信身份证可以减少身份信息泄露,保证数据加密无法破解。据悉这是全国首张微信身份证,以及将会在2018年1月推向全国。

2017-12-27 10:10:37 855

855 Hyperledger的公告称,随着该平台的发展成熟,已经开始出现对复杂加密工具的需求。该公告称Ursa能帮助每个项目实现从独自开发协议到在共享库中协作开发的重大转变。

2018-12-06 10:38:38 1139

1139 彩虹加密狗破解技巧数据代码分析以上是彩虹加密狗破解技巧数据代码分析的简单介绍,文章由(逆向开发技术网)编辑整理。

2019-01-24 08:00:00 9

9 任何一个读狗的CALL,将DogAddr改为0,DogBytes改为200,读完狗在DogDat就可以得到200字的狗内数据,破解时将读狗操作转为查这个数据表就可以了。 关于4号功能,如果频繁使用,那一定加密程序中会

2019-01-24 17:06:44 898

898 蚂蚁矿机S17是该公司无晶圆厂(只设计不制造)挖矿芯片系列中的最新产品。根据该公告,该芯片预计将于2019年4月9日开始销售,提供一种节能的方式来挖比特币和比特现金等主流加密货币。

2019-04-02 09:40:15 4201

4201 据外媒报道,通用汽车旗下的自动驾驶企业Cruise Automation获得了批准,该公司的自动驾驶汽车将可以在加州进行载客行驶。

2020-03-02 15:35:40 407

407 在所有可以进行3D打印的材料中,玻璃仍然是最具挑战性的材料之一。

2020-05-20 16:30:50 2505

2505 对于苹果来说,这绝对不是一个好消息,因为自家的iPhone所加密的把内容,可以随随便便被第三方给破解。

2020-10-26 10:45:38 1147

1147 批量破解VI密码、加密和移除VI面板的应用程序

2021-07-08 09:33:11 97

97 STM32系列ID号加密破解方法 STM32系列单片机通常会遇到ID号软加密,一般行外认识是不清楚如何去除软加密的,此次分享,是告诉您,如何判断是否有软加密及软加密去除方法。 具体方法如下

2021-12-07 10:35:05 6754

6754 由网络安全众测平台、深圳市江波龙电子股份有限公司主办,中国(上海)自由贸易试验区临港新片区投资促进服务中心作为支持单位参与举办的“雷克沙杯”加密硬盘破解挑战赛正在如火如荼地进行中,目前已进入测试环节

2022-01-21 13:09:59 1272

1272

主流量子计算可能还有几十年的时间,但其破解加密的能力意味着研究人员现在正在研究如何提高量子时代的安全性。

2022-08-09 14:15:25 3521

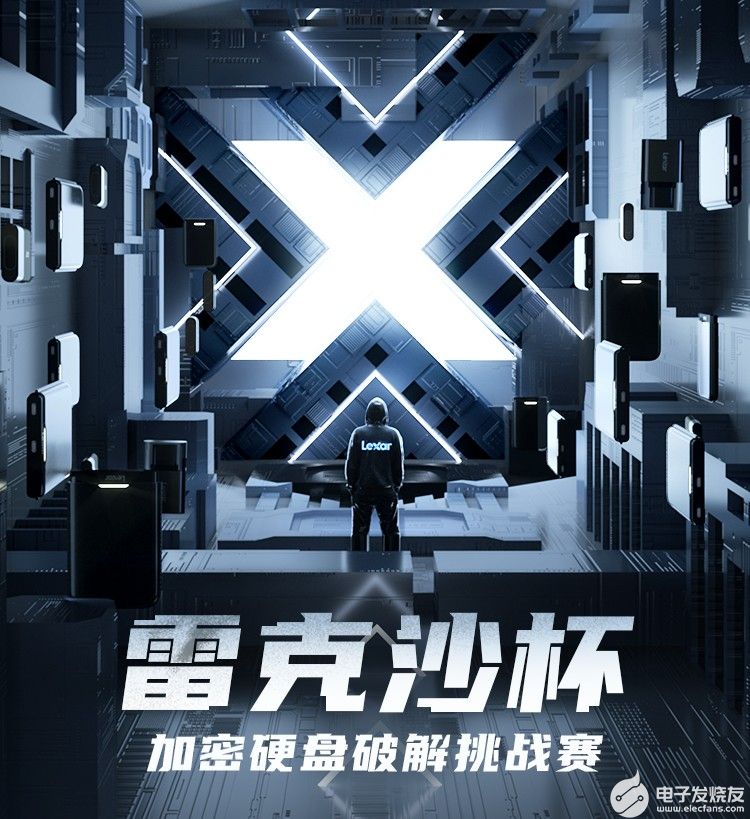

3521 STM32 ID加密防破解读id最关键的注意点

2022-08-20 09:35:51 5145

5145

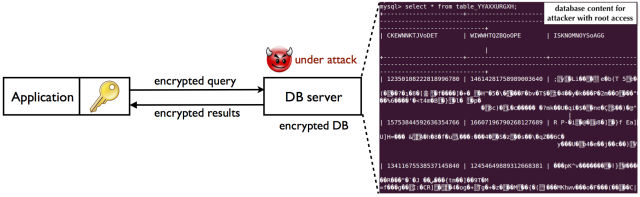

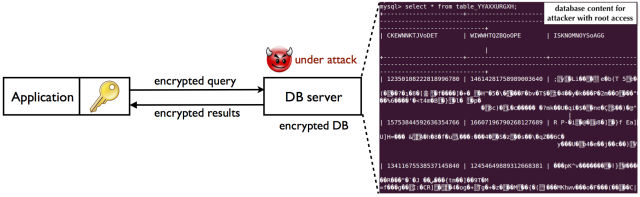

微软的一个研究团队找到了一种方法来破解保护云数据库中信息的加密。

2022-08-30 09:36:10 367

367

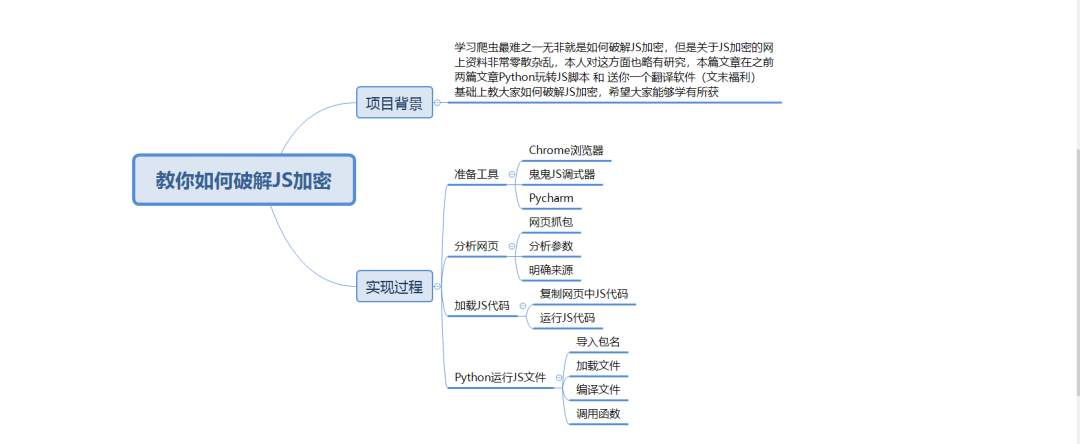

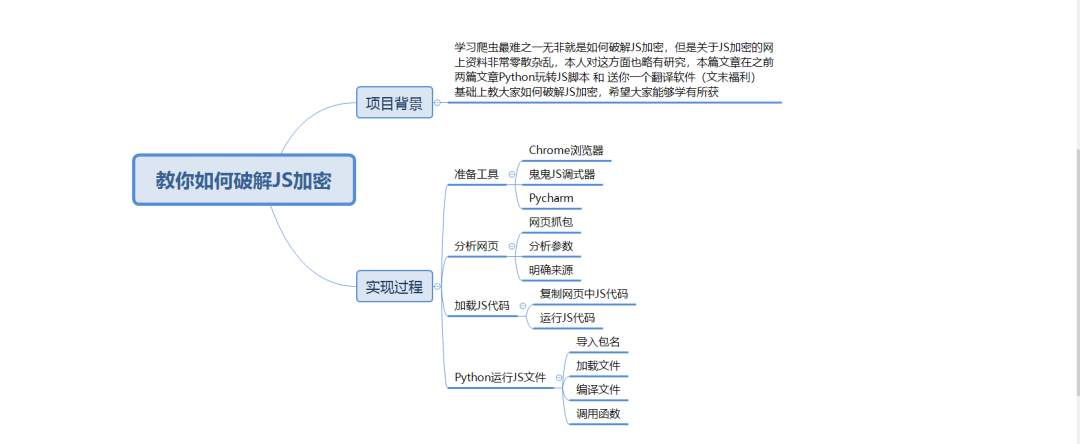

学习爬虫最难之一无非就是如何破解JS加密,但是关于JS加密的网上资料非常零散杂乱,本人对这方面也略有研究,本篇文章在之前两篇文章[Python玩转JS脚本]

2023-02-24 14:57:15 1172

1172

雷克沙杯圆满结束HL260S加密硬盘破解挑战赛近日,“雷克沙杯”加密硬盘破解挑战赛活动圆满结束,这是一场关于数据安全研究的技术碰撞,活动有来自高校、企业、极客、白帽子等专业测试人员七十余人报名,经过

2022-04-25 10:17:34 302

302

电子发烧友App

电子发烧友App

评论