如果有一个25美分的MCU,可以用0.5KB的内存做些什么?

2019-08-09 07:17:42

学完51能做些什么实物,,谢谢啦。。提提意见啦

2013-08-12 21:51:05

51单片机能做指纹锁,被heck的可能性大吗?求大神解答

2023-10-28 06:06:38

利用51单片机能做什么比较创新实用的可穿戴小东西?

2014-07-29 14:07:45

CC攻击是DDOS(分布式拒绝服务)的一种,相比其它的DDOS攻击CC似乎更有技术含量一些。这种攻击你见不到虚假IP,见不到特别大的异常流量,但造成服务器无法进行正常连接,听说一条ADSL足以搞掂

2013-09-10 15:59:44

前言wifi攻击包括wifi中断攻击,wifi密码爆破,wifi钓鱼等。本文章持续更新以上内容,先以wifi中断攻击为始,硬件为ESP8266(还买了一个无线网卡用作后续wifi密码爆破),网上某宝

2022-01-18 08:03:56

我有 esp8266 模块。

有些人暴力攻击我的模块,他们成功了。

我想知道他们试过的密码。

铁。

X 人们尝试 123456 admin admin123

我想找到这个词 (123456,admin,admin123) 我想记录他们的词表。

我能怎么做 ?

2023-05-08 08:25:38

以下信息提供了有关GPU发起的“Rowhammer”攻击的一些常见问题的答案。

你能用外行的话解释这个问题吗?

安全研究人员已经证明了GPU通过WebGL程序发起的微体系结构攻击,使他们能够构建指向

2023-08-25 06:41:57

的方式运作,这样的特性,经常被恶意攻击者,运用做为寻找系统漏洞的工具,藉此绕过预设的安全机制或取得受保护的资料。这方法之所以被攻击者经常使用,其根本原因不外乎相关攻击设备简单、容易取得且成本低廉,并且其

2023-08-25 08:23:41

信息安全,除了仰赖密码学算法,也架构在机器本身的防护上,但一般系统芯片在运行时,仍会不经意地透过一些物理特性泄露讯息,这些讯息会透过电压、电流、电磁波等物理现象传播到系统芯片外,攻击者便可以藉由分析

2022-03-01 14:19:26

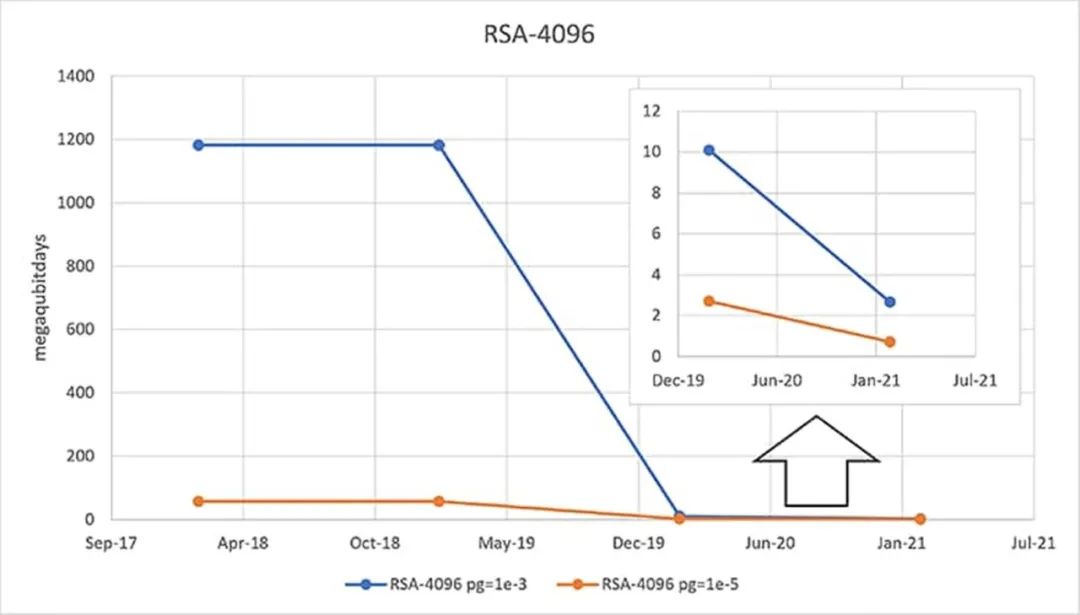

攻击(也称暴力攻击Brute force attacks)暴力对于半导体硬件和密码来说是另一种意思。对于密码,暴力攻击是对系统尝试数量众多的密钥。通常是使用高速计算机来寻找匹配的密钥。一个例

2017-12-21 18:12:52

300Gbps。另可定制最高达600Gbps防护。CC攻击是什么?CC攻击是 DDOS(分布式拒绝服务) 的一种,DDoS是针对IP的攻击,而CC攻击的是网页。CC攻击来的IP都是真实的,分散的。数据包都是

2018-01-05 14:45:29

SQL_约束攻击

2019-07-16 06:53:21

ESTABLISHED。三次握手的完成标志着一个TCP连接的成功建立。SYN Flood 攻击原理当客户端向服务器端发送 SYN 包后,对服务器端回应的 SYN+ACK 包不进行处理,会出现什么结果呢

2022-07-19 14:40:53

【作者】:黄玮;梁洪亮;胡正名;杨义先;【来源】:《清华大学学报(自然科学版)》2009年S2期【摘要】:网络电话(VoIP)网络攻击检测算法的实现需要较多的计算资源支持,而现有的VoIP网络攻击

2010-04-24 09:27:24

arp攻击如何处理最好的办法就是划分VLAN,划成很多小段,为每个VLAN分配几个可用IP.记录每一段IP的物理位置.这样子分配之后ARP就被限制在VLAN里的几个电脑.其本上可以无视了. 或者直接

2009-03-12 09:10:56

普中c51单片机能做些什么呢,就我们日常实用的

2018-04-24 17:29:07

静态页面由于动态页面打开速度慢,需要频繁从数据库中调用大量数据,对于cc攻击者来说,甚至只需要几台肉鸡就可以把网站资源全部消耗,因此动态页面很容易受到cc攻击。正常情况静态页面只有几十kb,而动态

2022-01-22 09:48:20

c语言算时间 for延时,怎么算时间?for(i=;;)

2023-10-08 07:46:51

40Redis安装及利用Redis未授权访问漏洞的攻击与预防

2020-03-31 11:32:58

刚入手stm32,能把开发板上的led灯亮了。刚学完51,感觉32功能好强大啊,不知能做一些什么好玩的呢。(那种呢能装逼能发朋友圈的,偷笑)。就像我学51时,做的蓝牙小车和光立方一样的,一发空间,下面一排回复大神,呵呵。

2016-04-07 22:53:57

在上个系列《你的DNS服务真的安全么?》里我们介绍了DNS服务器常见的攻击场景,看完后,你是否对ddos攻击忧心重重?本节我们来告诉你,怎么破局!!首先回顾一下DDoS攻击的原理。DDoS

2019-10-16 15:28:36

对目前攻击源追踪中的报文标记方案进行了分析,给出了利用IP报文中的选项字段,以概率将流经路由器的地址标注报文,使得受害主机能够根据被标注报文内的地址信息重构出攻击路径的代数方法。运用代数方法记录报文

2009-06-14 00:15:42

分享一个局域网防攻击软件:前阵子我的局域网老有人攻击我,于是找了一通防范工具,这东西管用!!

2008-05-24 12:03:20

内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。 单片机攻击技术解析 目前,攻击单片机主要有四种技术,分别是:

2021-12-13 07:28:51

单片机延时程序的延时时间怎么算的?51单片机延时500ms用机器周期叠加怎么算?

2021-09-24 08:52:53

单片机的拷贝保护和锁定功能是什么意思?攻击单片机主要有哪几种技术呢?

2022-01-20 07:53:21

只有一个XL24L01无线通讯,用51单片机能做什么简单的设计呢设计思路是怎样的求指点谢谢

2013-07-30 22:34:55

逻辑课程。这个是不同的。使用NEXYS板可以获得更多的深度。他们有#2但我决定购买NEXYS4 DDR。我是机器人技术的未成年人,我想我需要学习FPGA以及与控制系统有关的任何事情。我正走在正确的轨道上吗?这就是为什么我想知道除了构建逻辑门程序以便放到板上之外我还能做些什么。

2020-05-05 07:28:08

0 引言随着可编程技术的不断发展,FPGA已经成为各类商业系统的重要组成部分。然而,由于配置文件(比特流)必须存储在FPGA外部,通过窃取外部存储器后,攻击者可直接盗版生产,还可通过FPGA逆向工程

2017-05-15 14:42:20

信息的价值,这使得高价值目标尤其会受到攻击。在本文中,重点放在防止侧信道攻击的技术方面,侧信道攻击指的是这样的攻击,它依赖来自安全措施物理实施的信息、而不是利用安全措施本身的直接弱点。

2019-07-26 07:13:05

目前,信息技术的发展为人们带来了很多方便。无论是个人社交行为,还是商业活动都开始离不开网络了。但是,网际空间带来了机遇的同时,也带来了威胁。其中DOS 就是最具有破坏力的攻击,通过这些年的不断发展

2019-01-08 21:17:56

学完51单片机了,能做些什么东西出来?给些建议吧。。

2014-07-12 13:18:51

攻击着可能从最简单的操作开始,假如密钥存储在外部存储器,攻击者只需简单地访问地址和数据总线窃取密钥。即使密钥没有连续存放在存储器内,攻击者仍然可以**外部代码,确定哪个存储器包含有密码。引导

2011-08-11 14:27:27

怎样才能做个基于51单片机的超声波测距 ,使其的测量距离0—10m呢?能超过10最好?大神们

2015-05-25 22:37:07

本帖最后由 gk320830 于 2015-3-9 11:51 编辑

想做些小型电路比如呼吸灯时钟—————— 随便给我点但是原理图要清晰 有源程序论坛里的不知道怎么回事都有问题特别是程序

2012-05-12 10:04:04

我是不久前才接触电子制作的,现在看了一些51的教程,但是感觉只看不做点小东西容易忘记前面的,所以希望大家指导下我要做些什么?

2016-08-26 12:31:09

只学了51,能做一些图像处理吗,够用的话我暂时不学其他的了,时间不够

2016-09-26 11:30:11

最新防攻击教程 别人攻击的使用方法 传奇防御攻击 传奇攻击方法超级CC 超级穿墙CC 穿金盾CC 穿墙CC攻击器 防穿墙DDOS 传奇网关攻击 传奇攻击器 传奇登陆攻击器防范教程DDOS攻击网站防范

2012-09-06 20:42:50

求助,新人该做些什么东西。

2015-10-25 13:45:00

来请各位大手求教如果学习其他芯片的话应该学习ARM还是AVR还是FPGA这些,如果加深51单片机的话接下来应该做些什么?附一张循线小车`

2015-03-10 22:48:47

,一个刚毕业的大学生看着操作手册也可以做,那些传说中的大牛也就显得不那么牛了。离开了IT,一个电子工程师35岁能做些什么?技术这几年似乎也找不到发力点,更多是炒冷饭。现在很火的云计算,老产品云化可不是

2019-07-09 04:20:02

嵌入式系统设计师学习笔记二十一:网络安全基础①——网络攻击网络攻击分为两种:被动攻击和主动攻击被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击成为截获。典型的被动攻击手段:流量分析:通过

2021-12-23 07:00:40

51单片机能做MP3播放器吗?用最新的STC8,有没有什么思路,或者参考

2023-11-03 08:03:57

求助大神,请问51单片机能做个什么实物可以参加大学物理竞赛 ,就是把单片机跟物理集合起来做个小东西,求idea!

2012-07-16 10:23:23

我学51是跟着买来的开发板上面的例程学的,现在吧上面的例程都学得差不多了,各个模块基本都学过一遍,请问算完了吗?

2013-07-22 21:43:27

`这样一块板能做些什么东西?`

2016-07-19 19:43:55

虫洞攻击是一种针对无线传感器网络路由协议的特殊攻击,一般由至少两个合谋节点协同发起。合谋节点通过建立起一条高带宽高质量的私有信道来对数据进行吸引和传输,通过扰乱路由分组的传输达到破坏网络正常运行

2020-04-15 06:24:05

企业QQ:2880269198 / 347397455随着互联网的迅猛发展,互联网环境越来越恶劣,恶意攻击也越来越多。无论是正规企业网站、游戏网站、购物网站还是旗牌室、娱乐网站,很多用户因为各类网络

2019-05-07 17:00:03

论文在对攻击知识和攻击知识库进行综合分析的基础上,针对网络设备的抗攻击能力测试要求,提出了一种面向抗攻击测试的攻击知识库设计方案。该方案既着眼于被测目标的

2009-08-12 09:05:18 17

17 全球变暖 我们能做些什么

2009年11月20日13:42:25 在保持了两千多年相对平稳的温度后,现在的地球

2009-11-20 13:42:32 1193

1193 未来物联网能做些啥?刷“卡”控温全靠它!

中科院上海高等研究院筹备组组长、中科院上海微系统与信息技术研究所所长封松林26日做客新华网,就继计算机和互

2010-01-27 10:57:32 573

573 你了解什么是Arduino吗?你知道Arduino能做些什么吗?今天就让我们来认识一下Arduino!什么是Arduino?

2017-11-08 15:06:36 43598

43598 无论是在单机环境,还是在联机环境中使用GIS,用户都可以使用ArcGIS的三个桌面应用程序ArcCatalog,ArcMap和ArcToolbox来完成工作。通过这三个应用程序的协调工作,用户可完成包括制图、数据管理、空间分析、数据编辑和地理处理在内的从简到繁的各种GIS任务。

2018-01-16 11:10:46 19492

19492

DoS是DenialofService的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。DoS攻击是指故意的攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源。

2018-01-17 15:33:33 39557

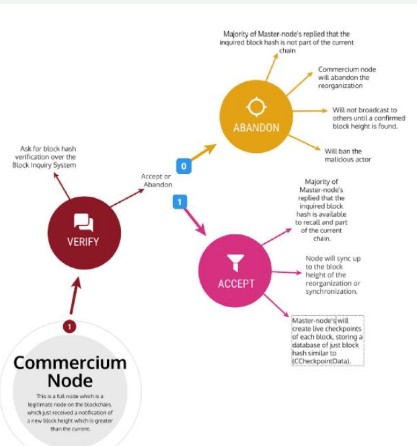

39557 如果比特币遭到51%攻击会怎么样?这是一个假设性的问题,但却始终困扰着社区内的优秀人才。就像军队上演无数的战争、启动末日场景一样,比特币的捍卫者们也在思考这个去中心化的加密货币遭到攻击之后的状况。

2018-05-08 15:38:00 1833

1833 51%攻击指的是,有人掌握了全网一半以上的算力,就可以和全网其他算力进行对抗,更改区块链记录了。最根本的原因是比特币区块链采取的是最长链原则,即当前最长的链被认为是主链,是正确的链。51%具体能做

2018-07-21 10:05:12 11993

11993

谈到区块链的安全性和完整性,没有什么比51%的攻击更可怕的了。这种攻击的杀伤力是众所周知的,它甚至与HBO的《硅谷》(Silicon Valley)等热门剧集一起进入了公共词典,其中一集就提到

2018-09-13 13:02:34 4779

4779 在PoW共识机制下,以比特币为首,51%攻击威胁会一直存在。目前,比特币全网绝大多数算力都掌握在少数几家矿池受手里,比特币并不是绝对安全,理论上说,51%攻击威胁一直都存在。

2018-09-21 11:18:51 2253

2253 · 比特币可以遭受51%算力攻击(51% Attack)。然而,如果攻击者真的发起51%攻击,虽然它可以篡改交易信息、获得大量的比特币,但这也要付出大量的算力成本。更重要的是,比特币账本的篡改很可能

2018-11-14 11:20:36 2298

2298 比特币51%的攻击问题是最困难的挑战之一,也是最有价值的解决方案之一。比特币白皮书告诉我们,“只要诚实的节点共同控制的CPU功率大于任何合作的攻击节点组,系统就是安全的。”

2018-11-26 10:25:16 1197

1197 事实上,比特币白皮书全文中并没有出现“51%攻击”这个词,不过倒是有过相关的描述,算是最接近对51%攻击的定义了:The system is secure as long as honest

2021-09-01 17:29:54 20850

20850 在某个矿工的哈希算力超过其他所有矿工的哈希算力的总和时,51%挖矿攻击就有可能发生。在这种情况下,这位占据主导地位的矿工可以支配和否决其他矿工开挖的区块——他只要忽略其他矿工开挖的区块,并且只在自己的区块上开挖新的区块就可以了。

2018-12-03 11:10:00 1620

1620 到目前为止,我们已经研究了发生在协议级别的比特币攻击向量——女巫/日蚀攻击和51%的攻击,这些攻击以破坏网络的方式强占敌方资源。

2018-12-03 11:29:12 901

901 绿币(VTC,Vertcoin)遭受了一系列51%攻击以及区块重组。据最新的数据显示,VTC链已经经历了超过22次重组,由于攻击损失了10万美元,上一次重组影响了300多个区块。

2018-12-07 11:15:19 2096

2096 51%攻击,即恶意矿工控制了网络中大多数算力,然后强制执行虚假交易,过去,社区就这种攻击方式进行了多次讨论,却从未遇到过此类情况。这一切都在去年4月4号发生了改变。那一天Verge遭到了51%攻击。

2019-01-17 14:59:05 892

892 51%的区块链攻击是指矿商(通常借助nicehash等哈希值租用服务)获得超过51%的网络哈希值。根据当前挖掘块的难易程度来计算网络哈希值。虽然有些区块链的平均哈希率= 2016年区块的难度,但真正的哈希率是未知的,因此从未报告过。

2019-02-13 11:12:59 2121

2121

ICO热潮的问题不是说令牌是一个坏点子,也不是说区块链是一个骗局。正是这种炒作超越了技术已经达到的阶段,使得硬着陆不可避免。许多人指出,即使是现在,区块链平台也很少真正在运营,拥有客户或用户基础。

2019-02-28 13:55:05 3655

3655 币,由于必须拥有全网一半以上的算力(51%攻击),这使得攻击非常昂贵,在算力比较去中心化的时候,很难发生算力攻击。

2019-04-02 09:18:07 1435

1435 在上周的文章里,大白给大家介绍了《什么是51%算力攻击》。对于采用PoW共识机制的加密货币而言,矿工掌握了该区块链超过50%的算力,就可以做恶:双花、压制某些地址发送/接受Token等。

所以

2019-05-07 10:24:15 3954

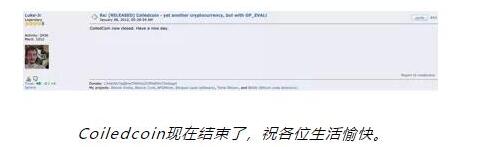

3954 Coiledcoin允许合并挖矿,这意味着挖比特币Sha-256算法的矿工可以同时挖Coiledcoin,这让其非常容易被51%攻击。当时,Luke运行着Eligius矿池,这导致一些社区成员指控

2019-05-24 11:27:49 1166

1166

毋庸置疑,BCH的5月15日网络升级确实遭到了攻击,有攻击者在BCH上发了一堆特殊交易,导致矿池挖新块时会失败。这一攻击主要是利用了BCH 去年11 月升级引入的OP_CHECKDATASIG

2019-05-28 10:45:18 484

484 日蚀攻击( Eclipse Attack )是面向对等( P2P )网络的一种攻击类型,攻击者通过攻击手段使得受害者不能从网络中的其它部分接收正确的信息,而只能接收由攻击者操纵的信息,从而控制特定节点对信息的访问。

2019-08-26 10:43:08 1917

1917

现如今网络安全是越来越收到大家的关注,服务器的安全成为头等大事,下面小编就来为大家详细的介绍一下如何防止服务器被网络攻击。

2019-09-05 14:21:37 1973

1973 对共识系统执行51%攻击的成本虽然很大,但它并非是无限的,因此51%攻击的风险始终存在。此外,如果攻击成功,想要在“协议内”实现恢复是非常困难的,而且往往是不可能的。

2019-10-24 10:43:42 676

676 大数据出现的时间只有十几年,被人们广泛接受并应用只有几年的时间,但就是这短短几年的时间,大数据呈现出爆炸式增长的态势。在各个领域,大数据的身影几乎无处不在。今天我们通过一些大数据典型的应用场景分析,一起来看看大数据到底能做些什么,我们学大数据究竟有什么用,应该关注大数据的哪些方面。

2019-11-19 16:04:27 4222

4222 51%攻击从根本上违反了工作量证明安全模型,但是交易所却不愿下架被攻击的加密货币,因为,这对交易所而言仍有利可图。

2020-02-11 13:15:10 1650

1650 51%攻击是对由控制超过一半计算能力的一组矿工组织的区块链的攻击。 现在,V神已经提出了一种阻止它们的方法!

2020-03-07 12:27:00 951

951 科学家发现了一种新方法来保护数据免受量子计算机的攻击。正如科学家发表在《新物理学》期刊上的那样,随着量子计算机的兴起,我们不能再排除量子计算机将变得如此强大。

2020-03-24 11:26:10 2068

2068 自然环境中的水分、温度、光照等条件,受到各种因素的影响导致它的不可控,从而导致了种子萌发的不确定性。如何才能做到对种子萌发的充分了解和掌控呢?借助发芽箱可人为解决自然环境参数的不可控性,它采用微电脑

2021-04-15 09:19:18 520

520 对于未来的发展,源杰科技表示公司将立足“一平台、两方向、三关键”的战略部署,继续深耕光芯片行业,着力提升高速光芯片的研发能力,努力攻克亟待突破的“卡脖子”瓶颈。

2022-09-09 08:43:14 276

276 DDoS攻击原理是什么DDoS攻击原理及防护措施介绍

2022-10-20 10:29:37 1

1 什么是DDoS攻击?当多台机器一起攻击一个目标,通过大量互联网流量淹没目标或其周围基础设施,从而破坏目标服务器、服务或网络的正常流量时,就会发生分布式拒绝服务(DDoS)攻击。DDoS允许向目标发送

2023-07-31 23:58:50 724

724

随着网络技术的不断发展,智能家居的时代已经悄然来临。人工智能可以承担家庭中的自动化控制,例如:温度、照明、安保、音乐等等,用户只需要通过手机或语音指令,就可以快速、准确地控制家中的一切设备。这大大提高了生活的便利性,也让家庭变得更加舒适和智能。

2023-08-13 10:58:48 1947

1947 ——量子计算转变了我们在处理暴力攻击数据时的现有知识和准备情况。 为什么网络安全应当是2023年的头等大事? 在过去十年里,数据中心一直是黑客攻击的焦点,他们利用各种技术窃取敏感数据。网络安全

2023-12-18 16:45:01 190

190

电子发烧友App

电子发烧友App

评论