演讲嘉宾 | 金意儿 回顾整理 | 廖 涛 排版校对 | 李萍萍 嘉宾简介 金意儿,华为可信计算首席科学家,IEEE硬件安全与可信专委会联席主席, OpenHarmony技术指导委员会

2023-05-05 15:47:32 1714

1714

公开性,任何人只要拥有相应频段的接收设备,就可以对无线信道进行监听,因此和有线信道相比,无线信道更容易被窃听而且不容易被发现。对于EPC(电子产品代码)Class0/O+标准中没有任何加密措施和鉴别机制

2019-10-14 06:52:11

零基础如何学习stm32?

2021-12-21 07:53:52

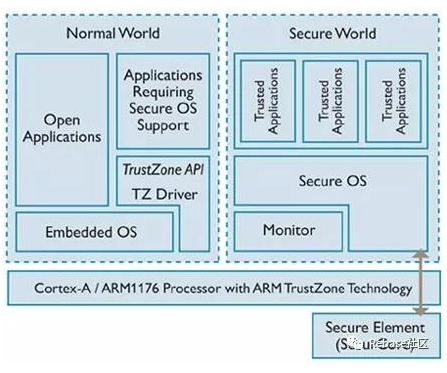

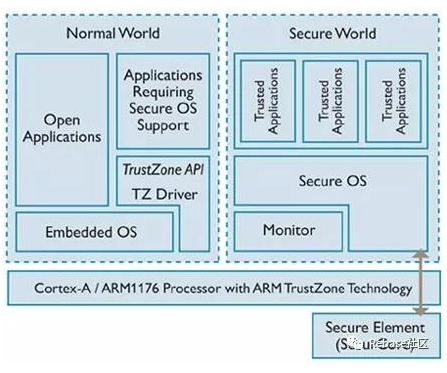

和M-Profile体系结构上的参考受信任执行环境和安全处理环境。Hafnium是Armv8.4-A架构中引入并在现代Arm A-Profile处理器上实现的Arm Secure EL2虚拟化扩展的参考安全分区管理器

2020-08-17 17:12:23

FPGA设计的8大重要知识点,你都get了吗?

2021-02-03 07:39:08

,获得了商用OS内核CC EAL5+的认证评级。设备证书认证支持为具备可信执行环境的设备预置设备证书,用于向其他虚拟终端证明自己的安全能力。对于有TEE环境的设备,通过预置PKI(Public Key

2020-11-26 09:30:30

JAVA从零开始学习知识整理——MySql——day05—【hqC】

2020-06-14 16:15:28

的横空出世,就已经表明了版权保护领域的新的时代已经来临,从大量客户的实际体验,证明了凌科芯安公司的加密芯片无论从安全性、实用性、易操作性等多方面,成为了这个领域内的一只独秀。凌科芯安公司为了让客户尽快

2014-01-28 09:31:45

为了对无线射频识别技术进行可信计算平台的接入,我们在可信网络连接使用的协议标准基础上,设计了基于分组密码CBC 工作模式、ECB 工作模式对消息传送提供加密,并且以ECC 来加强公开密钥交换所

2019-09-29 09:01:27

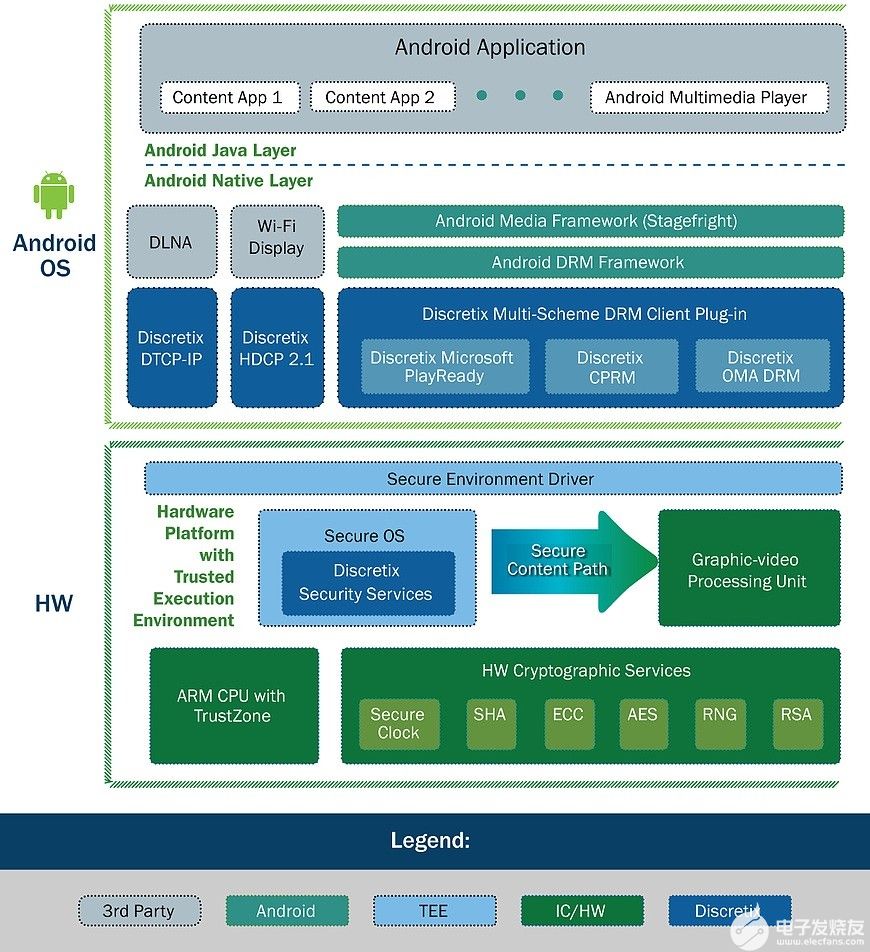

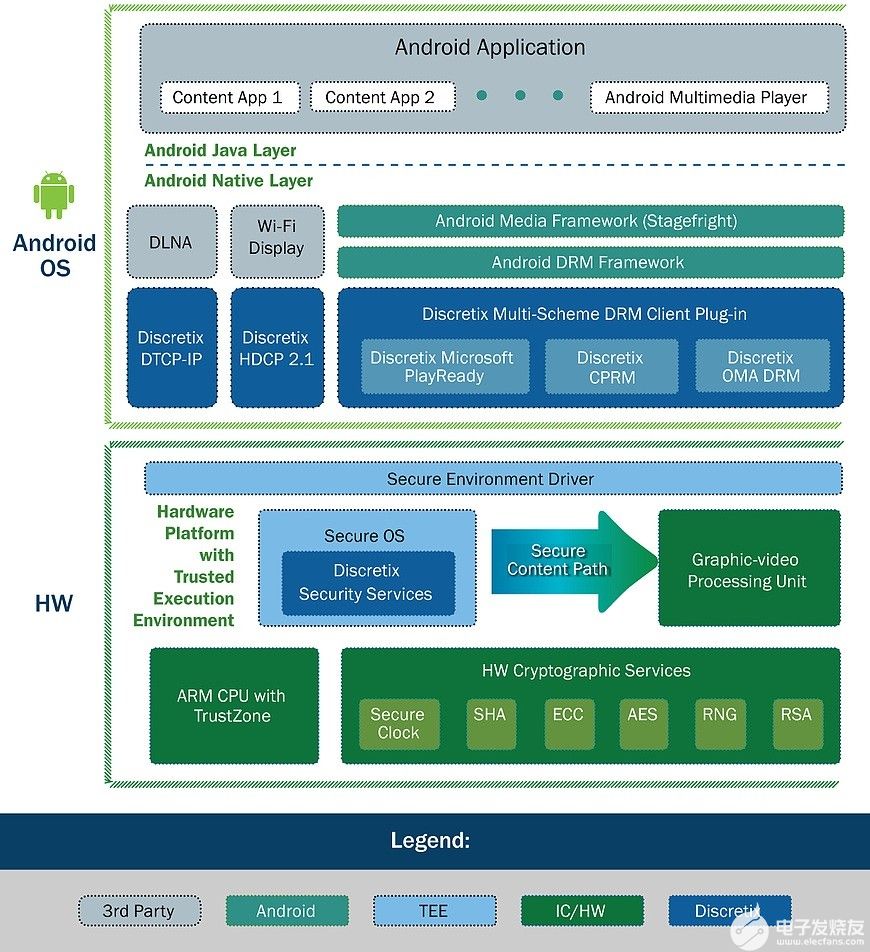

不同制程架构、不同指令集、不同功能的算力单元,组合起来形成一个混合的计算系统,使其具有更强大、更高效的功能。如何在异构计算场景下构建可信执行环境呢?华为可信计算首席科学家、IEEE硬件安全与可信专委会

2023-04-19 15:20:32

`VI被加密环境加密,如何破解`

2016-08-10 09:30:35

硬件环境:开发板ESP32-C3-DevkjtM-1IDF环境:IDF-4.3如题,在使用flash_encryption这个例程时,在第一次已经烧写固件进去,flash加密的情况下,又烧写了一次

2023-02-13 08:25:25

技术领域:本发明涉及计算机技术领域,具体涉及一种服务器通信安全加密芯片。背景技术:TCM安全芯片,TCM标准,即中国研发的TCM(Trusted Cryptography Module,可信密码模块

2021-09-01 06:37:42

零知识证明是什么

2020-11-06 06:15:40

各位大神好: 我是学习机械设计的,现在想从零开始学习嵌入式开发和PCB设计,请问 需要学习哪些方面的知识?最好能推荐下课本或者课程 ,十分感谢!

2021-05-15 00:29:30

从零开始学习汽车电子,希望各位大神不吝赐教,跪求各种基础知识,电子、机械都行

2015-07-25 21:32:41

关于STM32中重要的C语言知识点看完你就懂了

2021-10-13 07:47:00

如题哪位大神能给科普一下产品加密保护方面的知识?

2016-12-08 10:46:50

在“单片机入门(1)”和“单片机入门(2)”中,我们学习了单片机硬件方面的知识。本期我们将学习开发环境和编程语言吧。

2021-03-06 07:10:44

拆解一台手机,学习电子元器件知识

2021-03-17 06:50:51

是特别有意思。当然对于我们用惯Windows的学生来说,第一次学习起来有不少的压力,我那会给同学们推荐过《Linux就该这么学》这本书,可是从实际效果来看,这本书可能真的不是小白。因为我们可以看到本书

2016-10-21 13:01:52

大家应该联合学习啊 ,教学相长!

2012-02-23 21:15:14

本文转载自 OpenHarmony TSC 《峰会回顾第4期 | 异构计算场景下构建可信执行环境》

演讲嘉宾 | 金意儿

回顾整理 | 廖涛

排版校对 | 李萍萍

嘉宾简介

金意儿,华为可信

2023-08-15 17:35:09

新手学习硬件方面知识,从何入手,该学习哪些东西。新手学习硬件方面知识,从何入手,该学习哪些东西。新手学习硬件方面知识,从何入手,该学习哪些东西。

2015-09-28 21:35:50

就是想系统学习下存储器这方面的知识,零散的学习总觉得不对胃口。感谢大神知识。先看什么书籍后看什么谢谢

2019-11-10 13:48:29

毫米波究竟是什么,为什么这么重要?

2020-12-03 07:53:53

浅析加密DNS做出来的网站怎么这么奇怪,是不是被劫持。

2019-04-14 17:28:49

相关默认算法)。客户端设备安全可信设备标识和认证提供基于阿里云Link ID²的可信设备身份标识和认证服务,保障接入企业级区块链网络的IoT设备可信可识别。客户端应用安全可信应用环境针对区块链端上

2019-11-07 16:34:33

可执行文件。您可以将重要的数据以这种方法加密后再通过网络或其他方法在没有安装【超级加密3000】的机器上使用。 文件夹保护功能可以快速地对文件夹进行加密码、伪装或隐藏保护,对文件夹大小没有限制。超级

2019-01-22 15:05:25

通过对可信计算及其主要功能“远端证明”的分析,提出“应用证明”的概念及原理,并说明支持应用证明所需的安全机制。分析现有主流操作系统所使用的保护结构和访问控制模

2009-07-30 11:13:54 14

14 本文结合虚拟技术的发展和安全验证领域的相关技术,为保证网格计算中虚拟执行环境的可信性,提高任务的计算质量,研究了适合于虚拟机应用环境的两种可信验证方法:以硬件TP

2009-08-04 15:34:51 19

19 可信计算是信息安全领域的研究热点,而远程证明方法又是可信计算研究中的难点和关键。远程证明就是发出证明请求的一方确认远程平台的身份和平台状态配置信息的过程。本文

2009-09-01 11:48:41 13

13 执行环境(EE)在协议栈中的定位

前面提到,执行环境应当在协议栈中相对较低的层次上实现。在设计时,涉及到对具体层次的选择,选择的

2009-03-02 11:11:53 576

576 针对NTRU加密方案没有安全性证明的缺点,基于环上差错学习(R-LWE)问题给出了一个在标准模型下可证明安全的NTRU加密方案。

2012-05-25 09:31:14 24

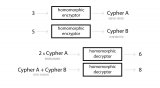

24 基于同态加密的分布式隐私保护线性回归分析模型_李娟

2017-01-03 17:41:58 0

0 能够支持基于 Imagination MIPS CPU 的设备。可信任环境 (TEE) 能在连网设备中提供一个安全的区域,以确保敏感数据能在隔离、可信任的环境中被存储、处理,并受到保护。

2017-08-03 16:05:44 1252

1252 相结合,构造了一种支持安全多方同态乘积计算的谓词加密方案,具有乘法同态性。与现有的谓词加密方案相比,该方案不仅支持同态操作,并且在对最终计算结果的解密权限上,该方案的控制更加精确。在当前云环境背景下,实现了对计算

2017-12-04 11:41:42 3

3 针对基于混沌理论的混合域图像加密算法存在加密强度较弱的问题,提出一种新的联合空域和小波域的图像加密算法。首先对原始图像进行一级二维离散小波分解,提取低频小波系数;接着使用二维Sine

2017-12-06 16:53:08 0

0 的虚拟机可信证明方案。私钥生成中心( PKG)验证平台物理环境的状态可信后,由PKC和虚拟可信平台模块( vTPM)管理器利用无证书算法共同生成vTPM签名密钥,虚拟机对外证明时采用环签名机制,将证明者的信息隐藏在环成员列表中,

2017-12-06 17:10:19 0

0 数据的过程中既保证数据的隐私性,又保证其可用性是面临的一大难题,同态加密技术作为解决这一问题的关键手段,是近年来国际国内学界的热点问题。本文介绍了云计算隐私安全和同态加密研究进展、同态加密算法的分类、安全理论基础

2017-12-14 13:34:55 14

14 同态加密技术可用于保护数据隐私并允许对密文数据进行算术操作,在云计算安全上有着很好的应用前景.针对云计算中的隐私保护和数据安全等问题,本文提出了一种基于同态加密系统的图像鲁棒可逆水印算法,主要思想

2017-12-15 11:15:55 0

0 和低吞吐率的性能问题.在互联网技术发展,新型应用层出不穷的大背号下,借鉴区块链在数字加密货币应用中的成功经验,探索可信数据管理的理论、技术,并设计、实现系统,是学术界所面临的重要问题,本文从可信数据管理角度,

2017-12-19 18:10:09 2

2 当前协作通信的多样性和安全性已成为越来越重要的问题。在本论文中,为了在上行SC-FDMA f单载波频分多址)协作通信系统中达到低截获概率(LPI),低误比特率和高吞吐量的目的,我们提出了一种新的联合

2017-12-22 10:09:37 0

0 的Paillier变体同态加密方案,并证明了其在标准模型下对适应性选择明文攻击(adaptive chosen-plaintext attack,简称CPA)是安全的:然后,在半诚实模型下,基于该变体同态加密方案设计了一个能够安全计算过两私有点直线的协议.还可以将

2017-12-22 16:06:01 0

0 根据云计算分布式的特点,并结合同态加密和Hadoop环境下MapReduce并行框架,提出了一种基于MapReduce计算框架的并行同态加密方案。实现了具体的并行同态加密算法,并对该方案的安全性

2017-12-27 15:52:29 0

0 针对现有(全)同态加密方案的整体性能不能达到实用要求的问题,为获得新的性能更好的同态加密思路,对基于中国剩余定理(CRT)的快速公钥加密方案的同态性进行了研究。考察了基于原方案构造加法和乘法同态操作

2018-01-09 14:05:45 2

2 全同态加密可以在不解密的条件下对密文进行有效运算,为云计算的数据隐私保护提供了一种理想的解决方案,但目前已有的全同态加密体制普遍存在公钥尺寸大、计算效率较低等问题.利用构造特征向量的思想,基于任意

2018-01-13 10:43:24 0

0 构造高效、安全的全同态加密方案目前仍然是一个公开问题.通过扩展近似GCD到近似理想格的方法,首先构造一个基于整数上部分近似理想格问题(PAILP)的有点同态加密方案,并使用Gentry的引导技术将其

2018-01-23 13:35:59 2

2 在分布式AI环境下,同态加密神经网络有助于保护商业公司知识产权和消费者隐私。本文介绍了如何基于Numpy实现同态加密神经网络。

2018-03-27 14:52:30 7518

7518

,Imagination公司展示了MIPS的Sierra TEE,它基于Imagination公司的OmniShield 安全技术来实现多个域的创建——效果如同创建了一个“多信任”的可信执行环境(TEE),那些有加密要求

2018-04-09 07:10:00 1792

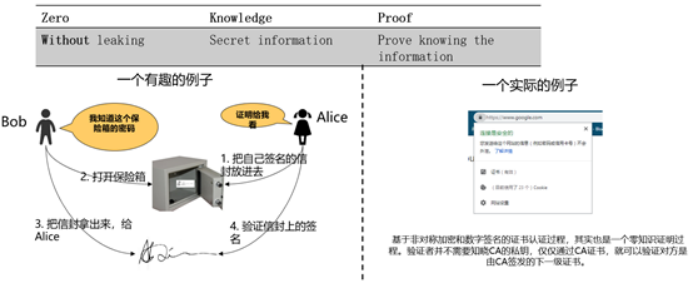

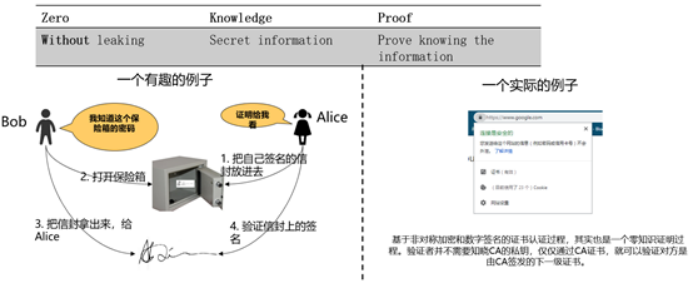

1792 了解过区块链的读者一定看到或听到过“零知识证明”这个词。其中ZCash就是利用了“零知识证明”,来保证其交易过程的匿名性。

2018-09-28 14:15:51 2768

2768 日本财务大臣麻生太郎周二发表声明称,领先的加密货币比特币尚未证明自己是“可信的货币”。 他还补充说,一般来说,虚拟货币在日本并没有被广泛使用。

2018-10-25 11:24:59 648

648 针对云服务器上数据验证效率低的问题,为能够在正确执行用户指令的情况下依然保持对数据的高效验证,构造了一种支持云环境下基于运算电路的同态认证方案。首先,利用标签生成算法对验证标签进行多项式表示

2018-12-27 16:03:06 3

3 针对目前多方隐私集合比较( PSI)协议计算效率低下以及应用于云环境中会造成用户隐私信息泄露的问题,提出一种基于布隆过滤器( BF)和同态加密的云外包多方隐私集合比较协议。首先,协议中使

2019-01-18 13:51:26 4

4 微软新发布的两项专利申请表明,该软件巨头正考虑在其区块链产品中使用可信执行环境(TEE)。

根据美国专利商标局周四公布的两份文件信息显示,TEE被指定用来在“验证节点”中存储“预定类型的区块

2019-04-19 14:12:01 441

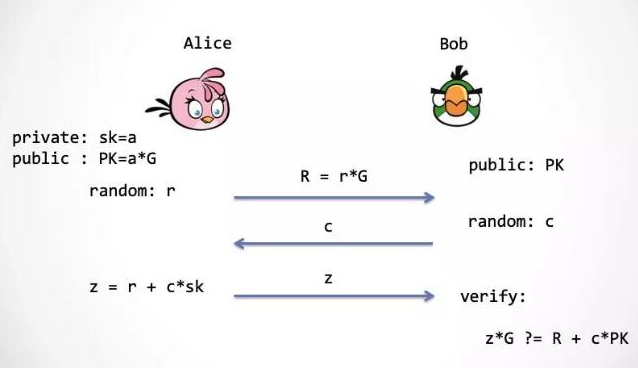

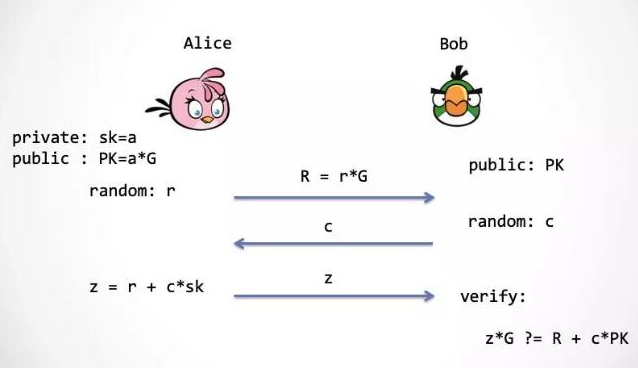

441 零知识证明最早是在1985年由三位计算机科学家构想出来的, Shafi Goldwasser,他目前是麻省理工学院电子工程和计算机科学教授,Silvio Micali也是麻省理工学院的计算机科学教授,最后是Charles Rackoff,他是一位美国密码学家,目前在多伦多大学工作。

2019-05-14 14:10:47 1268

1268 零知识证明是基于密码学的一种算法。可以在不暴露原始信息的情况下,对原始信息中部分信息的有效性进行验证,能够保护数据的隐私,同时保证信息证明的安全可靠。

Z-BaaS零知识证明解决方案能够实现对链上信息的隐私保护验证,降低信任成本,消除隐私泄露的后顾之忧。

2019-06-26 11:23:30 384

384 “同态加密”的突破使联邦学习成为解决“隐私保护+小数据”双重挑战的利器。

2019-07-19 15:16:56 19400

19400 借用密码学家 Boaz Barak 的话,翻译一下,「零知识证明」并不是通过给出一个不允许发生的事件列表来定义,而是直接给出了一个最极致的「模拟条件」。

所谓「模拟条件」是指,通过「模拟

2019-08-29 11:03:12 14204

14204

零知识证明是麻省理工学院的研究人员在20世纪80年代提出的一种加密方案。零知识证明协议是指一方(证明方)可以证明某事对另一方(验证方)来说是真实的。除了此特定陈述属实之外,不会透露其他任何信息。

2019-09-23 10:28:16 4712

4712 零知识证明确实是一个突破性技术,也期待着它的发展会带给我们更便捷的生活。

2019-09-27 14:40:11 1090

1090 可信应用可以和触摸屏,摄像头还有指纹传感器等外设进行直接交互,不需要通过REE提供的接口,所以更加保证了安全。

2019-10-12 15:45:53 2123

2123

零知识证明的工程实现是一件极具挑战性的工作,但这并不意味着理解零知识证明这件事也同样困难,它背后的逻辑是简单的。

2019-11-13 11:35:06 1182

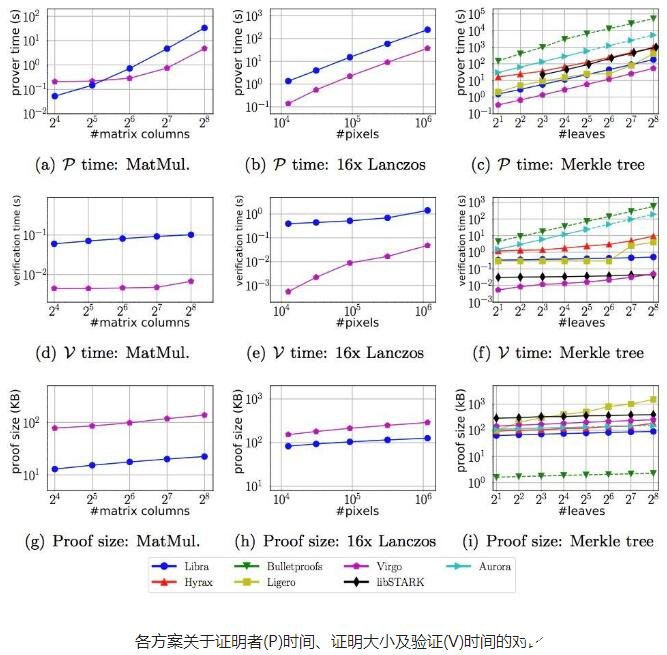

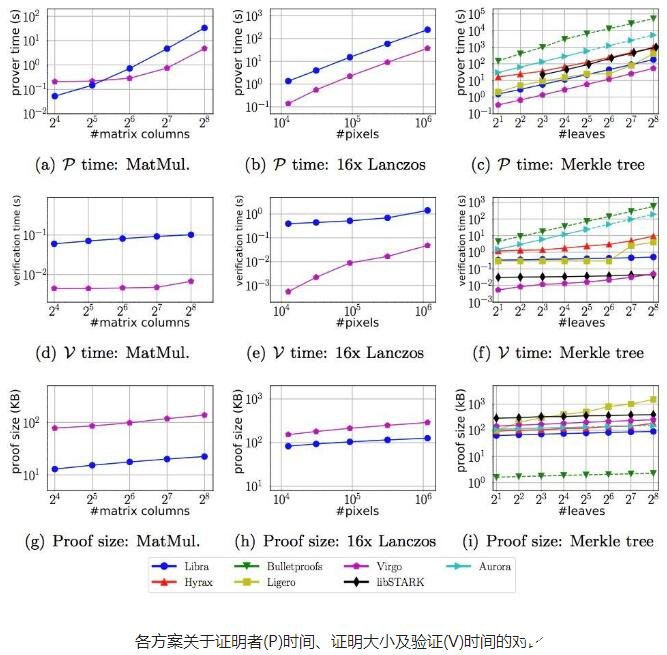

1182 导读:这周我们先通过两篇科普文章了解零知识证明的概念,再来了解由“计算机安全教母”宋晓冬教授等人提出的新型零知识证明方案Virgo(处女座)。

2019-12-31 08:54:25 2034

2034

关于零知识证明(ZKP)的技术类博客文章很多,最近我也写了一篇文章,比较各种新的通用目的的 zk-SNARK。我发现,关于零知识证明的用例,很少有用非技术语言表述的文章。

2020-01-14 14:11:00 527

527 工作量证明(PoW)、权益证明(PoS)和执行任务量证明(或分配证明 Proof of Assignment)都是加密货币挖掘协议。本质上,它们是允许加密货币发挥作用的计算机算法。

2020-03-07 17:13:00 2324

2324 在高速PCB设计的学习中,有很多的知识点需要大家去了解和掌握,比如常见的信号完整性、反射、串扰、电源噪声、滤波等。本文就和大家分享10个和高速PCB设计相关的重要知识,希望对大家的学习有所帮助。

2020-10-23 14:20:58 2739

2739

计算巨头IBM正在为企业推出完全同态加密(FHE)测试服务。

2020-12-18 10:44:42 1600

1600 IBM Security 正在启动一项新服务,以将该公司的完全同态加密(FHE)技术推广到云端或第三方环境中。FHE 支持在处理或分析时保持加密状态,且 IBM 将为客户提供相应的培训、专家支持和测试环境,以开发可利用 FHE 原型应用程序。

2020-12-18 11:46:38 1378

1378 2020年 12月,IBM(NYSE:IBM)Security 宣布推出了一项新服务:可为企业提供完全同态加密 (FHE) 服务,这一新兴技术能够让数据始终保持加密状态,即使在云端或第三方环境中进

2020-12-28 15:59:20 1286

1286 近日,大唐高鸿信安联合兆芯推出设备(云)可信安全解决方案,助力政务、能源、金融、教育等关键信息基础设施行业企业实现从设备硬件到操作系统、云计算平台及虚拟化环境的安全可信和等保合规,为信创产业的快速

2021-03-08 11:42:08 1769

1769 早前,Intel官方宣布和微软合作签下了美国国防高级研究局(DARPA)的同态加密研究项目。DARPA资助的同态加密项目全

2021-03-25 15:54:42 4012

4012 在数字化政府的建设过程中,结合区块链中的智能合约与同态加密技术,提出个人征信隐私保护方案。利用 Paillier同态加密算法设置个人征信信息访问的盲读取权限,使得征信访问用户在无法获取个人征信信息

2021-03-30 09:40:58 17

17 英特尔公司(Intel)已作为美国国防高级研究计划局(DARPA)的研究合作伙伴,签署了一项以完全同态加密(fully homomorphic encryption,简称FHE)为核心的项目

2021-03-30 18:13:11 2154

2154 今研究的热点问题。身份基加密方案,能提高对存储空间的利用率,方便用户进行公钥管理。基于格上误差学习冮LwE)困难问题,首先构造一个基于身份的矩阵加密方案,然后采用改进密钥转换技术将同态运算密文的维度缩减到正常值,

2021-04-07 10:26:19 7

7 针对格上可链接环签名方案中存在密钥较大、效率较低的问题,基于环上容错学习(RLWE)难题,依据同态承诺→∑协议→Fiat- Shamir转化”的技术路线,重新构造一个格上可链接环签名方案。首先构造

2021-04-12 11:33:09 5

5 ⅶisor,ACCD)问题设计一种新型同态加密方案,并通过建立加密关键词索引提出了新的检索方案。安全性分析与实验测试表眀,方案可有效保护用户数据在存储与检索阶段的隐私,与传统的密文检索方案相比,具有较高的检索效率及准确性。

2021-04-16 15:05:56 5

5 divisor,ACD)问题设计一种新型同态加密方案,并通过建立加密关键词索引提出了新的检索方案。安全性分析与实验测试表明,方案可有效保护用户数据在存储与检索阶段的隐私,与传统的密文检索方案相比,具有较高的检索效率及准确性。

2021-05-31 10:55:51 5

5 本文中,我们首先证明了李增鹏等人提出的多比特多密钥全同态加密方案(MFHE)满足密钥同态性质利用此性质,可以通过门限解密得到最终解密结果。使用该方案,我们设计了一个在CRS模型下和半恶意攻击者模型

2021-06-02 14:16:35 13

13 基于全同态加密和全域泛化的云环境匿名算法

2021-06-24 15:25:58 13

13 基于秘密共享的同态加密图像信息隐藏算法

2021-07-02 14:48:22 24

24 展锐赋能蚂蚁链和广和通联合发布蚂蚁链首批无线通信可信上链模组。

2021-11-19 20:29:52 1278

1278 基于图嵌入的兵棋联合作战态势实体知识表示学习方法 来源:《指挥控制与仿真》,作者王保魁等 摘 要:为将基于离散符号的兵棋联合作战态势实体知识表示为机器更加容易学习、处理和应用的形式,根据兵棋联合

2022-01-11 08:34:32 559

559 美国国防高级计划局 (Darpa) 已向四个团队授予合同,以开发用于完全同态加密的 ASIC 加速器,作为其虚拟环境中数据保护 (DPRIVE) 计划的一部分。这四份合同已授予 Duality

2022-07-20 10:10:44 1146

1146

。基于非对称加密和数字签名的证书认证过程,其实也是一个零知识证明的过程,验证者并不需要知晓CA证书,就可以验证对方是由CA签发的下一级证书。零知识证明技术不管应用于金融还是其他领域,都可以对隐私保护,性能提升,或者安全性等场景带来很多帮助。下面,主要从隐私维度来分享华为零知识证明相关技术。

2022-10-13 09:15:11 967

967

,如互联网协议安全(IPsec)和传输层安全(TLS)或磁盘或闪存的持久性存储加密技术,如Windows的BitLocker和Linux的dm-crypt。然而,随着生活方式变得越来越数字化,智能设备已成为我们日常活动中不可分割的一部分,对安全性的需求显着增加。

2022-10-20 09:33:29 411

411

近日,由中关村可信计算产业联盟主办的首届“中国可信计算创新发展三十年成果评选表彰”活动揭晓。经过5场专家评审会和1场媒体评审会的严格评审后,澜起科技和中移(苏州)联合报送方案——“多云下基于硬件信任

2023-01-06 16:12:34 865

865 企业环境中加密挖矿的风险在你的企业环境中运行的加密挖矿软件有三个主要风险:成本的增加:电力消耗对加密挖矿至关重要。如果有人使用你的系统进行挖矿,他们有可能增加你系统的资源使用量,以提

2022-05-24 16:44:53 306

306

、可控、可量产的目标,上海交通大学并行与分布式系统研究所(IPADS)开源了基于RISC-V架构的全新可信执行环境“蓬莱”(PenglaiEnclave)。蓬莱主页h

2022-07-22 11:42:47 408

408

联合学习在传统机器学习方法中的应用

2023-07-05 16:30:28 489

489

、模型被攻击和知识产权被窃取等一些列隐私和安全风险或挑战。 可信执行环境(Trusted Execution Environment,以下缩写为 TEE)是一项基于软硬件组合创建安全执行环境,能够更好地确保计算和数据处理机密性和完整性。其关键机制为: 安全隔离: 通过硬件加密和内存隔离等硬件隔离技术,将

2023-07-14 20:10:07 303

303

全同态加密是一种加密技术,允许在不解密的前提下,对密文进行一些有意义的运算,使得解密后的结果与在明文上做 “相同计算” 得到的结果相同。

2023-08-09 10:20:41 2111

2111

电子发烧友App

电子发烧友App

评论