1厅1人住,1菜1汤1人吃,1枕1被1人睡,1来1去1人过,1衣1袜1人洗,1喜1忧1人愁,1工1作1人累,1事1担1人承,1影1视1人看,1薪1酬1人花,1心1意1身轻,1生1世1辈子,1个人有1

2011-11-11 10:45:57

去获取E币了,而说说这个E币是给你们应急所需的,而且也有限。通过这样,让大家学习到更多的知识,然后投桃报李,发出资料,上传原创,给现在正在或者以后会经历你们学习初期时候的人更多的帮助。希望大家在看贴

2012-10-29 14:27:23

51中断系统与vhdl状态机51中断系统与vhdl状态机51单片机中断系统1.么要引入中断?51中断系统与vhdl状态机51单片机中断系统1.为什么要引入中断?中断是为使单片机具有对外部或内部随机

2022-01-14 07:49:47

世达扭力扳手说明书,可编辑

2015-09-15 16:18:40

了解CC攻击的原理及如果发现CC攻击和对其的防范措施。 1、攻击原理 CC攻击的原理就是攻击者控制某些主机不停地发大量数据包给对方服务器造成服务器资源耗尽,一直到宕机崩溃。CC主要是用来攻击页面

2013-09-10 15:59:44

想学习,可E币不足不能下载PCB打样找华强 ht

2013-05-13 15:06:54

工作的启动模块。很难与内部时钟同步,攻击时很难估计精确的时间。一些智能卡在处理器指令流里会随机插入延迟,使得攻击更为困难。使用功耗分析会有帮助,但要求非常昂贵的设备来实时获得参考信号。 2、电源噪声攻击

2017-12-21 18:12:52

PCB防范ESD的措施

2021-03-30 07:23:45

300Gbps。另可定制最高达600Gbps防护。CC攻击是什么?CC攻击是 DDOS(分布式拒绝服务) 的一种,DDoS是针对IP的攻击,而CC攻击的是网页。CC攻击来的IP都是真实的,分散的。数据包都是

2018-01-05 14:45:29

我有一块Xilinx 的FPGA板子,两块 VLX5 LX330的v5芯片,一块VLX FF1513 的V4芯片,还有一块ARM9的芯片。带一个网口。这玩意闲置了很久,放在哪儿也是放着,能不能搞成一个比特币挖矿机呢?搞成了效率大概能达到多少?

2013-11-24 11:38:39

静态页面由于动态页面打开速度慢,需要频繁从数据库中调用大量数据,对于cc攻击者来说,甚至只需要几台肉鸡就可以把网站资源全部消耗,因此动态页面很容易受到cc攻击。正常情况静态页面只有几十kb,而动态

2022-01-22 09:48:20

怎样可以获得较多e币啊,下载都需要e币。。。。看到好东西干瞪眼啊啊啊

2013-03-31 09:52:50

DNS服务器,即域名服务器,它作为域名和IP地址之间的桥梁,在互联网访问中,起到至关重要的作用。每一个互联网上的域名,背后都至少有一个对应的DNS。对于一个企业来说,如果你的DNS服务器因为攻击而无

2019-10-16 15:21:57

在上个系列《你的DNS服务真的安全么?》里我们介绍了DNS服务器常见的攻击场景,看完后,你是否对ddos攻击忧心重重?本节我们来告诉你,怎么破局!!首先回顾一下DDoS攻击的原理。DDoS

2019-10-16 15:28:36

得到升华,【为什么我们要设置e币来限制下载呢?】这样我们就知道珍惜资料。才懂得和大家一起分享。e币是个很小的事情,重要的是给大家带来了帮助。 下面得是一些关于【通信】比较火的帖子,当然这只是一点点

2013-01-06 23:58:17

,在此基础上才能制定行之有效地防范策略,确保网络安全。1典型网络入侵和攻击方法1.1使用网络扫描器 网络扫描器是利用C/s结构中的请求-应答机制来实现的,是网络入侵者收集信息的重要工具。扫描器能够发现目标

2011-02-26 16:56:29

的,他们的项目被攻击就意味着以太坊本事存在问题(当然还有他们自身的ETH被盗走的原因),所以最后解决方案是通过”硬分叉“来宣布分叉出来的ETH才是真正合法的以太币,之前被盗走的哪些就不算了,这就是新的ETH

2019-02-23 20:03:51

一家公司都为安全保护网联和/或无人驾驶汽车提供了不同的策略,但最终的目标是一致的:确保外部危险无法进入。 正在进行的讨论 网络安全已成为世界各地会议的主要话题,但它也激发了另外几场专门针对防范网络

2020-07-07 11:41:24

点的攻击,可能通过该框架分布式的特性,迅速扩散到所有节点。2、灰黑产的入侵变现的手段,正在从入侵利用云上普通主机资源挖矿获利(Web服务器、数据库服务器等),转向攻击专用算力应用,以窃取更大的算力进行

2018-05-08 16:52:39

使用数据库来帮助单片机开发—51asmbase.

2016-11-12 21:26:32

分享一个局域网防攻击软件:前阵子我的局域网老有人攻击我,于是找了一通防范工具,这东西管用!!

2008-05-24 12:03:20

回收比特币矿机,回收虚拟币挖矿机,收购神马矿机全国回收蚂蚁矿机.电话微信:***杨.比特大陆矿机包括(蚂蚁矿机T9+ 10.5T、蚂蚁矿机S9i 13T、蚂蚁矿机S9i 13.5T、蚂蚁矿机S9i

2018-06-04 11:14:42

矿机的盛况已经不再。前途未卜 比特币的“挖矿”过程是通过利用较高算力来解决一系列复杂的数学问题,来证明“矿工”使用了这个过程并将交易记录放到区块链上。如果矿工们能成功地验证这个方程式,他就能得到相应

2018-06-01 10:32:38

CBC模式具备很强的抗COA攻击能力,传统密码分析方法难以攻破,此时引入旁道攻击成为一种较为理想的方法,如图1所示。2 能量攻击方法设计2.1 能量攻击原理2.1.1 攻击流程能量攻击是最流行的旁道

2017-05-15 14:42:20

如何防范垃圾邮件?菜鸟必看! 1、不要在网上得罪人,否则,对方知道你的信箱地址,很可能会因此而炸你一下。另外,也不要在网上到处乱贴你的网页地址或直接向陌生人发送有可能被对方认为是垃圾邮件之类的东西

2009-12-21 11:08:00

在享受便利的同时,却往往忽视了隐私的保护。操作系统的漏洞、应用安全的不完善,都会导致物联设备被恶意代码注入,从而导致个人账号等隐私泄露。那么如何去防范恶意代码攻击呢?从当前的技术角度来讲,仅仅通过系统

2022-01-25 06:10:38

你好!我知道,OpenWRT 并不是 iMX 系列最著名的解决方案。但是我正在做一个项目,其中自定义板也将与 OpenWRT 一起使用。我正在寻找可以帮助将 OpenWRT 引入 PicoCore 的 SOM 的软件。我猜 iMX6/8 系列上的 OpenWRT 对工业用户来说是一件好事。

2023-05-06 08:12:08

环境的访问权限,而对应公有云环境中则存放着如telemetry的敏感数据。除了裸露的数据之外,RedLock还注意到此次攻击中一些更为复杂的检测躲避手段。首先,没有使用知名的公共“矿池”。他们安装挖矿

2018-03-12 17:42:31

本人想下点资料,但是原来的E币已经用完了,不知道怎么挣E币啊,大侠求帮助啊?

2012-07-15 22:41:43

最新防攻击教程 别人攻击的使用方法 传奇防御攻击 传奇攻击方法超级CC 超级穿墙CC 穿金盾CC 穿墙CC攻击器 防穿墙DDOS 传奇网关攻击 传奇攻击器 传奇登陆攻击器防范教程DDOS攻击网站防范

2012-09-06 20:42:50

现在比特币涨的猛,有人在搞这个东东的挖矿机吗?一起交流下呀。

2013-04-20 10:01:56

服务器被植入挖矿病毒解决办法上午重启服务的时候,发现程序启动死慢,用top命令查看了一下,cpu被占用接近100%,所以无法运行新程序,通过top命令然后输入P,就能看到有两个程序几乎占用了所有

2017-08-28 15:50:04

矿机电源对于比特币矿机来说至关重要,毕竟挖矿中矿机稳定运行是非常重要的,而矿机电源就是保障比特币矿机稳定运行的重要法宝。现在矿机电源应用范围那么高,说明在技术,还有设备方面都完善了很多,而且完善之后

2021-12-27 07:30:45

挖矿就是指用比特币挖矿机获得比特币,也就是用于赚取比特币的计算机。如果能够获取比特币,是能够赚钱的。这类计算机一般有专业的挖矿芯片,多采用安装大量显卡的方式工作,耗电量较大。计算机下载挖矿软件然后

2021-07-23 08:38:03

电脑参与解决数学难题,只要最终获胜,就能获得这种虚拟现金,而这一方法被广泛称作为“挖矿”(Mine)。当然,用户也可通过诸如BitInstagnt和Coinbase的交易机构服务来购买比特币

2013-12-15 11:17:12

嵌入式系统设计师学习笔记二十一:网络安全基础①——网络攻击网络攻击分为两种:被动攻击和主动攻击被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击成为截获。典型的被动攻击手段:流量分析:通过

2021-12-23 07:00:40

利润上仍然无法赶上比特大陆。尽管全球加密货币价格持续萎靡,矿机巨头比特大陆(Bitmain)今年一季度仍实现利润11亿美元,目前比特大陆正在全球范围内进行快速业务扩张 由此看来,说英伟达的加密货币业务

2018-08-24 10:11:50

新型虚拟币交易平台开发,场外交易平台开发,咨询捷森科技王女士:186-1561-4062,q:282030-8734虚拟币交易平台开发带挖矿程序矿机程序带支付宝接口app开发。 对于部虚拟货币

2017-12-11 10:43:13

,很多系统可能尚未安装更新补丁。微软周五表示,其工程师已经增加了针对WannaCrypt的检测和保护。微软还说,该公司正在为客户提供帮助。攻击规模有多大?目前已经有99个国家遭受了攻击,其中包括英国、美国

2017-05-23 17:12:16

设计PCB时如何很好的防范抗ESD?

2021-04-25 08:26:16

请教大大们,E币是怎么来的啊

2012-06-30 22:58:40

复存在。因此,这些芯片也需要被保护,以防止对鉴权密钥的非法读取。 总体而言,芯片制造商的目标是采取经过测试和验证的有效防范措施,来应对多方面的威胁。这些威胁主要可被分为三类:故障诱导攻击、物理攻击和旁通

2018-12-05 09:54:21

虫洞攻击是一种针对无线传感器网络路由协议的特殊攻击,一般由至少两个合谋节点协同发起。合谋节点通过建立起一条高带宽高质量的私有信道来对数据进行吸引和传输,通过扰乱路由分组的传输达到破坏网络正常运行

2020-04-15 06:24:05

解一下什么是高防服务器呢?高防服务器就是能够帮助网站拒绝服务攻击,并且定时扫描现有的网络主节点,查找可能存在的安全漏洞的服务器类型,这些都可定义为高防服务器。高防服务器是指独立单个防御60G以上的服务器

2019-05-07 17:00:03

许多网络攻击都基于ICMP 协议。本文首先介绍ICMP 协议,接着探究了常见的基于ICMP 的网络攻击的原理,最后提出防火墙应对方案以防止和减轻这种攻击所造成的危害。关键词:

2009-06-15 09:29:02 18

18 本文简要介绍了缓存区溢出产生原因及利用其进行攻击的原理,并结合在Windows 2000 系统下进行的缓存区溢出攻击实验深入分析了其中的关键技术,着重介绍了shellcode 的编写。最后给

2009-06-17 08:52:56 25

25 本文对RIP 协议的基本工作原理、RIP 协议的特点,RIP 协议的不足之处等基本理论作了科学的阐述。在此基础上指出了边界网关协议存在的缺陷,并对可能存在的漏洞攻击及其防范

2009-06-26 08:58:50 24

24 本文探讨了对Rijndael算法的各种攻击,介绍了一种对Rijndael算法差分攻击的JAVA实现,提出了几种防范对Rijndael算法差分攻击的方法。关键词:Rijndael;JAVA; 差分攻击Rijndael算法

2009-08-22 10:06:45 14

14 网络扫描及防范技术 口令破解及防范技术 网络监听及防范技术 欺骗攻击及防范技术 拒绝服务攻击及防范技术

2010-10-19 16:21:40 21

21 巧用路由器来防范网络中的恶意攻击

除了ADSL拨号上网外,小区宽带上网也是很普遍的上网方式。如果你采用的是

2010-01-27 10:04:03 320

320 防范方法 1、捆绑MAC和IP地址 杜绝IP 地址盗用现象。如果是通过代理服务器上网:到代理服务器端让网络管理员把上网的静态IP 地址与所记录计算机的网卡地址进行捆绑。如: ARP-s 192.16.10.400-EO-4C-6C-08-75.这样,就将上网的静态IP 地址192.16.10.4 与网卡

2011-01-20 18:04:42 24

24 分析智能卡面临的安全攻击,研究相应的防御措施,对于保证整个智能卡应用系统的安全性有重大意义。下面分析目前主要的智能卡攻击技术之一——边频攻击技术,并有针对性地提出相应的安全设计策略

2011-02-25 10:16:54 1412

1412 Keil C51使用帮助[中文资料]Keil C51使用帮助[中文资料]

2015-12-28 11:57:47 0

0 本书从网络安全和系统安全两个角度,深入剖析了各种入侵、攻击技术及原理,并给出了实例和防范策略。

2016-03-30 17:53:13 4

4 本书从网络安全和系统安全两个角度,深入剖析了各种入侵、攻击技术及原理,并给出了实例和防范策略。

2016-03-30 18:00:54 3

3 基于ARP欺骗的中间人攻击的检测与防范_刘衍斌

2017-03-19 11:33:11 0

0 随着攻击者与攻击计划变得日益缜密和成熟,加上消费者越来越能接纳新的技术,在推动物联网扩展的同时,也提高了接收物联网边缘节点“诱饵”的机率。如何做好准备以防范新的钓鱼诈骗攻击?

2017-11-24 17:31:01 683

683 本文主要介绍了什么是比特币挖矿、比特币挖矿原理、挖矿为什么需要使用定制集成电路以及怎样集群挖矿,其次还详细的介绍了比特币挖矿详细教程

2017-12-21 10:06:49 4346

4346

近日许多的电脑用户反映正常使用电脑时经常会出现死机卡顿等情况。有人表示可能遇上了最近最隐秘的网络僵尸攻击。比特币挖矿木马利用用户电脑进行疯狂敛财,据悉僵尸网络已经获利超300万人民币。如何防范“挖矿”木马僵尸网络至关重要。

2017-12-22 13:37:05 1053

1053 深究各种防范措施对DDoS攻击束手无策的原因,在遭遇DDoS攻击时,一些用户会选择直接丢弃数据包的过滤手段。典型的DDoS攻击包括带宽攻击和应用攻击。

2018-02-11 08:45:00 982

982 如果比特币遭到51%攻击会怎么样?这是一个假设性的问题,但却始终困扰着社区内的优秀人才。就像军队上演无数的战争、启动末日场景一样,比特币的捍卫者们也在思考这个去中心化的加密货币遭到攻击之后的状况。

2018-05-08 15:38:00 1833

1833 51%攻击指的是,有人掌握了全网一半以上的算力,就可以和全网其他算力进行对抗,更改区块链记录了。最根本的原因是比特币区块链采取的是最长链原则,即当前最长的链被认为是主链,是正确的链。51%具体

2018-07-21 10:05:12 11993

11993

谈到区块链的安全性和完整性,没有什么比51%的攻击更可怕的了。这种攻击的杀伤力是众所周知的,它甚至与HBO的《硅谷》(Silicon Valley)等热门剧集一起进入了公共词典,其中一集就提到

2018-09-13 13:02:34 4779

4779 在PoW共识机制下,以比特币为首,51%攻击威胁会一直存在。目前,比特币全网绝大多数算力都掌握在少数几家矿池受手里,比特币并不是绝对安全,理论上说,51%攻击威胁一直都存在。

2018-09-21 11:18:51 2253

2253 一项来自英特尔的新专利申请书表明,这家科技巨头正在研究把区块链挖矿技术应用在基因序列中。

2018-10-24 11:29:37 1119

1119 比特币51%的攻击问题是最困难的挑战之一,也是最有价值的解决方案之一。比特币白皮书告诉我们,“只要诚实的节点共同控制的CPU功率大于任何合作的攻击节点组,系统就是安全的。”

2018-11-26 10:25:16 1197

1197 事实上,比特币白皮书全文中并没有出现“51%攻击”这个词,不过倒是有过相关的描述,算是最接近对51%攻击的定义了:The system is secure as long as honest

2021-09-01 17:29:54 20850

20850 Zcoin使用1993年推出的RSA累加器作为我们的匿名方案的基础,而Zcash使用最近在2014年制定的zk-SNARKs,很少有人理解。相比之下,RSA密码体制是1977年公开描述的最早

2018-12-03 10:10:27 1695

1695 在某个矿工的哈希算力超过其他所有矿工的哈希算力的总和时,51%挖矿攻击就有可能发生。在这种情况下,这位占据主导地位的矿工可以支配和否决其他矿工开挖的区块——他只要忽略其他矿工开挖的区块,并且只在自己的区块上开挖新的区块就可以了。

2018-12-03 11:10:00 1620

1620 到目前为止,我们已经研究了发生在协议级别的比特币攻击向量——女巫/日蚀攻击和51%的攻击,这些攻击以破坏网络的方式强占敌方资源。

2018-12-03 11:29:12 901

901 CPU挖矿是初学者甚至是经验丰富的单个挖矿人员最喜欢的选项之一。它允许您立即开始挖矿,你可以从您的笔记本电脑、PC甚至智能手机中挖矿加密货币。因此,如果您想为自己创建一个被动收入,您可以很容易地开始使用CPU挖矿,而无需任何外部帮助。

2018-12-05 10:37:03 5149

5149 绿币(VTC,Vertcoin)遭受了一系列51%攻击以及区块重组。据最新的数据显示,VTC链已经经历了超过22次重组,由于攻击损失了10万美元,上一次重组影响了300多个区块。

2018-12-07 11:15:19 2096

2096 “Merkle树证明”是一种解决小型采矿者面临问题的方法。大多数挖矿算法都容易受到FPGA和ASIC的影响,这两种挖矿硬件的效率远远高于现有的计算机硬件。通常,只有那些大型公司的专业工程师才能使用这种硬件。

2018-12-10 15:10:39 809

809 “自私挖矿”攻击是一种针对比特币挖矿与激励机制的攻击方式,它的目的不是破坏比特币的运行机制,而是获取额外的奖励,并让诚实矿工进行无效计算。简而言之,“自私挖矿”攻击的核心思想是“自私挖矿”矿池(下文中简称为“恶意矿池”)故意延迟公布其计算得到的新块,并构造一条自己控制的私有分支,造成链的分叉。

2018-12-18 10:54:13 4266

4266 挖矿劫持是一种恶意行为,利用受感染的设备来秘密挖掘加密货币。为此,攻击者会利用受害者(计算机)的处理能力和带宽(在大多数情况下,这是在受害者没有意识到或同意的情况下完成的)。通常,负责此类活动的恶意挖矿软件旨在使用足够的系统资源来尽可能长时间不被注意。

2018-12-25 10:43:58 3544

3544 51%攻击,即恶意矿工控制了网络中大多数算力,然后强制执行虚假交易,过去,社区就这种攻击方式进行了多次讨论,却从未遇到过此类情况。这一切都在去年4月4号发生了改变。那一天Verge遭到了51%攻击。

2019-01-17 14:59:05 892

892 51%的区块链攻击是指矿商(通常借助nicehash等哈希值租用服务)获得超过51%的网络哈希值。根据当前挖掘块的难易程度来计算网络哈希值。虽然有些区块链的平均哈希率= 2016年区块的难度,但真正的哈希率是未知的,因此从未报告过。

2019-02-13 11:12:59 2121

2121

PC端的挖矿木马主要通过组建僵尸网络,入侵网站,在网页上植入挖矿脚本的方式占领计算机算力。玩过吃鸡的朋友应该会有印象,2017年底曾爆发过一次非常严重的挖矿木马事件,一款名为“tlMiner”的挖矿

2019-05-20 11:15:45 1883

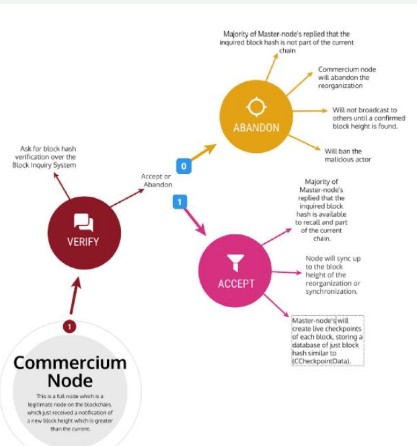

1883 Coiledcoin允许合并挖矿,这意味着挖比特币Sha-256算法的矿工可以同时挖Coiledcoin,这让其非常容易被51%攻击。当时,Luke运行着Eligius矿池,这导致一些社区成员指控

2019-05-24 11:27:49 1166

1166

毋庸置疑,BCH的5月15日网络升级确实遭到了攻击,有攻击者在BCH上发了一堆特殊交易,导致矿池挖新块时会失败。这一攻击主要是利用了BCH 去年11 月升级引入的OP_CHECKDATASIG

2019-05-28 10:45:18 484

484 “数字”(digital)和“现金”(cash)的缩写来寓意数字现金。Duffield当时曾接受美国有线电视新闻网的采访。

以比特币为范本的加密数字货币项目面临的一个风险是51%挖矿攻击

2019-07-17 11:20:52 1516

1516 据他们表示,这是一个影响到工作量证明货币的去中心化程度的缺陷。他们认为,比特币挖矿协议没有兼容激励机制,在发起攻击的时候,互相勾结的矿工获得的不法收益将大于其公平操作带来的回报。这种攻击可能会

2019-08-04 10:49:41 669

669 所以挖矿并不是没有意义的一件事,反而挖矿是区块链中的重要环节,既帮助维护网络的运行,又能守护网络的安全。

2019-09-27 08:47:54 4727

4727 对共识系统执行51%攻击的成本虽然很大,但它并非是无限的,因此51%攻击的风险始终存在。此外,如果攻击成功,想要在“协议内”实现恢复是非常困难的,而且往往是不可能的。

2019-10-24 10:43:42 676

676 加密货币的兴起带来的不仅仅是一个新兴市场,它也为黑客们带来了一个新的“作案手法”,挖矿木马就是他们新发明的一种病毒,当病毒进入到你的电脑时,电脑就会变成了一个没有感情的挖矿机器,占用电脑的内存以及电量,专心为他们挖矿,但是赚来的钱,却流入了黑客们的钱包。

2019-12-11 09:20:21 10178

10178 51%攻击从根本上违反了工作量证明安全模型,但是交易所却不愿下架被攻击的加密货币,因为,这对交易所而言仍有利可图。

2020-02-11 13:15:10 1650

1650 51%攻击是对由控制超过一半计算能力的一组矿工组织的区块链的攻击。 现在,V神已经提出了一种阻止它们的方法!

2020-03-07 12:27:00 951

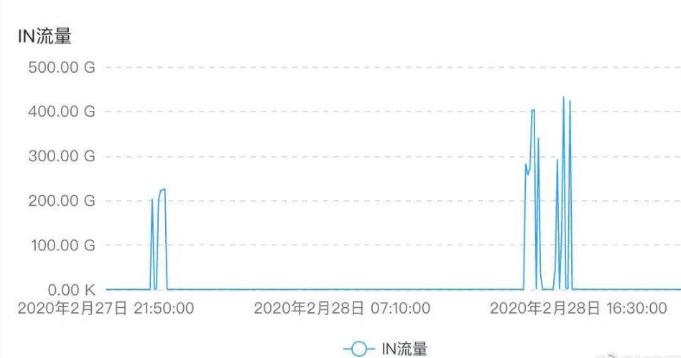

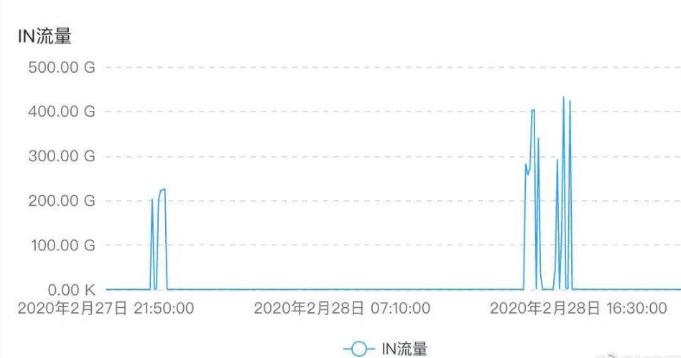

951 加密货币交易所Bitfinex在2月28日发推文称疑似遭到分布式拒绝服务攻击(DDoS),正在就此事调查。在此期间Bitfinex中断交易服务,页面处于维护状态。

2020-03-02 13:46:14 1366

1366

重放攻击(Replay Attack)是计算机网络中常见而古老的攻击手段。在区块链中,重放攻击特指在硬分叉中,攻击者将一条链上的交易拿到另一条链上“重放(Replay,即重新播放之意)”,从而获取不正当利益的攻击手段。

2020-03-04 09:44:54 5449

5449 病毒。这其中包括通过 WMI 无文件挖矿实现双平台感染的病毒,利用“新冠病毒”邮件传播的 LemonDuck 无文件挖矿病毒,以及借助“海啸”僵尸网络发动DDoS 攻击的挖矿病毒。

2020-08-27 10:15:45 2649

2649 近年来,采用工作量证明共识机制( Proof of work,PoW)的区块链被广泛地应用于以比特币为代表的数字加密货币中。自私挖矿攻击( Selfish mining)等挖矿攻击( Mining

2021-03-18 09:48:57 20

20 英伟达产品知名爆料人士 @kopite7kimi 透露,英伟达正在开发一款基于 7nm GA100 GPU 的挖矿专用卡,拥有怪兽级性能。

2021-03-22 11:29:08 1879

1879 常在河边走,哪能不湿鞋。自认为安全防范意识不错,没想到服务器被入侵挖矿的事情也能落到自己头上。

2022-07-22 16:47:29 6026

6026 跨站点请求伪造 (CSRF) 攻击允许攻击者伪造请求并将其作为登录用户提交到 Web 应用程序,CSRF 利用 HTML 元素通过请求发送环境凭据(如 cookie)这一事实,甚至是跨域的。

2023-07-28 11:46:38 708

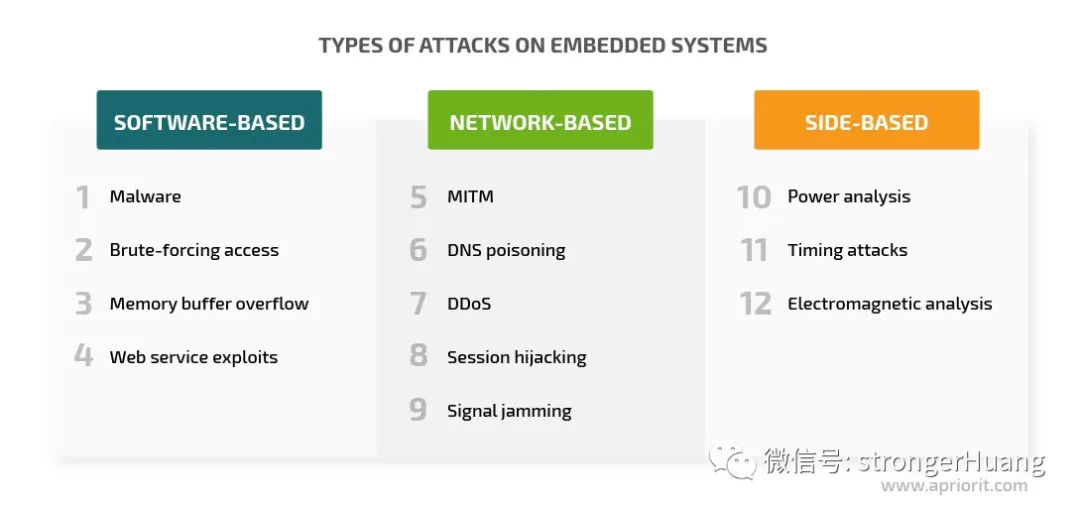

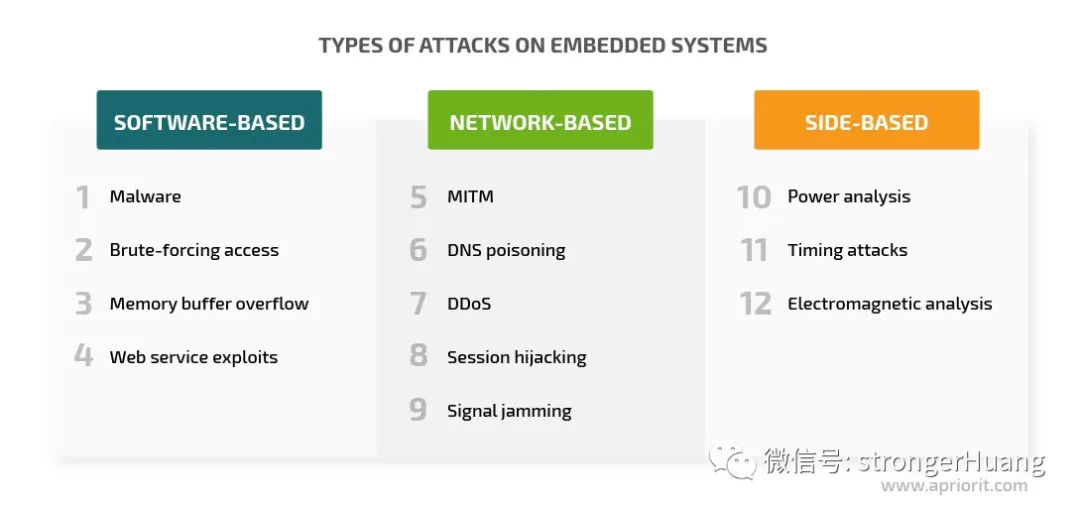

708 嵌入式系统12种常见攻击及防范方法

2023-09-21 17:26:12 626

626

。 在本文中,我们将介绍几种不同类型的检测引擎如何通过EDR应对当下更加复杂的挖矿木马攻击,包括基于加密通信的挖矿行为,采用进程注入等更加隐蔽和高级的无文件攻击技术来规避检测等。 挖矿木马攻击态势 挖矿木马的定义和类型

2023-10-24 16:05:03 563

563

电子发烧友App

电子发烧友App

评论