摘要:自动驾驶技术的量产化需要面对的一大挑战为互联通讯中的网络信息安全。本文详细介绍了车身网络的不同信息安全需求和对应解决方案。针对具备采用无线更新软件SOTA功能的车载网络通讯,需要一种基于具有硬件信息安全模块的微处理器解决方案。它在现有的车身网络中以很小的数据开销保护信号的完整性、安全认证和时效性。同时描述了使用功能安全和信息安全相结合的方法进行系统开发和方案制定。进而介绍了功能安全和信息安全相关保护机制的验证方法。

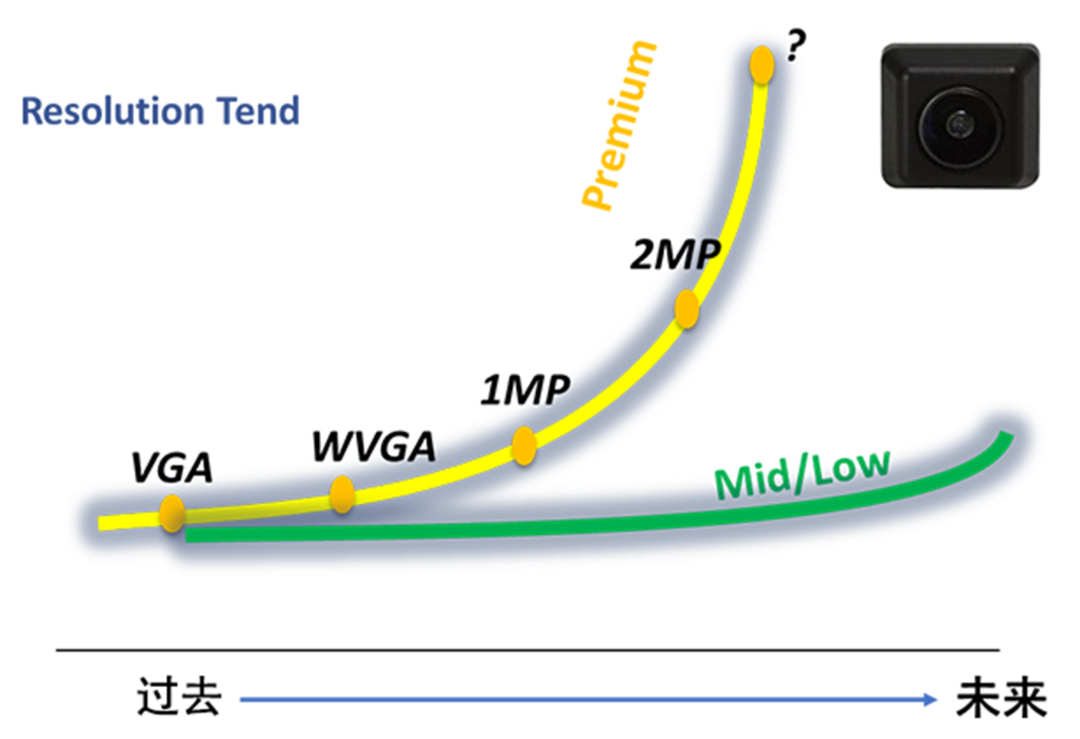

介绍:为了让自动驾驶汽车能够更好的感知周围环境,目前的主流方案包括了两个方向。一个方向是加强车内自身传感器的性能,进行多传感器信号融合。另一个方向是当前汽车行业高度关注的互联网智能汽车概念,也称为车车通讯技术。那么传感器信号融合势必涉及车内网络通讯,如果这些网络遭到黑客入侵,车辆被远程的黑客控制,后果将不堪设想。

图1.动机 – 汽车将连接至不受控的开放网络

与此同时,SOTA (Software update Over The Air) 无线更新软件功能正日渐成为整车厂追求自动驾驶和车联网所必需的趋势。基于SOTA技术,软件相关的成本将大幅降低。同时,用户可以更便捷的得到更新的服务和功能。然而, SOTA同时涉及功能安全和信息安全相关的功能。因为它可能应用于各种电子控制器的软件升级。

图2.SOTA无线更新软件功能的优势

1.应用挑战

1.1.网络架构变革

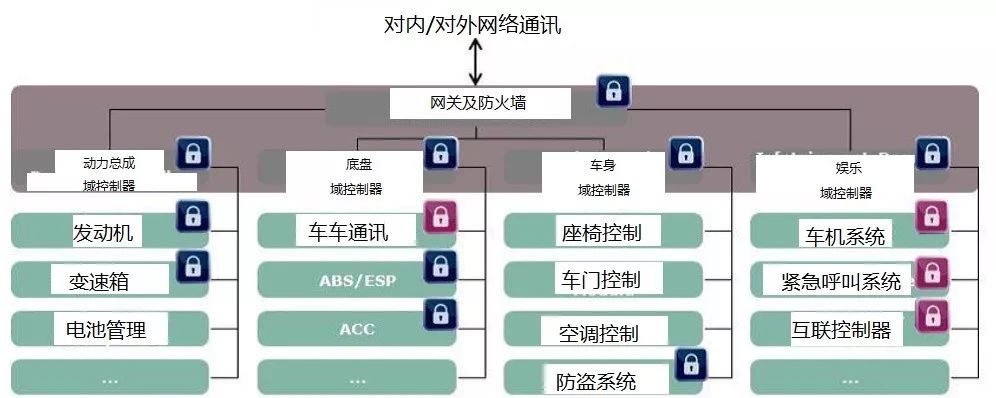

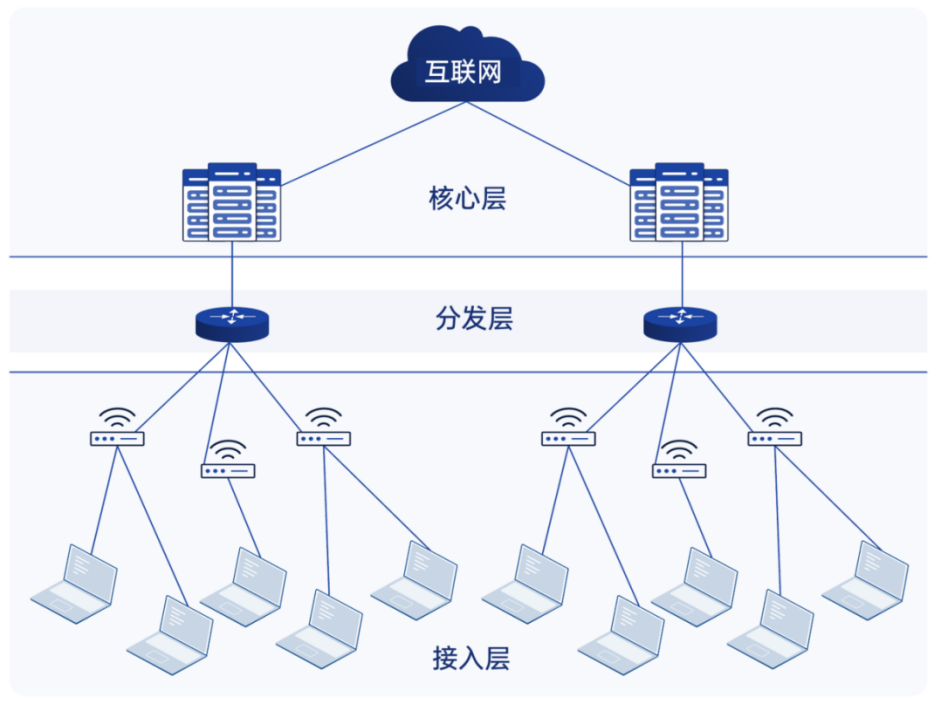

自动驾驶或是车车互联技术正推动汽车网络架构发生变革。如下图所示,越来越多的车辆将网络架构按照不同的域进行分割。并在域之间基于网关和域控制器进行信息安全的防火墙隔离和数据加密。常用的网络域包括动力总成Powertrain、底盘Chassis、车身Body和信息娱乐Infotaiment。不同域的子模块则涉及不同的车内网络(蓝色)及V2X车车互联(红色)的不同数据加密需求。

图3.域控制器架构

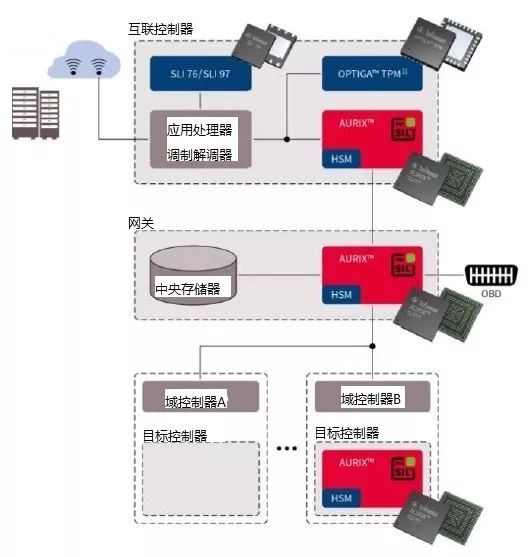

在车辆中,不同的电子控制器具有不同的信息安全需求:

1)车联网单元:作为车辆连接至云端、外部世界的单元,它要求最高级别的信息安全等级。以此保证车载网络不受来自V2X车辆网通讯的信息安全干扰。因此非对称加密引擎是必需的。

2)中央网关: 由于它直接连接OBD车载诊断接口,因此对于它的车载网络通讯加密保护是必需的。所有的内部通讯保护应该基于对称加密算法。非对称的加密算法可由软件实现。

3)域电子控制器 : 它们是独立的ECU电子控制器。在这里主要目的是加密保护已经加密的ECU电子控制器与传感器及执行器之间的交互通讯。其中需要对称加密引擎的支持。

图4.车辆信息安全系统

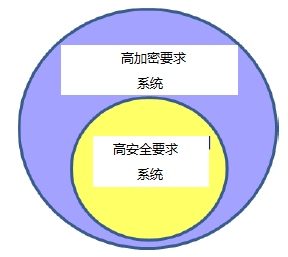

1.2.信息安全方案的功能安全需求

自动驾驶相关的电子控制器多为功能安全相关的模块。如下图所示,功能安全需求等级高的模块一般都要求高等级的信息安全需求。而某些信息安全相关的模块则不是功能安全相关的模块。比如车辆娱乐系统。

图5.功能安全系统与信息安全系统关系图

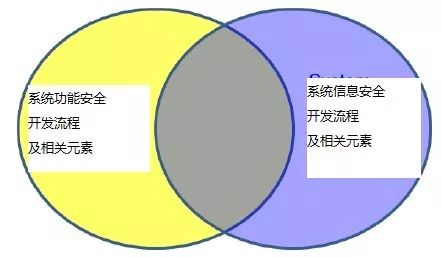

同时,功能安全开发和信息安全开发存在着很多交叠区域。在开发的初期,需要进行功能安全和信息安全的并行开发。使得相互影响的分析因素在开发初期被识别并被作为功能安全目标和信息安全目标。同时兼容功能安全和信息安全的解决方案,将大幅降低系统成本和开发资源。

图6.功能安全系统与信息安全系统开发、流程、元素关系

2.解决方案

2.1.车内通讯信息安全解决方案

车内通讯信息安全解决方案需要既安全又能够符合现有车身网络严格且高实时性要求的总线标准。这就需要最小化数据的额外开销和成本增长。

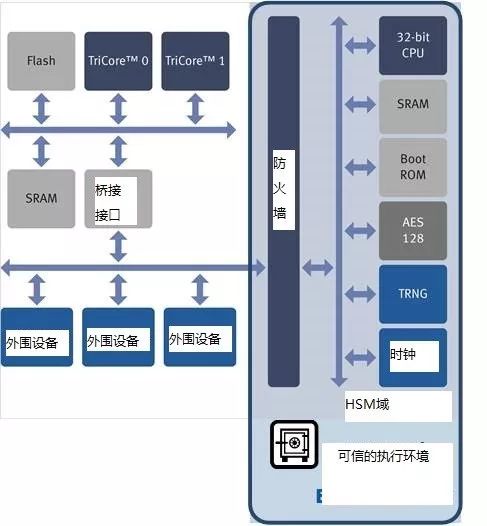

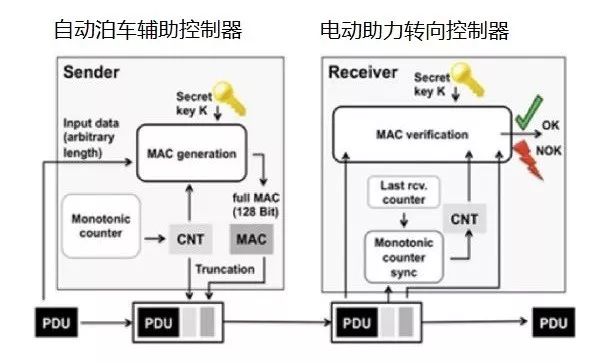

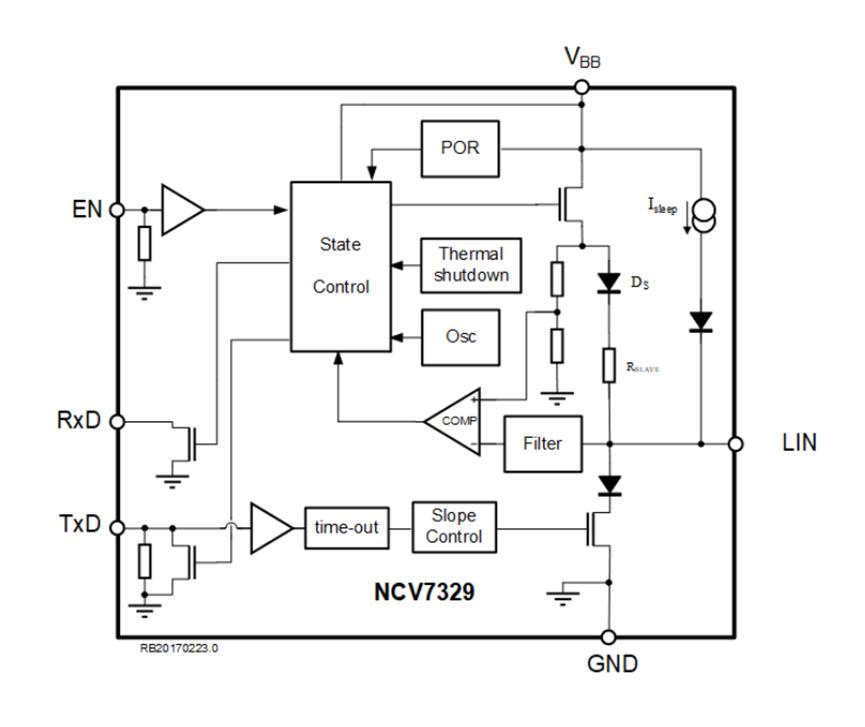

一种基于具有硬件信息安全模块的微处理器,比如英飞凌AURIX微处理器的HSM硬件信息安全模块,可被用于在现有的车身网络中以很小的数据开销保护信号的完整性、安全认证和时效性。硬件信息安全模块(HSM)提供了一个信息安全计算平台,由一个32位CPU、为了存储加密密钥和唯一的用户标识符准备的特殊访问保护存储器和一个为了高级加密标准AES128加密算法准备的硬件加速器。其中AES128硬件加速器是一个可工作于不同模式用于产生随机数的特殊硬件。目前市场上大部分家用无线路由器所采用的数据加密标准就是AES128。其加密强度和通讯速率已经为市场所接收。

图7.微处理器的HSM硬件信息安全模块

2.2.车内通讯功能安全解决方案

使用一种紧凑且高性能的多核微处理器,比如英飞凌的AURIX微处理器,可以在兼顾功能安全和信息安全的同时大大节省PCB的布板面积。在AURIX微处理器中加入了多个具有校验内核Checker Core的处理核心。处理内核间可以对外围信号进行交互校验,从而达到严苛的功能安全要求。并且又可以满足自动驾驶实时性以及自主外围设备操作等等的性能要求。

下图为车内通讯兼容功能安全和信息安全解决方案示例图。由英飞凌AURIX微处理器中的多个具有校验内核Checker Core的处理核心对外围信号进行交互校验,从而达到严苛的功能安全要求。由英飞凌AURIX微处理器的HSM硬件信息安全模块确保ECU1雷达距离控制电子控制器和ECU2刹车电子控制器间的车内通讯信息安全。将来自黑客的数据篡改虚假信息阻隔于车内通讯网络之外。如标注1所示系统挑战为对于消息响应的安全认证。如标注2所示发送方和数据鉴定使用了基于高级加密标准AES的媒体访问控制器MAC。从而支持系统应对关于消息响应安全认证的挑战。

图 8. 车载网络信息安全方案

功能安全相关的信息安全解决方案

大部分自动驾驶系统中使用的电子控制器是功能安全相关的。如之前提到的,基于雷达的距离控制电子控制器ECU1和刹车电子控制器ECU2具有很高的功能安全级别。同时它们之间的车载通讯网络又需要非常高的信息安全级别。因此需要在开发的早期阶段同时考虑和实施功能安全和信息安全的需求和方案。

如下为功能安全国际标准ISO26262第二版第二章中附录F提到的指导方针

在开发的概念阶段

可以基于功能安全的危害来针对信息安全威胁进行分析,从而提高危害分析、风险评估以及安全目标制定的完整性。

功能安全能够为信息安全威胁的识别提供诸如危害和关联风险等信息。

功能安全的安全目标和安全概念受到信息安全针对电子电气系统的攻击检测策略和对策的影响。

基于广泛使用的功能安全开发方法,对应的信息安全开发方法可以参考标准SAE J3061。

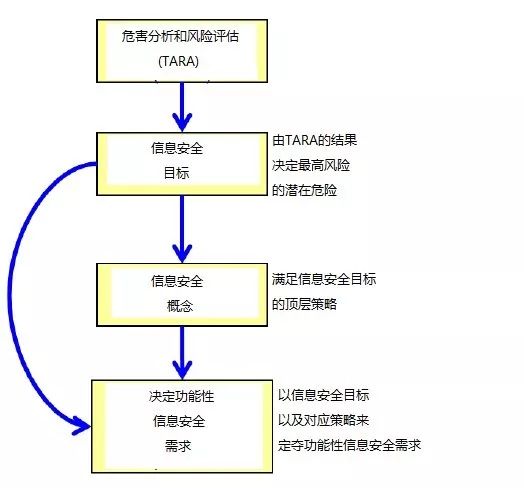

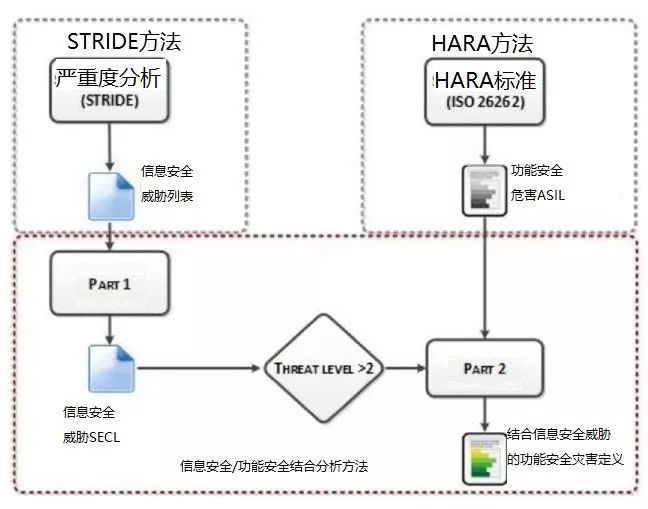

类似于危害分析和风险评估(HARA)方法在功能安全目标定义中的使用,信息安全目标定义可以基于威胁分析和风险评估(TARA)方法。

图 9. 信息安全需求决定因素

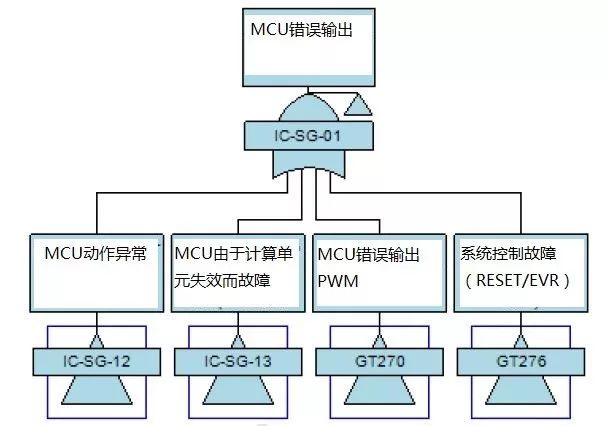

类似于功能安全危害分析中使用的故障树分析(FTA)方法,下图所示为攻击树分析(ATA)在信息安全威胁分析中的使用。

关于信息安全目标的定义,信息安全级别是关键的因子。类似于如图所示功能安全中的ASIL汽车安全完整性等级分析方法,信息安全级别按照严重度severity、可能性probability和可控度controllability进行分析和分类。

针对严重度的分析,它不仅包括对于安全的考虑,还包括隐私、财产和运作等因素。

图10. 基于威胁级别和影响级别的严重级别分析

基于相关标准SAE J3061信息安全指导书,威胁分析基于严重度severity、可能性probability和可控度controllability的评价分析。基于如上的表格,威胁级别和影响级别由相关参数评价总和进行估计。

针对信息安全的验证方法不同于功能安全验证使用的故障注入方法。信息安全验证方法主要包含攻击和渗透两种。基于如上提到的车载网络信息安全方案,使用了重演攻击测试和未授权操作测试进行相关验证。

微处理器MCU在信息安全和功能安全相关功能中都扮演了重要角色。微处理器MCU是电子控制器ECU安全概念的核心。

经验教训:黑客攻击

参考Charlie Miller 博士和 Chris Valasek的远程黑客攻击汽车报告“Remote Exploitation of an Unaltered Passenger Vehicle”中提到的信息安全对于具有互联功能的汽车至关重要。在报告中提到了针对Uconnect系统进行黑客攻击汽车的过程。他们通过SOTA全程软件升级功能远程刷新了修改的固件,然后让汽车被未经保护的CAN网络信号所远程操控。如下为具体的黑客攻击流程:

1.识别目标->

2.修改中控车机当中的OMAP芯片->

3.远程控制Uconnect系统->

4.对v850芯片刷新修改的固件->

5.执行通讯物理层的操控。

案例研究:EPS电动助力转向系统

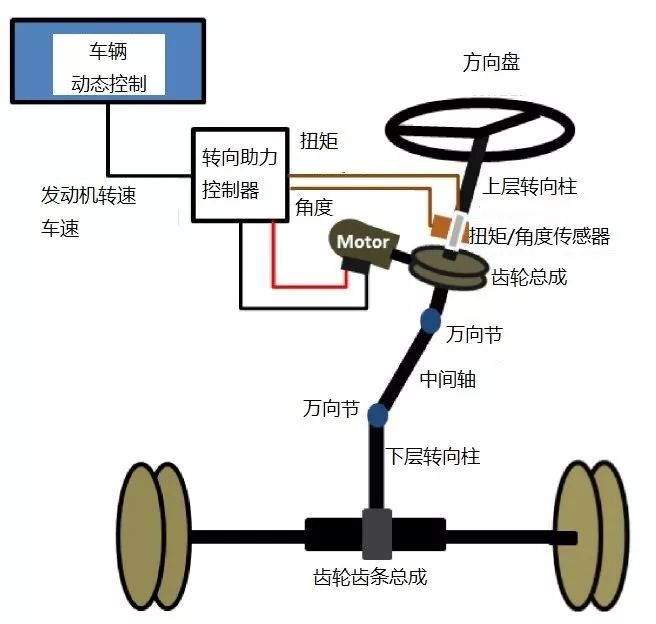

在这一章中我们将介绍转向柱类型的电子转向助力系统EPS。由于EPS是一种功能安全高度相关的系统,在这一章中,我们将考虑信息安全和功能安全结合的分析、开发、验证方法。

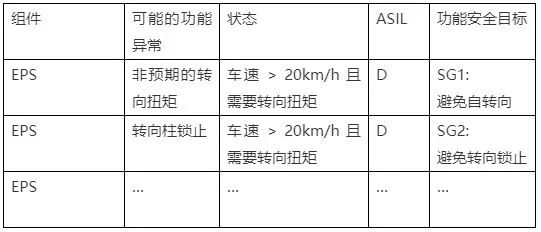

图11. 功能安全和信息安全结合的HARA和RATA分析表

EPS控制器使用转向传感器和车速传感器输入信号来计算所需要的电机扭矩。为了产生所需电机扭矩,控制器控制电机执行相应的操作。电机的扭矩由齿轮总成放大并产生所需要的助力扭矩。助力扭矩和驾驶扭矩由齿轮总成进行耦合。它的扭矩总和通过上部的转向柱由机械结构向齿轮和齿条传输,最终相应的驱动车轮转向。

图12. EPS功能框图

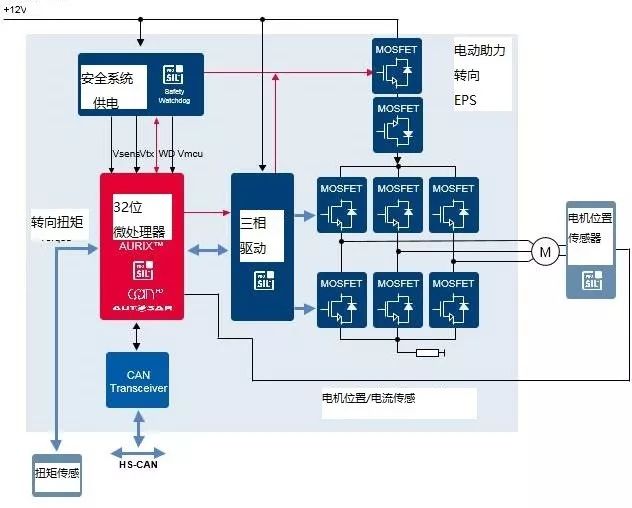

在EPS当中,直流无刷电机BLDC用来产生需要的扭矩。而BLDC电机产生的扭矩又直接与留过的电流相关。因此如果能够控制留过BLDC的电流,就能控制所需的扭矩。对应的在电机驱动中,通常使用三相桥驱动和电路来通过调整PWM的占空比完成对电流的控制。EPS控制器通过调整占空比来产生所需的扭矩。此时微处理器MCU针对转向扭矩传感器和电机转子位置传感器的反馈信号来计算控制信号。进而微处理器由具有功能安全监控功能的供电单元供电。同时对于功能安全高度相关的EPS控制器需要一个信息安全加密保护的CAN总线车载网络。

图13. EPS电子电气架构和框图

危害分析和风险评估:

我们在这个案例分析中以反向转向助力作为EPS危害的例子分析。当这个危害发生时,驾驶者将不能控制正确的转向方向。电机提供的转向助力将施加在驾驶者给出扭矩的相反方向。(说明危害发生的场景,才能定义S、E、C)

风险评估:危害将基于严重度severity、暴露程度exposure和可控度controllability等风险进行分类。

严重度:车辆将偏离预期的行驶方向从而可能导致灾难性的事故。因而这个危害的严重度应该使用最高的级别S3。

暴露程度:这个危害出现在每个驾驶情况下且驾驶者总是需要进行转向动作。因此暴露的可能性级别为最高级E4。

可控度:如果危害发生,最恶劣的情况车辆可能无法由驾驶者控制并出现碰撞等事故。因此可控度为C3。

因此针对这个危害的ASIL等级定义为ASIL D最高级。

针对已识别的安全目标(SG),相应汇总可能使系统违背安全目标的信息安全攻击汇总与表1和表2。

比如,如果黑客攻击发生在EPS模块系统升级时,EPS控制的微处理器MCU可能遭受由SOTA软件远程更新刷新更改的固件引发的黑客攻击。更改的固件可能在车速大于20公里/小时时发送非预期的转向信号。这将导致功能安全目标1“避免自转向”被违背。因此功能安全和信息安全需要在相关功能开发中加以关注。

表1. EPS功能安全目标识别

表2. 基于EPS功能安全目标SG1的信息安全分析

这种功能安全和信息安全结合的分析方法一方面量化了信息安全的威胁,另一方面将功能安全和信息安全各自领域的成熟方法交叉应用。结合HARA和TARA的分析方法能够实现具有功能安全导向的信息安全设计。

图14. 功能安全和信息安全结合方法工作流程图

基于功能安全和信息安全的需求开发:

基于一种紧凑而高性能的多核微处理器方案,比如英飞凌AURIX,能够同时满足功能安全和信息安全的需求。同时它大幅减少了PCB布板所需的尺寸。在AURIX微处理器的内部具有多个带校验核的处理器核。传感器信号能够在多个处理器核中进行交叉校验。这帮助系统符合更高的功能安全等级。进而它还能够满足自动驾驶对于实时性的要求。

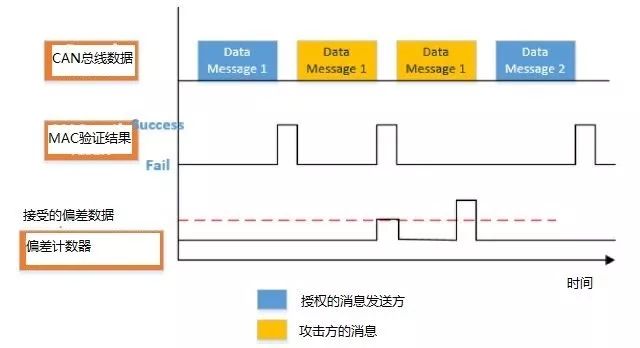

在自动泊车电子控制器和EPS电子控制器之前的CAN FD总线车载网络当中,为了保护消息的时效性,通讯的两侧需要维护时效性数值。例如每个独特的消息将具有自己的时效性计数器。发送方将消息按照安全认证授权进行加密。安全认证信息包含消息认证码MAC和时效性数值。接受方则根据安全认证授权信息进行完整性、安全认证和时效性校验。

图15. 自动泊车ECU和EPS ECU之间车载网络通讯加密方案

失效树分析FTA:

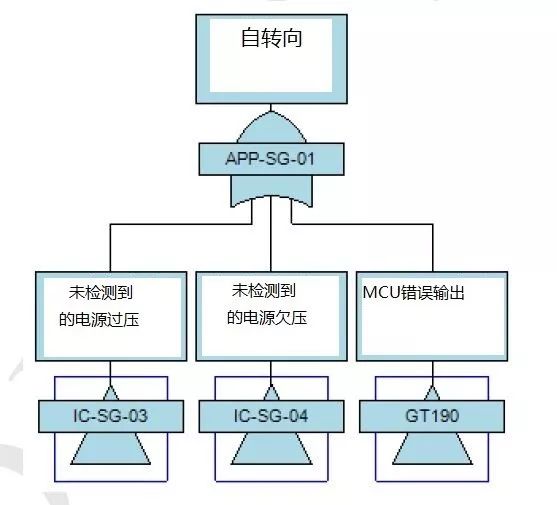

我们将SG1 避免自转向作为案例分析中FTA分析的实例。

“转向锁止”第1级故障树

图16. EPS FTA故障树分析第1级

在案例分析中,我们以“错误的MCU输出”为例

“错误的MCU输出”作为第2级故障树

图17. EPS FTA故障树分析第2级

功能安全和信息安全的验证:

在功能安全的验证中,我们采用故障注入的方法。例如在案例分析中,我们注入一个故障来模拟“MCU不再正常工作”。我们将MCU的ERR信号从正常的25kHz改成较低的6kHz。安全供电单元的SS1相应的按照路径成功的在1mS进行了切断操作。这种故障注入可以验证“MCU不再正常工作”故障能够被成功检测并避免EPS自转向。

为了验证信息安全,我们采用攻击方法。例如在案例分析中,我们采用了重演攻击。对于重演攻击,攻击方电子控制器ECU不改变之前捕获到的消息,而仅仅按照相同的消息ID再次发送捕获到的消息。

当在新的认证授权消息发送到CAN总线之前,攻击方重演发送的消息被接收方认为是有效信息。但当第二次重演发送时,接受方能够检测到重演攻击,第二个重演发送消息被忽略。当正常认证授权消息出现在总线上时,相应的攻击计数器自动清零。

图18. EPS 车载网络信息安全重演攻击测试实例

综上所述,本文介绍了一种兼容功能安全和信息安全的车载网络解决方案。为了应对网络信息安全Cyber Security的挑战,在车内通讯网络中,一种基于具有硬件信息安全模块的微处理器,比如具有HSM模块的英飞凌AURIX微处理器被用于基于AES128高级加密标准保护车内电子控制器间的通讯不被外界黑客攻击。功能安全的相关标准和方法的引入,帮助功能安全相关的电子控制器模块在开发初期同时考虑功能安全和信息安全的相关需求和目标制定。一种同时满足功能安全和信息安全相关需求的MCU,比如AURIX可大幅降低系统成本和开发资源。解决了上述挑战,自动驾驶技术将有望一步步从概念走向量产化,并逐渐在汽车电子主动安全系统得以应用。

-

控制器

+关注

关注

112文章

16385浏览量

178363 -

微处理器

+关注

关注

11文章

2264浏览量

82507 -

车载网络

+关注

关注

6文章

160浏览量

31798

发布评论请先 登录

相关推荐

ETAS推出两种全新网络安全解决方案

差异解读:IT 和 OT 网络的数据包和网络分析

解决方案丨PPEC inside车载逆变器,车载高能耗设备需求的理想之选

车载摄像头PoC所需的电源IC类型和解决方案

是德科技与ETAS携手提升车载网络安全

Molex推出IoT PoE 功能网络互联解决方案产品介绍-赫联电子

3月7日,为您解析松下面向车载的电子材料解决方案

车载10GBASE-T1以太网智能测试解决方案

关于车载网络解决方案的分析和介绍

关于车载网络解决方案的分析和介绍

评论