日前,CNCERT(国家互联网应急中心)发布《2019年上半年我国互联网网络安全态势》报告,报告显示2019 年上半年,我国基础网络运行总体平稳,未发生较大规模以上网络安全事件。但数据泄露事件及风险、有组织的分布式拒绝服务攻击干扰我国重要网站正常运行、鱼叉式钓鱼邮件攻击事件频发,多个高危漏洞被曝出,我国网络空间仍面临诸多风险与挑战。

DDoS攻击事件高发,利用钓鱼邮件发起的攻击频发

2019年具有特殊目的、针对性更强的网络攻击越来越多。2019年上半年,CNCERT监测发现针对我国重要网站的CC攻击事件高发。攻击者利用公开代理服务器向目标网站发起大量的访问,访问内容包括不存在的页面、网站大文件、动态页面等,由此来绕过网站配置的CDN节点直接对网站源站进行攻击,达到了使用较少攻击资源造成目标网站访问缓慢甚至瘫痪的目的。

2019年上半年,CNCERT监测发现恶意电子邮件数量超过5600万封,涉及恶意邮件附件37万余个,平均每个恶意电子邮件附件传播次数151次,平均每月约数万个电子邮箱账号密码被攻击者窃取,攻击者通过控制这些电子邮件对外发起攻击。例如2019年初,某经济黑客组织利用我国数百个电子邮箱对其他国家的商业和金融机构发起钓鱼攻击。

云平台网络威胁加剧,高危漏洞和数据泄露风险严峻

根据CNCERT监测数据,2019年上半年,发生在我国云平台上的网络安全事件或威胁情况相比2018年进一步加剧。首先,发生在我国主流云平台上的各类网络安全事件数量占比仍然较高,其中云平台上遭受DDoS攻击次数占境内目标被攻击次数的69.6%。其次,攻击者经常利用我国云平台发起网络攻击,其中利用云平台发起对我国境内目标的DDoS攻击次数占监测发现的DDoS攻击总次数的78.8%。另外,自2019年以来,CNCERT监测发现,存在隐患的数据库搭建在云服务商平台上的数量占比超过40%。

2019年初,在我国境内大量使用的MongoDB、Elasticsearch数据库相继曝出存在严重安全漏洞,可能导致数据泄露风险。CNCERT抽样监测发现,我国境内互联网上用于MongoDB数据库服务的IP地址约有2.5万个,其中存在数据泄露风险的IP地址超过3000个,涉及我国一些重要行业。

2019年以来,WinRAR压缩包管理软件、Microsoft远程桌面服务、Oracle WebLogic wls-9-async组件等曝出存在远程代码执行漏洞,给我国网络安全造成严重安全隐患。以Oracle WebLogic wls-9-async组件存在反序列化远程命令执行“零日”漏洞为例,该漏洞容易被利用,攻击者利用该漏洞可对目标网站发起植入后门、网页篡改等远程攻击操作,构成了较为严重的安全隐患。同时,近年来“零日”漏洞收录数量持续走高,在2019年上半年CNVD收录的通用型安全漏洞数量中,“零日”漏洞收录数量占比43.3%,同比增长34.0%,因这些漏洞在披露时尚未发布补丁或相应的应急策略,一旦被恶意利用,将产生严重安全威胁。

移动互联网恶意程序数量减少,虚假App 智能设备成新问题

2019年上半年,CNCERT通过自主捕获和厂商交换获得移动互联网恶意程序数量103万余个,同比减少27.2%。排名前三的分别为资费消耗类、流氓行为类和恶意扣费类,占比分别为35.7%、27.1%和15.7%。为有效防范移动互联网恶意程序的危害,严格控制移动互联网恶意程序传播途径,CNCERT联合应用商店、云平台等服务平台持续加强对移动互联网恶意程序的发现和下架,2019年上半年,CNCERT累计协调国内177家提供移动应用程序下载服务的平台,下架1190个移动互联网恶意程序。

近年来,出现了大量以移动端为入口骗取用户个人隐私信息和账户资金的网络诈骗活动。据CNCERT抽样监测,2019年上半年以来,我国以移动互联网为载体的虚假贷款App或网站达1.5万个,在此类虚假贷款App或网站上提交姓名、身份证照片、个人资产证明、银行账户、地址等个人隐私信息的用户数量超过90万。

据CNCERT监测发现,目前,一些恶意程序及其变种活跃在智能联网设备上,产生的主要危害包括用户信息和设备数据泄露、硬件设备遭控制和破坏,被用于DDoS攻击或其他恶意攻击行为、攻击路由器等网络设备窃取用户上网数据等。CNCERT抽样监测发现,2019年上半年,联网智能设备恶意程序控制服务器IP地址约1.9万个,同比上升11.2%;被控联网智能设备IP地址约242万个,其中位于我国境内的IP地址近90万个(占比37.1%),同比下降12.9%;通过控制联网智能设备发起DDoS攻击日均2118起。

34%联网工业设备存高危漏洞,工业云平台成网络攻击重点

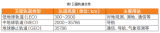

2019年上半年,CNCERT进一步加强了针对联网工业设备和工业云平台的网络安全威胁发现能力,累计监测发现我国境内暴露的联网工业设备数量共计6814个,包括可编程逻辑控制器、数据采集监控服务器、串口服务器等,涉及西门子、韦益可自控、罗克韦尔等37家国内外知名厂商的50种设备类型。其中,存在高危漏洞隐患的设备占比约34%,这些设备的厂商、型号、版本、参数等信息长期遭恶意嗅探,仅在2019年上半年嗅探事件就高达5151万起。另外,CNCERT监测了境内具有一定用户规模的大型工业云平台40余家,业务涉及能源、金融、物流、智能制造、智慧城市、医疗健康等方面,并监测到根云、航天云网、COSMOPlat、OneNET、OceanConnect等大型工业云平台持续遭受漏洞利用、拒绝服务、暴力破解等网络攻击,工业云平台已经成为网络攻击的重点目标。

2019年上半年,CNCERT对水电和医疗健康两个行业开展了网络安全监测与分析,发现水电行业暴露相关监控管理系统139个,涉及生产管理和生产监控2大类;医疗健康行业暴露相关数据管理系统709个,涉及医学信息和基因检测2大类。同时,CNCERT监测发现,在以上水电和健康医疗行业暴露的系统中,存在高危漏洞隐患的系统占比分别为25%和72%,且部分暴露的监控或管理系统存在遭境外恶意嗅探、网络攻击情况。

互联网金融平台安全隐患较多,互联网金融App存高危漏洞

近年来,随着互联网金融行业的发展,互联网金融平台运营者的网络安全意识有所提升,互联网金融平台的网络安全防护能力有所加强,特别是规模较大的平台,但仍有部分平台安全防护能力不足,安全隐患较多。2019年上半年,CNCERT监测发现互联网金融网站的高危漏洞92个,其中SQL注入漏洞27个(占比29.3%);其次是远程代码执行漏洞20个(占比21.7%)和敏感信息泄漏漏洞16个(占比17.4%)。

在移动互联网技术发展和应用普及的背景下,用户通过互联网金融App进行的投融资活动愈加频繁,绝大多数的互联网金融平台通过移动App开展业务,且有部分平台仅通过移动App开展业务。2019年上半年,CNCERT对105款互联网金融App进行检测,发现安全漏洞505个,其中高危漏洞239个。在这些高危漏洞中,明文数据传输漏洞数量最多有59个(占高危漏洞数量的24.7%),其次是网页视图(Webview)明文存储密码漏洞有58个(占24.3%)和源代码反编译漏洞有40个(占16.7%)。

-

互联网

+关注

关注

54文章

11153浏览量

103281 -

网络

+关注

关注

14文章

7562浏览量

88762

发布评论请先 登录

相关推荐

5G RedCap工业互联网平台是什么

工业互联网远程监控平台是什么

esp8266已连接到Wifi但无法连接到互联网,为什么?

工业互联网平台中什么是关键

工业互联网平台会有哪些功能

工业互联网安全所具备的主要特征不包括哪些

智能工厂互联网平台是什么

工业互联网平台的功能和作用

工业互联网平台的概念和作用

全国工业互联网平台应用十大洞察

工业互联网三大体系是什么?

什么是卫星互联网?卫星互联网的组成

移动互联网恶意程序数量减少,互联网金融平台安全隐患较多

移动互联网恶意程序数量减少,互联网金融平台安全隐患较多

评论