1、手机软件进攻

该技术性一般应用CPU通信接口并运用协议书、加密技术或这种优化算法中的网络安全问题来开展进攻。

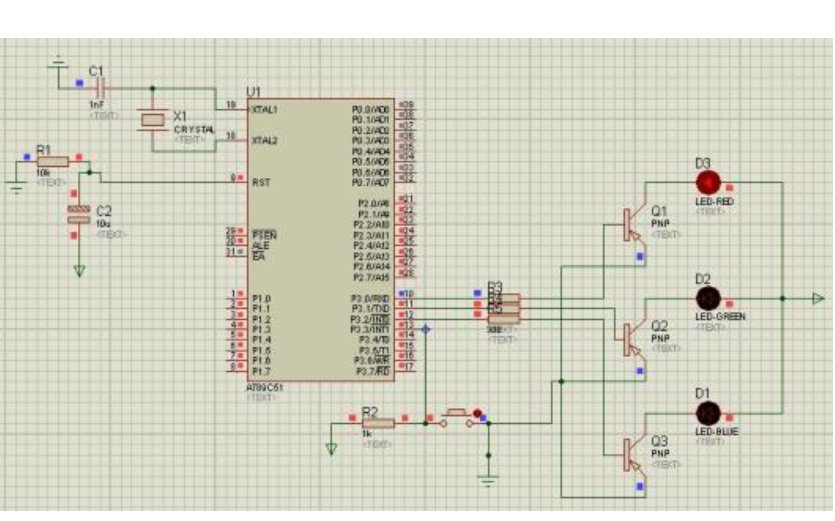

软件攻击成功的典型例子是对早期ATMELAT89C系列单片机的攻击。攻击者利用该系列单片机擦除操作时序设计中的漏洞,在使用自编程程序定位擦除加密锁后,停止下一次擦除芯片上程序内存数据的操作。

这种技术通常在正常运行期间以高时间分辨率监控处理器所有电源和接口连接的模拟特性,并通过监控其电磁辐射特性来实施攻击。

由于单片机设计是1个主题活动的电子元器件,当它实行不一样的命令时,相匹配的电源功率耗费也相对转变。那样根据应用独特的电子测量仪器和数学课统计方法剖析和检验这种转变,就能获得单片机设计中的特殊重要信息内容。

3、过失造成技术性

该技术性应用出现异常工作中标准来使CPU错误,随后出示附加的浏览来开展进攻。应用最普遍的过失造成进攻方式包含工作电压冲击性和钟表冲击性。

低压和高工作电压进攻能用来严禁维护电源电路工作中或强制性CPU实行操作失误。钟表瞬态跳变或许会校准维护电源电路而不容易毁坏受维护信息内容。开关电源和钟表瞬态跳变能够在一些CPU中危害条数命令的编解码和实行。

4、电极技术性

该技术性是立即曝露集成ic內部联线,随后观查、操纵、干挠单片机设计以超过进攻目地。

为了更好地无误,大家将左右几种进攻技术性分为两大类,一种是侵入型进攻(物攻),这种进攻必须毁坏封裝另外三种方法是非侵入性攻击,被攻击的单片机不会受到物理损坏。非侵入式攻击在某些情况下尤其危险,因为非侵入式攻击所需的设备通常可以自制和升级,因此非常便宜。

大多数非入侵性攻击要求攻击者具备良好的处理器知识和软件知识。相比之下,侵入性探针攻击不需要太多的初始知识,一套类似的技术通常可以用于处理多种产品。因此,对单片机的攻击通常从侵入式逆向工程开始。

-

单片机

+关注

关注

6037文章

44562浏览量

635814 -

cpu

+关注

关注

68文章

10872浏览量

211962

发布评论请先 登录

相关推荐

单片机关键技术基础详解(二)

单片机关键技术基础详解(三)

单片机关键技术基础详解(四)

单片机关键技术基础详解(五)

单片机关键技术基础详解(一)

单片机的四种烧写方式是什么

单片机四种输入模式

详解单片机的四种烧写方式

四种单片机按键设计方案

单片机的四种烧写方式

单片机设计进攻的四种关键技术

单片机设计进攻的四种关键技术

评论