Safeplug是一种特殊的路由器,可以通过Tor网络(什么是Tor?)创建匿名Internet连接;它的价格为50美元-但您可以使用Raspberry Pi和USB WiFi加密狗自己制作。

实际上,您不会省很多钱:Pi加上合适的WiFi加密狗的成本将使您花费约50美元或更多。但是DIY很有趣,我们会在过程中学到很多东西,并且您可能已经有一个Pi围坐在收集灰尘的地方。

购物清单

Raspberry Pi(B型)

至少4 GB的SD卡

以太网电缆

兼容的USB Wifi适配器–此表示能够使用hostapd软件包(例如基于RT5370芯片组的软件包)在结构模式下工作

Micro USB电源适配器

理论

我们将使Raspberry Pi充当路由器:它将像其他路由器一样插入现有Internet路由器上的以太网端口设备,但它也将连接到Tor匿名网络。您可以阅读我们完整的Tor指南,以了解更多信息,但从本质上讲,它可以通过多台计算机发送Internet请求(在全球范围内反复发送)来使您几乎无法追踪。 Pi会像您的路由器一样广播WiFi网络,这样WiFi上的任何流量都将通过Tor发送到Internet。实际上,如果您还没有启用WiFi的路由器并想要一个路由器,请按照本教程的前半部分进行。

当然,这样做的速度会降低通过路由元素和实际的Tor网络。

请注意:仅通过Tor浏览并不会完全匿名您的会话。您的浏览器中充满了高速缓存的文件和cookie,可用于识别您在网站上的身影(什么是cookie?)。确保已将其禁用和阻止(使用隐身模式),并且显然不要开始登录网站。

入门

刻录最新Raspian Wheezy图像的新副本到您的SD卡;插入电源,以太网,USB WiFi适配器并启动。您不需要插入显示器或键盘-我们将在命令行中完成所有操作。

使用IP扫描仪来确定Raspberry Pi (IP OS X的Scanner对我来说很好用),然后从命令提示符(如何在Windows中使用SSH)通过以下命令SSH进入它:

ssh pi@x.x.x.x

其中xxxx是您的Pi的IP地址。默认密码为“ raspberry”

类型:

sudo raspi-config

,以运行图形设置实用程序。展开文件系统,然后退出设置实用程序并重新启动。您应该仍然具有相同的IP地址-继续并再次进行SSH。

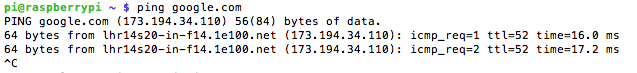

通过键入

ping google.com

,检查Pi是否可以访问Internet。从SSH会话中(而不是在本地计算机上)。您应该看到类似这样的内容:

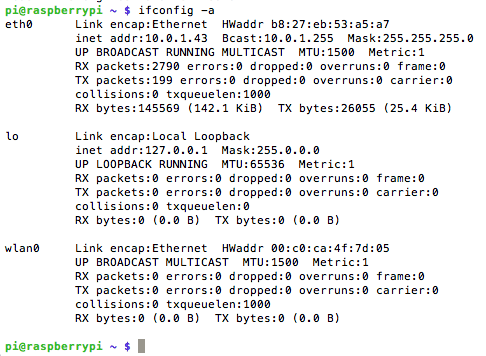

按 CTRL-C 即可停止它。现在,通过键入以下内容来检查您的WiFi适配器是否被识别:

ifconfig -a

如果看到列出的 wlan0 ,一切都很好。如果没有,则甚至无法识别您的无线适配器,更不用说具有结构/AP模式了。

让我们更新系统,并安装一些软件。逐一运行以下内容,并根据需要遍历提示。在第二步中,我们删除了 wolfram-engine 来修复数学内核错误–我们还节省了450 MB的存储空间。

sudo apt-get update

sudo apt-get remove wolfram-engine

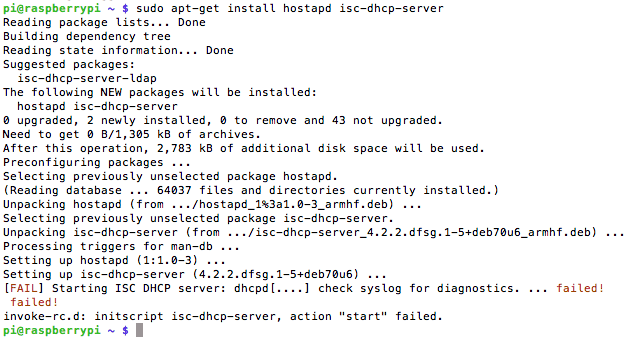

sudo apt-get install hostapd isc-dhcp-server

在这里,我们安装了DHCP服务器,以便WiFi客户端可以自动获取IP地址。忽略该错误–这仅意味着我们尚未真正设置它。

sudo nano /etc/dhcp/dhcpd.conf

注释掉(在它们的开头添加#)以下几行:

option domain-name “example.org”;

option domain-name-servers ns1.example.org, ns2.example.org;

取消注释(删除#)这些行中的权威字:# If this DHCP server is the official DHCP server for the local

# network, the authoritative directive should be uncommented.

authoritative;

现在向右下方滚动并粘贴:

subnet 192.168.42.0 netmask 255.255.255.0 {

range 192.168.42.10 192.168.42.50;

option broadcast-address 192.168.42.255;

option routers 192.168.42.1;

default-lease-time 600;

max-lease-time 7200;

option domain-name “local”;

option domain-name-servers 8.8.8.8, 8.8.4.4;

}

使用 CTRL-X保存-》 Y -》 输入。

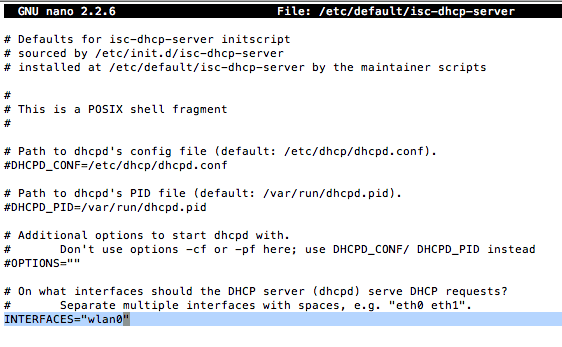

下一步,键入:

sudo nano /etc/default/isc-dhcp-server

更改最后一行,使其显示为:

INTERFACES=“wlan0”

这意味着我们的DHCP服务器应按顺序在无线接口上进行侦听给出IP地址。最后:

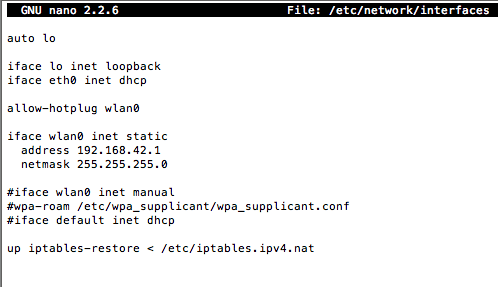

sudo nano /etc/network/interfaces

替换之后的所有内容(保留此行):

allow-hotplug wlan0

使用以下方法:

iface wlan0 inet static

address 192.168.42.1

netmask 255.255.255.0 #iface wlan0 inet manual

#wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf

#iface default inet dhcp

退出并保存(CTRL-X,Y,输入–请记住,我不再赘述!)。现在,我们为无线网络定义了一个静态IP地址,并告诉DHCP服务器为客户端分配IP地址。太棒了接下来,键入:

sudo ifconfig wlan0 192.168.42.1

要定义我们的热点,请按如下所示编辑HostAP配置文件。

sudo nano /etc/hostapd/hostapd.conf

添加在以下几行中,根据需要编辑 ssid (WiFi网络名称)和 wpa_passphrase 。

interface=wlan0

driver=nl80211

ssid=PiTest

hw_mode=g

channel=6

macaddr_acl=0

auth_algs=1

ignore_broadcast_ssid=0

wpa=2

wpa_passphrase=raspberry

wpa_key_mgmt=WPA-PSK

wpa_pairwise=TKIP

rsn_pairwise=CCMP

现在,我们需要告诉Pi我们的配置文件在哪里。

sudo nano /etc/default/hostapd

用以下命令替换此行:

#DAEMON_CONF=“”

/p》 DAEMON_CONF=“/etc/hostapd/hostapd.conf”

最后,我们需要配置NAT。 NAT(网络地址转换)是将内部网络IP地址更改为单个外部IP,并适当路由的过程。

sudo nano /etc/sysctl.conf

在最底部,添加:

net.ipv4.ip_forward=1

保存。运行以下所有命令-随意一次粘贴所有命令。在这里,我们建立的路由表基本上只连接我们的以太网和WiFi适配器。

sudo sh -c “echo 1 》 /proc/sys/net/ipv4/ip_forward”

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT

sudo sh -c “iptables-save 》 /etc/iptables.ipv4.nat”

最后,运行:

sudo nano /etc/network/interfaces

并在最后添加:

up iptables-restore 《 /etc/iptables.ipv4.nat

。为了进行测试,我们运行:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf

假设您未更改名称,您的 PiTest 网络应该现在正在广播。尝试从另一台机器或移动设备连接,您应该在屏幕上看到一些调试信息,例如:

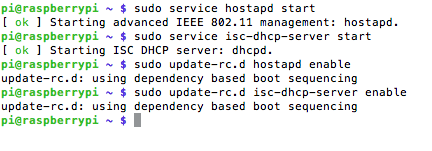

现在,按 CTRL-C 取消程序,并确保它在重新启动时作为服务运行。运行以下命令:

sudo service hostapd start

sudo service isc-dhcp-server start

sudo update-rc.d hostapd enable

sudo update-rc.d isc-dhcp-server enable

现在,我们已经设置了路由部分,但仍然需要添加Torto等式–现在,我们实际上只是制造了一个路由器。

安装Tor sudo apt-get install tor

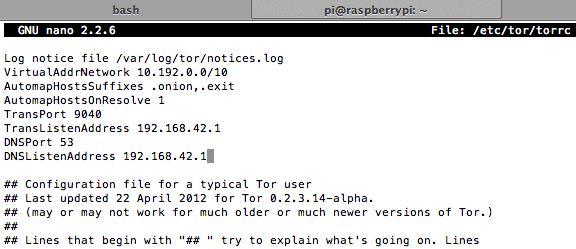

sudo nano /etc/tor/torrc

将此内容复制并粘贴到顶部。忽略其他所有内容,并保存:

Log notice file /var/log/tor/notices.log

VirtualAddrNetwork 10.192.0.0/10

AutomapHostsSuffixes .onion,.exit

AutomapHostsOnResolve 1

TransPort 9040

TransListenAddress 192.168.42.1

DNSPort 53

DNSListenAddress 192.168.42.1

摆脱旧的路由表并为SSH添加一个例外,因此我们仍然可以重新登录。我们正在为DNS查找添加一个传递;并将所有TCP通信(控制信号)定向到9040。

sudo iptables -F

sudo iptables -t nat -F

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22

sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040

您可以像这样检查条目:

sudo iptables -t nat -L

保存文件,以便在重新启动时加载该文件。

sudo sh -c “iptables-save 》 /etc/iptables.ipv4.nat”

使其能够在启动时启动,然后重新启动以便我们对其进行测试。

sudo update-rc.d tor enable

sudo shutdown -r now

您可以创建一个日志文件,并使用以下内容将其尾部添加(这不是必需的,但是如果遇到问题,可能对调试很有用)。

sudo touch /var/log/tor/notices.log

sudo chown debian-tor /var/log/tor/notices.log

sudo chmod 644 /var/log/tor/notices.log

tail -f /var/log/tor/notices.log

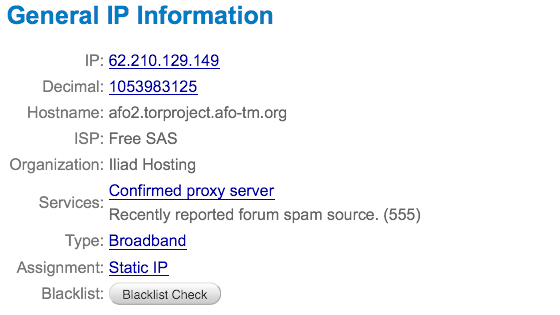

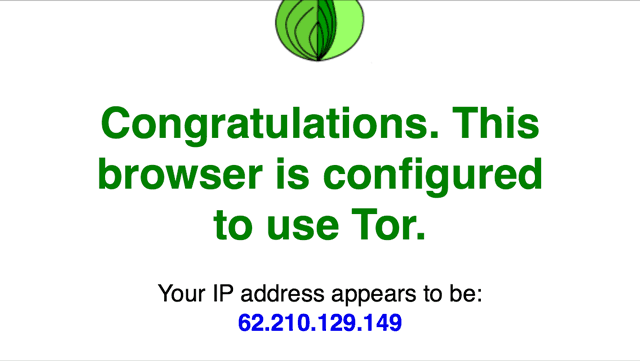

前往whatismyipaddress.com验证您的IP不是来自您自己的ISP:

或使用check.torproject .org:

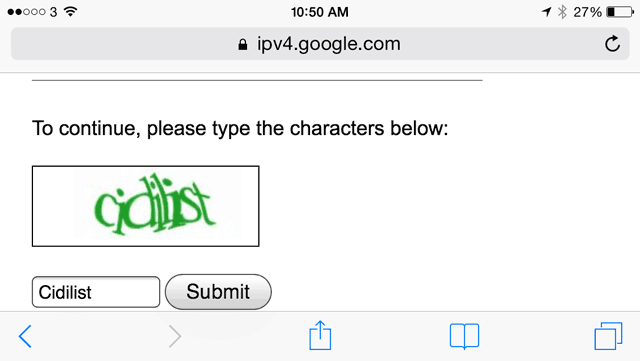

您可能会发现Google经常要求使用 Captcha 进行验证-这是因为Tor经常

恭喜,您已经匿名,现在可以使用 .onion 域(如何找到活跃的Onion网站?)。别做任何愚蠢的事情,例如创建一个销售毒品的网站代表比特币,或在任何地方使用您的真实姓名,您应该会没事的。让我们知道您是否有问题,我们会尽力帮助您。

责任编辑:wv

-

路由器

+关注

关注

22文章

3712浏览量

113614

发布评论请先 登录

相关推荐

企业云服务器平台设计与搭建

如何搭建智能制造工厂

云服务器搭建详细过程

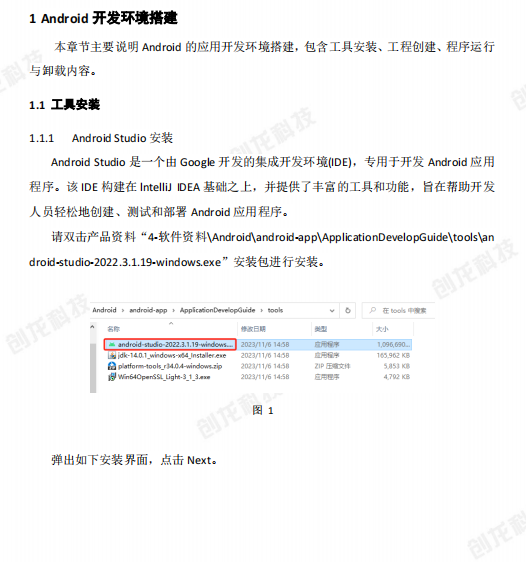

PyTorch深度学习开发环境搭建指南

pytorch如何训练自己的数据

HAL工程应该这样搭建

cyusb3035只有USB接口和一个UART,能否搭建调试环境?

海外云服务器搭建pi节点详细步骤

一起畅玩!幻兽帕鲁服务器华为云搭建教程(Windows 平台)

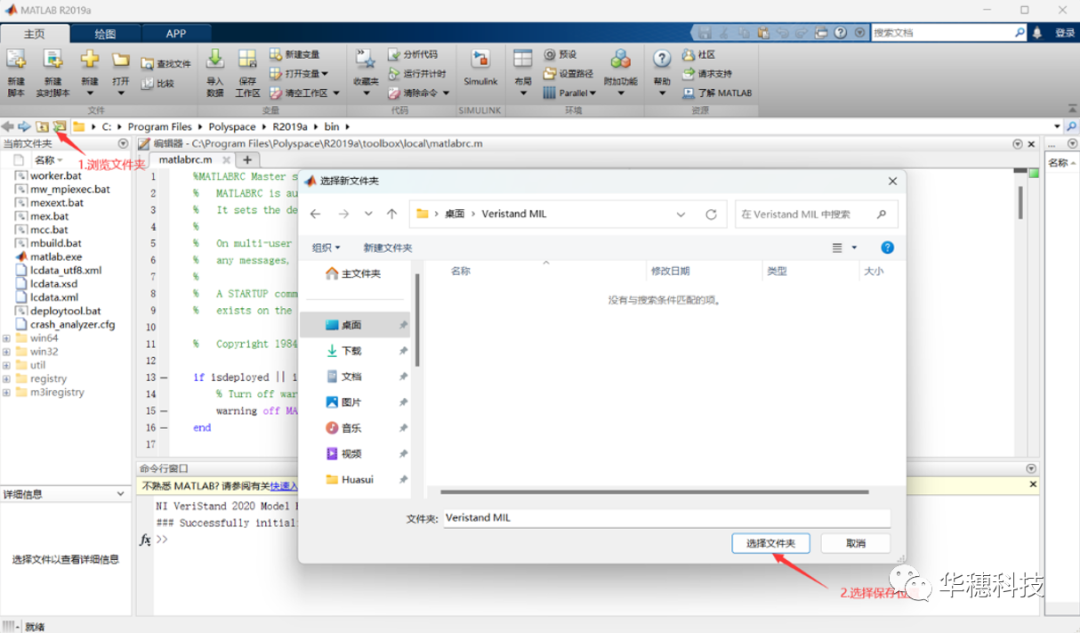

使用VeriStand搭建MIL测试环境

如何自己搭建Safeplug

如何自己搭建Safeplug

评论