幽灵、熔断漏洞曝光后,Intel、AMD处理器的安全漏洞似乎突然之间增加了很多,其实主要是相关研究更加深入,而新的漏洞在基本原理上也差不多。

事实上,Intel、AMD、ARM、IBM等芯片巨头都非常欢迎和支持这类漏洞安全研究,有助于提升自家产品的安全性,甚至资助了不少研究项目,近日新曝光的LVI漏洞就是一个典型。

LVI的全称是Load Value Injection,大致就是载入值注入的意思,由安全研究机构BitDefender首先发现,并在今年2月10日汇报给Intel。

它影响Intel Sandy Bridge二代酷睿以来的绝大部分产品,只有Cascade Lake二代可扩展至强、Coffee Lake九代酷睿Comet Lake十代酷睿部分免疫,Ice Lake十代酷睿完全免疫。

该漏洞可以让攻击者绕过Intel SGX软件保护扩展机制,从处理器中窃取敏感信息,类似幽灵漏洞,不过Intel、BitDefender都认为它只有理论攻击的可能,暂不具备实质性威胁。

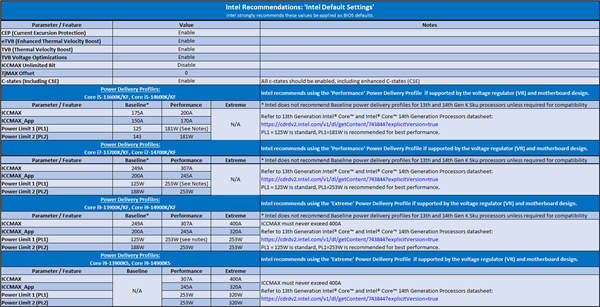

Intel表示,受影响产品只有关闭超线程才能规避此漏洞,不过同时Intel也更新了SGX平台软件、SDK开发包,以避免潜在的安全威胁,简单说就是在受影响指令前增加了一道LFENCE指令保护墙。

Intel以往的安全补丁经常会影响性能,但幅度都不是很大,这次又会怎样呢?

Phoronix找了一颗至强E3-1275 v6(Kaby Lake),在Linux环境下进行了测试,包括未打补丁、分支预测前载入LFENCE、RET指令前载入LFENCE、载入后执行LFENCE、同时载入LFENCE/RET/分支预测。

结果发现,分支预测和RET指令前载入LFENCE影响不大,性能只损失3%、8%左右,但后两种情况损失惨重,幅度高达77%。

这不是一夜回到解放前,直接就打回原始社会了……

不过幸运的是,LVI漏洞对普通消费者可以说几乎毫无影响,因为主流PC根本用不到SGX,企业用户倒是因为经常使用SGX、虚拟化而必须重视起来。

同样幸运的是,要想利用这个漏洞极为复杂,理论上可以通过JavaScript发起攻击,但难度极大。

-

处理器

+关注

关注

68文章

19461浏览量

231419 -

英特尔

+关注

关注

61文章

10025浏览量

172496 -

cpu

+关注

关注

68文章

10922浏览量

213282

发布评论请先 登录

相关推荐

RK3399Pro处理器:高性能与AI加速的完美结合

EE-325:将Atmel指纹传感器AT77C104B与Blackfin处理器连接

ARM处理器和CISC处理器的区别

IBM发布Telum II处理器:DPU性能飙升70%,引领技术创新浪潮

Intel:13/14代酷睿补丁几乎无损性能!未来所有产品都安全

DRA77xP、DRA76xP信息娱乐应用处理器芯片版本1.0数据表

Intel处理器新曝光漏洞,打补丁性能幅度损失高达77%

Intel处理器新曝光漏洞,打补丁性能幅度损失高达77%

评论