过去和现在都不断在上演的信息泄漏事件,已是一个老生常谈的话题,可以预见在将来的一段时间内,依旧会是让人们头疼的事情。

刚刚迈入2020年不久,此类安全事件就已频发,前有国内郑州市某民办高校近两万名学生信息遭泄露,其中涉及身份证号等20多项信息;台湾省发生重大个人数据泄露事件,84%公民信息出现在暗网;后有美国教育机构供应商 Active Network为学校提供的会计软件Blue Bear 被黑客入侵,拿走其支付卡数据;美国明尼苏达州 Alomere Health 医院被曝该院两名员工的电子邮件账户遭到黑客入侵,发生数据泄露事件。

从这些数据泄露事件中,我们可以发现:首先从受泄露影响的人数看,少则几万人,多则千万,比如美国 Alomere Health 医院的信息泄露影响近 5 万人,而台湾省则泄露 84%公民信息;其次,泄露数据内容详细,维度多,例如郑州高校数据泄露涉及20多种个人信息;同时数据泄露事件愈加频繁,不仅个人,企业、组织机构和国家政府都不断陷入数据泄露,而且横跨金融、教育、医疗到科技,涉及各行各业,影响深远。

这些案例令人触目惊心,然而截止目前,最大的数据泄漏原因依旧是来自配置不当的系统,其中就包括身份验证和密码薄弱。

弱密码存在的巨大隐患,和我们每一个人息息相关,今天就让我们来聊一聊如何 “远离弱口令,保护信息安全。”

什么是弱口令?

如果你的密码设置得很好“猜”,我们就可以说这个密码的强度很“弱”,就是一个“弱口令”。

1. “弱口令”具体长什么样子呢?

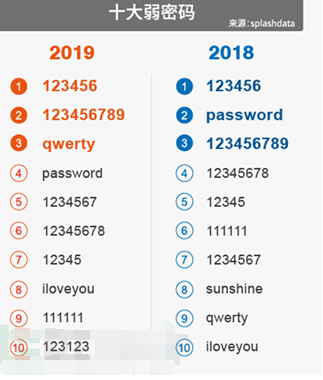

123456常年霸占弱密码榜首

根据splashdata的统计,2019 年的十大弱密码仍是那几个熟悉的面孔,和 2018 年的榜单做个比较,上榜的密码大同小异,虽然“sunshine”跌出 Top 10 榜单,但也仍位居第30名,新进榜的还有更弱的“123123”, “123456”依然稳稳拿下弱密码冠军的宝座。

这些高频出现的口令,往往就是黑客最偏爱“猜测”的口令,也就是典型的“弱口令”,弱口令还包含空口令和通用口令和一些用户名相关的口令(大家可以看看自己平时是不是也经常设置这些密码)。

2. 空口令和通用口令

“空口令”很好理解,就是完全不设置口令。最常见的是在开发测试环境,搭建的数据库(比如MySQL、memcache、redis、mongoDB等等),为了方便,完全不设置任何密码,登录的时候不需要停下来输入密码的感觉真是太惬意了,不过黑客也不需要输入密码就能偷取你的隐私,会更惬意呢。

另一种情况,管理人员可能已经意识到密码强度太弱不好了,于是设置了一个字母+数字+特殊字符的口令,比如“complexPWD@1984++这样的口令,看上去不那么容易“猜”得出来了,可惜,整个团队的人都在用,时间长了,团队人员变动,或者某个成员个人电脑、服务器被黑,都会导致团队的通用口令泄漏。因此,使用静态的通用口令依然要被视为“弱口令”。

3. 和用户名相关的口令

有些人会把密码设置得跟用户名有一定的关系,比如:用户名是小明,密码是小明的生日、手机号、纪念日、父母的生日;也有人用自己的车牌号码,家庭住址门牌号码,这些常见的“密码套路”,极容易被破解。因为本质上还是和你的一些基本信息有关联,别以为黑客就不知道了。黑客可能拥有某些网站的数据库,可以直接查询你的这些信息,就算不通过数据库查询,枚举所有的生日、手机号(尤其针对某些地区的号码段范围)其实也花不了多少时间。

除了密码设置外,还有一些人们容易疏忽密码的场合。

4. 在使用内网时

有些人具备一些基本的安全常识,不会在公开场合设置“弱口令”,但是在公司内部,尤其是测试环境,又很容易松懈,认为内网是 “可信”的。

这就too young too simple了,谁能保证内网就不被黑客渗透呢?一旦黑客进入内网,我们的“可信的内网”就变成了“赤裸的内网”……

大公司内网渗透的案例,业界每年都会发生十多次或者更多,所以信任内网并不是一个正确的安全态度。

还有很多同事说,我的“测试”机器,上面没有什么“重要”数据,所以弱口令就弱吧,没什么风险的。

这又一次too young too simple了,黑客通过弱口令拿到的,不仅仅是你机器上的“测试数据”,而是等价于你服务器享有的一切受信权限:

你这台服务器可以访问其它的敏感数据,现在黑客也拥有了同等的权利

你这个数据库可以读写服务器上的其它敏感文件(比如MySQL可以loadfile读取机器上的/etc/passwd文件,或者 into file 写入到任意可写路径,造成进一步入侵)……

尤其是疫情期间大多数企业都采用远程办公,企业安全的脆弱性问题无疑被放大了,如果说身份与访问管理是数据安全的“重灾区”,那么“弱密码”则无疑是“震中”。

倘若处理不慎,很可能因为自己是弱密码被轻易破解而导致黑客横向攻击了单位内网,拿走核心敏感文件而带来巨大的名誉和经济损失。

5. 在使用多个平台时

《我国公众网络安全意识调查报告》显示:

定期更换密码的被调查者仅占18.36%,而遇到问题才更换密码的被调查者有64.59%,有17.05%的被调查者从来不更换密码。

调查显示,大多数人为了记忆方便,公众多账号使用同一密码的情况高达75.93%,特别是青少年多账号使用同一密码的比例高达82.39%。多账户使用同一密码更容易遭到黑客攻击,尤其是会面临被“撞库”的重大风险。所谓“撞库”,即黑客攻破某一网站后,会用获取的账号密码去测试其他平台,那些多个平台用一套账号密码的用户就会中招,甚至可能清空你的银行卡。

我们之前曾推荐过几个工具网站给大家,可以戳链接检测你的用户名、密码、电子邮箱地址是否已被泄漏?

如果你或者身边有人不慎泄露个人信息了,往下看,几招教你养成好的安全习惯。

怎么保护我们的密码

1. 设定多套密码

安全专家建议,可以为自己设定多套密码,东南大学网络空间安全学院副教授宋宇波说:“重要系统(比如网银等和隐私密切相关的)和非重要系统(一些论坛、查阅为主的网页)的密码要分开,工作、生活、和理财账户使用不一样的密码,这样能减少风险。”

2. 不要到处乱贴自己的密码

工作中见过不少小伙伴,由于密码难记,于是写在便笺上,贴在座位或者显示器附近。方便了自己,也往往方便了陌生人。《入侵的艺术》里,凯文。米特尼克就这样获取过某银行的密码然后入侵了进去。

3. 不要在公共场合大声地说出密码

有时候在电梯里、公交车上,听到敬业的同事处理工作事宜,会在电话里大声的透露自己的密码。在电话那头的同事获得密码的同时,如果附近有居心叵测的人,也同样会获得这个密码。

4. 不要明文存储自己的密码

笔者曾经遇到过一个真实的案例,有同事把存储了密码和很多工作相关信息的txt文件(包括写在记事本里、邮件里),打包在网站根目录下,命名为readme.txt,结果这个文件被外部人获取到了……

5. 采取统一认证

所谓统一认证,就是将需要登录的若干个系统,整合在一个地方。 这个时候,你就不再需要记忆很多站点的密码,集中记住一个就够了。

比如能够用QQ或微信登录的地方,就不用再去另注册一个用户名和密码了。

6. 重要系统不要只用密码认证

比如大家在登录网上银行的时候,可能还需要结合短信验证码、动态口令令牌、手机APP扫描等多种手段。

即使密码真的泄漏了,如果重要的系统必须同时满足2,3种验证手段才允许登录,那么这个系统的安全性自然会更高一点。

7. 使用复杂的口令

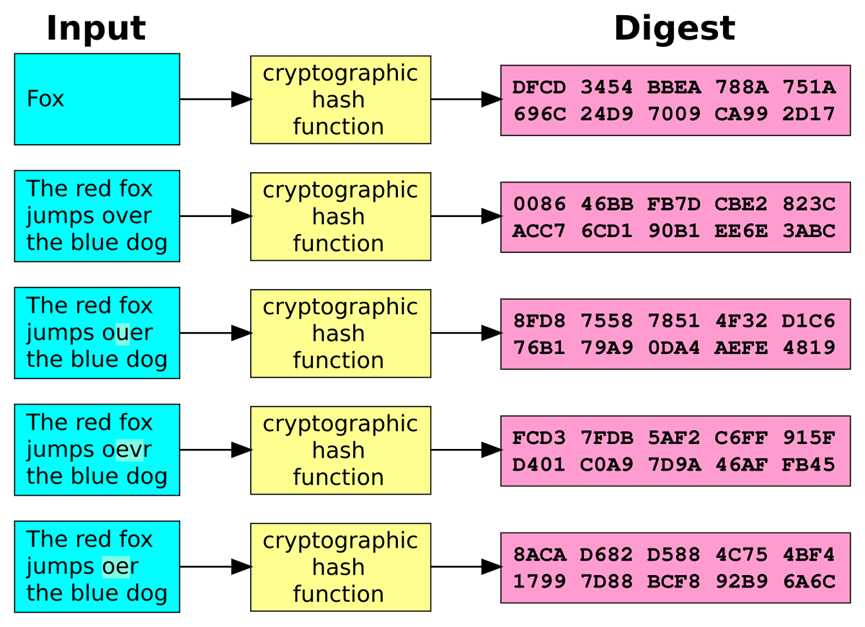

复杂口令,首先密码的长度要长,至少8位以上。比如你的密码是6位纯数字的782341 ,黑客写个程序从 000000 逐个猜到 999999 ,最多猜100w次,就能把你的密码“猜”出来,而你的密码是8位,它就要猜1亿次。

其次,密码不要纯粹的使用数字或字母,而是要数字、字母、特殊字符夹杂着。这样,如果你的密码是8位,每一位可以使用26个大写字母、26个小写字母、10个数字、若干个特殊符号,那么黑客就要猜测至少 N的8次方,N大于72,这可是一个更大的数字,很多黑客没有耐心这么猜下去的。

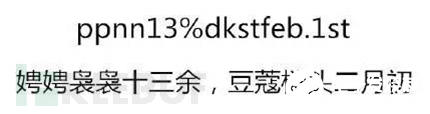

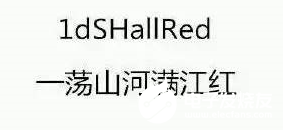

8. 使用替代语

有小伙伴或许要问:“你说的都对,可是让我想个复杂的密码,我脑子一片空白,该怎么做才能满足复杂的要求呢?”建议你尝试使用谐音等替代语作为密码。

如果你热爱文学

▽

如果你英语很好

▽

这样只有你懂的代替语,别人即使看到了,也是一头雾水。

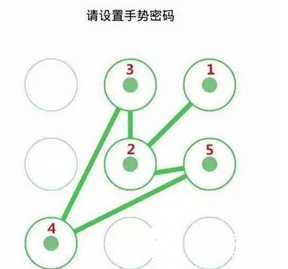

9. 使用屏保/锁屏密码

一定要设置屏保密码,假设你突然被叫走,你的电脑不知道会被谁使用,重要的文件可能会被拷走。手机上的锁屏密码也是一样,所以设置屏保/锁屏等手势密码很重要,可以采用一些复杂但形象的方式,比如:

后羿射日

这样可以给你的设备双重的保障。

10. 使用密码生成器工具

如果你不愿自己思索密码,可以搜索“密码生成器”:能随机生成一定程度的复杂密码。

近日,苹果公司就发布了一组有关密码的免费资源和工具,她们向密码生成器提供了当今流行网站的密码规则,以便让密码生成器在网站密码规则范围内尽可能生成高强度的密码,这些工具资源统称Password Manager Resources,目前已经在Github上开源,大家可以去尝试。

11. 使用密码管理器工具

有时我们的密码是设置的挺复杂,可是一转头自己也忘了密码是什么,这种时候,可以借助一些专业的密码管理软件,把各个地方的密码管理起来,下一次想不起密码的时候不用抓耳挠腮,只要复制粘贴就可以了。

密码管理器能够帮助你解决记忆的难题,还能保证较高的安全性,这方面的软件有很多,例如:KeePass DX,Password Safe和KeePass,Easypass等。

当然,密码管理器也有一个密码,这个密码叫做主密码,你必须牢记主密码,并且为了防止遗忘,最好把主密码记录在其他私密的地方。

12. 定期更换密码

即使你拥有了一个复杂的密码,也不要长时间使用,因为有时候密码可能泄漏了我们却不知道。面对这种情况,定期更换就是一个很好的策略,哪怕我们的帐号密码一时间被黑,泄露出去了,修改了密码之后,攻击就失效了。

人在江湖飘,哪能不挨“盗”?或许没有什么能保证绝对的安全,使用指纹解锁、面部解锁也不例外,但正因为如此,我们平时才要多注意密码安全,多学习保护措施,并且及时去实践操作,这样才能在面对这些可能发生的意外时,更加的从容淡定,更好的解决问题。

-

密码

+关注

关注

8文章

190浏览量

30498 -

账户

+关注

关注

0文章

2浏览量

6998 -

隐私保护

+关注

关注

0文章

298浏览量

16442

发布评论请先 登录

相关推荐

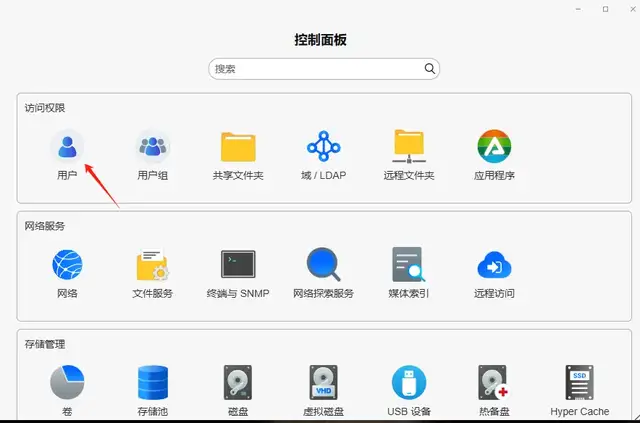

NAS重置密码攻略来袭,让你告别‘密码焦虑’!

Linux系统设置用户密码规则(复杂密码策略)方法

艾体宝洞察 一文读懂最新密码存储方法,揭秘密码存储常见误区!

密码是否可靠?12种方法帮你守护账户密码安全

密码是否可靠?12种方法帮你守护账户密码安全

评论