物联网设备正以创纪录的数量在世界各地部署。据IDC估计,到2025年,将有416亿台互联设备产生79.4ZB的数据。随着其中许多设备运行关键基础设施组件或收集、访问和传输敏感业务或个人信息,物联网身份验证和访问控制变得更加重要。

物联网设备身份验证是确保连接的设备可以被信任为它们所声称的那样的基础。因此,访问控制可以监控哪些资源可以被访问和使用,以及在何种情况下最大限度地降低未经授权的行为的风险。

物联网访问控制面临的挑战

在物联网环境中部署身份验证和访问控制机制时,有许多方面会使任务复杂化。这是因为大多数设备的处理能力、存储空间、带宽和能量都是有限的。由于常见身份验证协议的通信开销,大多数传统身份验证和授权技术过于复杂,无法在资源受限的物联网设备上运行。另一个问题是,设备有时部署在可能无法或无法提供物理安全的区域。

还有非常广泛的硬件和软件堆栈需要考虑。这导致大量设备通过多种标准和协议进行通信--这与更传统的计算环境不同。例如,研究人员确定了物联网环境中至少84种不同的身份验证机制,这些机制要么是在2019年提出的,要么是在2019年投入生产的。由于缺乏标准和物联网特定的访问控制模型,保护设备和网络安全的任务变得更加复杂。

改进物联网访问控制的3种方法

任何试图管理数千个分布广泛的物联网设备的集中访问管理模型都有其局限性;没有一种方法适用于所有场景。寻求开发去中心化物联网访问控制服务的供应商正在研究区块链技术如何消除集中式系统造成的问题。网络管理员和安全团队必须紧跟最新发展,因为它们可能在不久的将来带来真正可扩展的服务产品。

在此之前,每一个物联网设备必须有一个唯一的身份,当设备试图连接到网关或中央网络时,可以对其进行身份验证。有些设备仅根据其IP或MAC(媒体访问控制)地址进行标识,而其他设备则可能安装了证书。但是识别任何类型设备的更好方法是通过机器学习。除了行为分析(如API、服务和数据库请求)之外,还可以使用静态特性来完成此任务,以更好地确保设备的身份。身份和身份验证行为的结合使用还提供了根据上下文不断调整访问控制决策的能力——即使对于资源有限的设备也是如此。

这种基于属性的访问控制模型根据对设备、资源、操作和上下文进行分类的一系列属性来评估访问请求。它还提供更多动态访问控制功能。可以基于上下文属性中的更改实时更新对操作和请求的批准。但是,它确实需要管理员选择和定义一组属性和变量,以构建一套全面的访问控制规则和策略。

物联网访问控制如何加强信息安全战略

强大的物联网访问控制和身份验证技术可帮助抵御攻击。但这只是一个更大的集成物联网安全战略的一个重要方面,该战略可以检测和响应可疑的基于物联网的事件。要使任何身份验证和访问控制策略发挥作用,物联网设备必须可见。因此,需要建立关键设备库存和生命周期管理程序,以及实时扫描物联网设备的能力。

物联网设备成功识别和验证后,应将其分配到严格受限的网段。在那里,它将与主生产网络隔离,主生产网络具有专门配置的安全和监控控制,以防范潜在的物联网威胁和攻击载体。这样,如果特定设备被标记为受损,暴露的表面积就会受到限制,横向移动也会受到控制。这些措施使管理员能够识别和隔离受危害的节点,并使用安全修补程序和补丁程序更新设备。

物联网正在改变世界以及IT安全需要如何运作。安全供应商仍在追赶物联网环境的规模和复杂性。理想情况下,下一代服务产品将更好地匹配物联网身份和访问管理的需求。

-

物联网

+关注

关注

2909文章

44713浏览量

374269 -

区块链技术

+关注

关注

5文章

674浏览量

14135

发布评论请先 登录

相关推荐

芯科科技如何应对物联网安全挑战

物联网技术的挑战与机遇

松下KAIROS控制面板选项的使用教程与技巧

松下KAIROS控制面板的使用体验

微软确认控制面板即将被弃用

在物联网(IoT)应用中实现电磁兼容性所面临的挑战

智慧消防物联网解决方案

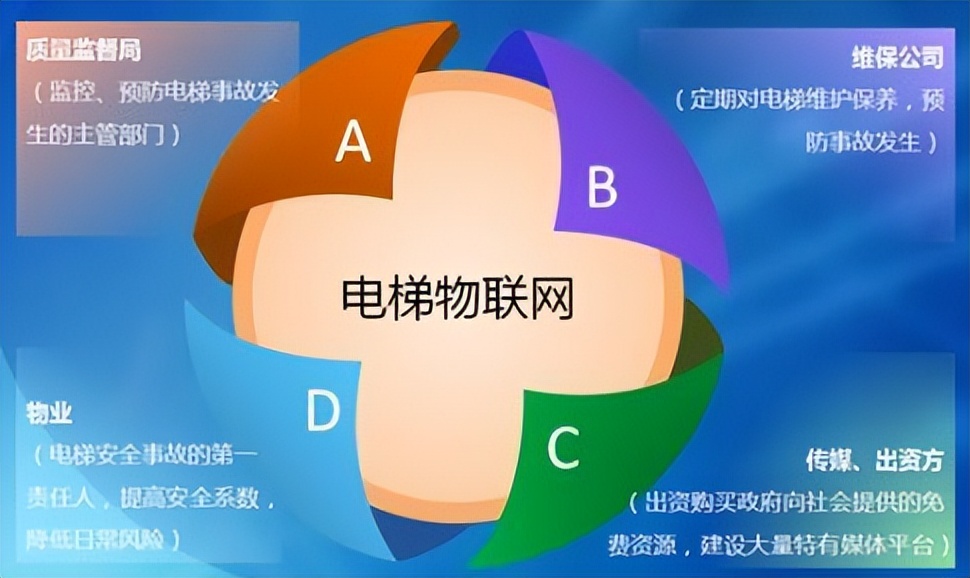

梯云物联:电梯物联网行业的未来挑战与企业壁垒

物联网访问控制面临的挑战

物联网访问控制面临的挑战

评论