最近AMD不光不断推新品,也在给旧型号打补丁,比如刚刚发现的APU漏洞——“SMM Callout(系统管理模式调出)”就会在月底前得到新的BIOS补丁。小伙伴们肯定会看到一些关于这次漏洞的吓人报道,比如漏洞很危险啦,权限很高啦,还提到了“层级”、“Ring-2”这样陌生的词。到底这个漏洞有多严重?我们应该怎么理解呢?

咱们之前总是提到CPU“创造力”的一面,比如支持游戏、处理工作等等。其实它也具有毁灭性的力量,也就是一些相当“危险”的指令,比如清除缓存/内存、调整运行时钟等,虽然不至于像电影里那样让电脑爆炸,但摧毁数据、劫持网络、甚至搞坏一些元件还是能做到的。

危险指令导致电脑直接爆炸大都是电影中的夸张,大家不用在意

这些比较危险的指令当然也有其存在的意义,但显然不能乱用,所以CPU指令就被分为特权指令和非特权指令,并且为各种软件设置了可用指令的等级,也就是对硬件控制的层级,用Ring“X”来表示。其中X为数字,数字越小则权限等级越高,能够使用的指令越多,越能深入控制硬件。操作系统使的等级为Ring0,设备驱动是Ring1/2,而普通程序则为Ring3。

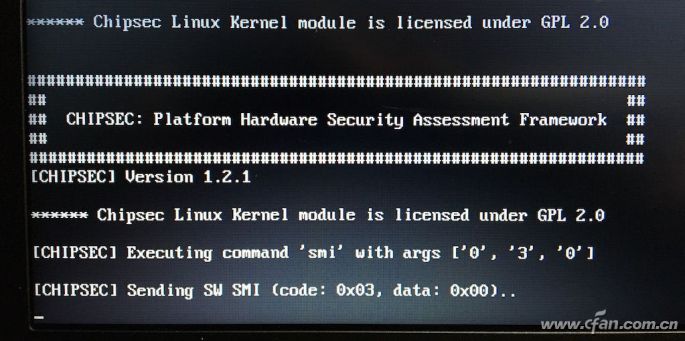

不过还有比Ring0更高等级的指令,比如这次的漏洞其实是在UEFI,或者习惯说法是BIOS中的,更深入底层,权限就是Ring-2(负2)。也就是说它可以在操作系统都不知道的情况下运行,而且可以在操作系统启动之前工作,所以也就没法通过软件补丁来解决,AMD的办法是提供新的BIOS来“堵上”这个漏洞。

更严重的漏洞也是有的,比如三年前Intel ME爆出的漏洞就达到了Ring-3,在关机状态都可以依靠板上电池保持运行,所以连更新BIOS都不能彻底解决,最终的方法其实是直接关闭了处理器的相关功能。

至于防范措施,就是对于Ring0~Ring3等级的漏洞,大家一定要注意Windows的补丁,即使不想升级大版本,至少也要安装安全补丁;并且一定要保持杀毒软件正常运行、病毒库即时更新。至于更严重的漏洞,比如这次的Ring-2,个人用户其实真的是无能为力了,唯一的防护措施就是做好重要数据的备份,重要的数据电脑则脱网运行,并且暂时不要接触外来数据,直到打上BIOS补丁后再考虑联网吧。

-

amd

+关注

关注

25文章

5462浏览量

134032 -

cpu

+关注

关注

68文章

10843浏览量

211422 -

intel

+关注

关注

19文章

3481浏览量

185854

发布评论请先 登录

相关推荐

LED驱动设计需要注意的问题

高频PCB设计需要注意的细节

pcb设计中需要注意哪些问题?

led应用产品几个要注意的问题

英特尔处理器漏洞引关注_intel处理器漏洞检测_处理器漏洞怎么修复

处理器级别漏洞会引起哪些安全隐患

处理器需要注意的几个漏洞和权限问题

处理器需要注意的几个漏洞和权限问题

评论