WPA背景

WPA当前分为WPA,WPA2和最近发布的WPA3 3个版本,最初的WPA协议实现了IEEE 802.11i标准草案,并且由于有线等效保密(WEP)协议中的安全缺陷而引入了WPA协议。后续的WPA2协议实现了最终IEEE 802.11i标准的所有强制性要求,从而增加了该协议的整体安全性。

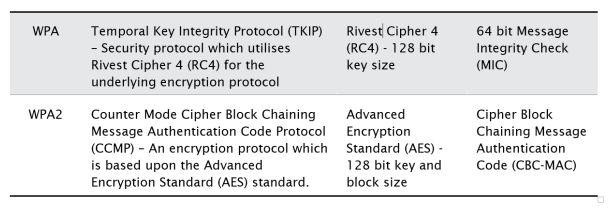

下表概述了两种协议之间的主要安全区别:

WPA安全模式

处理对WPA网络的身份验证时,可以使用以下两种安全模式:

个人:此模式使用预共享密钥(PSK),类似于用于验证网络客户端的密码,所有客户端都使用相同的PSK连接到网络。

企业:此模式使用远程身份验证拨入用户服务(RADIUS)服务器来处理对网络的身份验证,这允许每个用户拥有单独的凭据。

企业模式安全性的好处

企业模式安全性中使用的关键协议RADIUS是集中管理的AAA协议(身份验证、授权、网络凭据收集)。这意味着,与个人模式安全性相比,RADIUS能够提供以下好处:

身份验证:通过凭据验证网络客户端,企业和个人模式安全性均通过使用共享密码短语的个人安全性来执行身份验证,而企业安全性则支持多种身份验证方法,例如安全性。凭据、证书、网络位置等。当客户端使用自己的凭据连接到企业网络时,这可以使用户与众不同,从而有助于用户管理,网络分析等。

授权:企业安全性允许用户基于身份验证期间授予的权限访问资源,这是可能的,因为客户端具有自己的一组凭据,因此在个人模式安全性中是不可能的。

网络凭据收集:企业安全性允许跟踪网络使用情况和用户访问的服务,从而提供网络内的可审核性。

由于企业模式允许用户拥有自己的网络凭据收集,因此在“个人”模式下使用预共享密钥会带来许多安全益处,其中包括:

可以随时撤消单个用户的访问权限;

限制共享凭据的风险;

唯一的用户加密密钥,可防止用户解密彼此的数据;

网络的可审核性,因为网络流量可以绑定到用户。

相比之下,使用共享密码的网络会出现以下情况,但不限于以下风险:

前雇员:离开公司的前雇员仍然可以访问网络,因为他们知道PSK;

被盗/丢失的设备:被盗或丢失的设备有可能将网络现有的PSK泄露给恶意人员;

密码共享:员工可以将网络密码提供给客人和朋友,以方便使。

所以必须更改个人网络的密码,此更改将必须推送给用户,从而影响所有用户。但是,通过使用企业模式安全性,可以更轻松地补救上述风险。

使用企业模式安全性的其他显着优势包括:

防止恶意访问点攻击,因为客户端和/或服务器可以相互验证;

身份验证数据的异构日志记录在一个位置,以便于日志收集和监视;

粒度访问控制配置,例如允许将某些用户配置为访问Internet,但不能配置公司资源,或者允许完全访问等。

使用企业安全性可确保组织能够实现可审核和安全的网络的关键功能,并且应将其用于任何用于业务目的并且可以访问公司系统的无线网络。

企业模式安全性的缺点

尽管企业模式安全性有很多好处,但是在进行实际部署之前,应考虑一些潜在的缺点。遇到的缺点通常取决于部署的配置和大小,但是,这些缺点通常仅在初始部署阶段持续存在。

在部署期间将遇到以下问题,并且在典型部署中影响最大:

与简单的个人模式无线设置相比,企业模式需要设置RADIUS服务器。对于以前从未使用过该技术的IT管理员而言,如果部署足够大,例如,如果部署需要灾难恢复/故障转移。

选择适当的企业身份验证方法还将影响初始设置期间所需的工作,要求将数字证书安装到所有客户端和身份验证服务器(RADIUS)上的身份验证方法将要求将证书推送到所有相应的设备。但是,仅身份验证服务器需要证书的身份验证方法将大大减少工作量,但是会牺牲安全性。

WPA企业架构

首先,了解802.1X标准的背景知识。在较高级别上,该标准定义了LAN和WAN网络上的身份验证机制。这包括有线和无线网络,实际上是WPA企业安全模式真正实现的。因此,在此博客中,术语Enterprise模式和802.1X身份验证可以宽松地互换。此外,尽管此博客文章关注无线网络,但可以将概念扩展到包括有线网络。

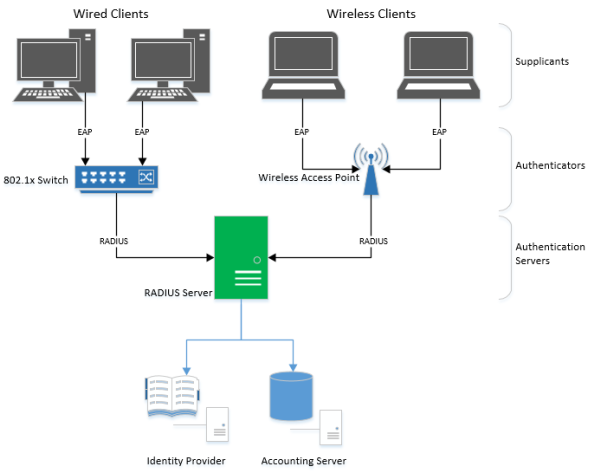

继续采用企业模式安全性,RADIUS服务器用于执行所有身份验证任务。客户端通常与访问点进行通信,该访问点在客户端和执行用户身份验证的身份验证服务器之间透明地传递消息。

以下标准定义用于描述企业模式环境中的系统:

请求方:将连接到网络的客户端设备(例如Microsoft Windows笔记本电脑/台式机)或移动设备(例如iOS和Android设备);

身份验证器:能够在请求方和身份验证服务器之间传递消息的访问点;

身份验证服务器:运行远程身份验证拨入用户服务(RADIUS)协议的服务器。该服务器用于执行用户的身份验证和验证。

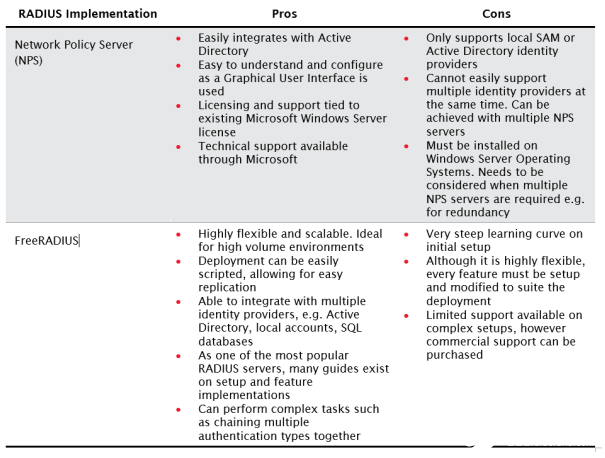

以下是RADIUS协议的常见实现:

网络策略服务器(NPS):这是Microsoft RADIUS协议的一种实现,它包含在Microsoft Windows Server 2008及更高版本中。在此之前,它被称为Internet验证服务(IAS);

FreeRADIUS:这是一个免费的RADIUS服务器,可以安装在大多数操作系统上。 FreeRADIUS是高度可定制的,并且能够与多种身份验证类型一起使用;

请注意,这些不是唯一的RADIUS实现,并且存在许多供应商解决方案。供应商解决方案也可以与组织内的现有产品很好地集成在一起,因此应予以考虑。

下表概述了针对上述问题的已识别RADIUS解决方案的优缺点:

EAP身份验证方法

对于无线企业模式网络身份验证,使用了可扩展身份验证协议(EAP)框架(802.1X标准实际上定义了“EAP over LAN”网络的封装,称为EAPOL),EAP框架未定义身份验证的发生方式,而是定义了标准功能,从而允许开发符合这些标准功能的多种EAP方法。

最安全的EAP方法包含“外部”和“内部”身份验证,“外部”身份验证方法是创建安全隧道以安全传输身份验证信息的过程。这是通过使用服务器和/或客户端证书创建TLS隧道来完成的。 “内部”身份验证方法执行身份验证,此身份验证在“外部”身份验证方法创建的安全隧道内执行,以确保隐私和篡改保护。

最常见、最安全的EAP身份验证方法如下:

EAP传输层安全性(EAP-TLS):同时要求请求方服务器和身份验证服务器通过数字证书验证彼此的身份。由于服务器验证了客户端,因此这被认为是最安全的方法,并且破坏用户密码不足以获取对网络的访问权限。

EAP-TTLS:此方法使用TLS外隧道安全地执行身份验证,TLS隧道是使用身份验证服务器上的数字证书设置的,但是,客户端无需具有数字证书。此方法支持基于旧密码的内部身份验证方法,例如MSCHAPv2

PEAP:与EAP-TTLS相似,它使用安全的加密TLS连接,并且只有客户端必须验证服务器。但是,PEAP会隧道化用于内部身份验证的EAP方法。这允许基于传统密码的身份验证方法,例如EAP-MSCHAPv2,但还允许安全地隧穿EAP-TLS等EAP方法。

尽管EAP-TLS被认为是最安全的EAP方法,但实现EAP-TLS却是在便利性和安全性之间进行权衡。这是由于在生成证书并将证书推送到所有客户端设备时需要进行管理。希望使用此EAP方法,因为它可以防止多种攻击,主要是恶意访问点,因为客户端和服务器都必须相互验证。

客户端安全注意事项

在部署企业模式安全性之前,最好了解客户端应实施的一些常见安全性配置选项。

Microsoft Windows和macOS操作系统中提供以下选项:

验证服务器证书:要求客户端在验证之前验证验证服务器证书。如果证书尚未受信任,则会提示用户接受证书。对于macOS系统,可以对身份验证服务器证书进行硬编码以使其可信。

验证服务器名称:限制客户端仅连接到授权的身份验证服务器。通过检查身份验证服务器证书中的公用名(CN),以查看其是否与该字段中列出的任何服务器匹配,来完成验证。

启用身份隐私:启用身份隐私将阻止尝试进行身份验证时以明文形式发送任何用户名。这通常是通过使用“匿名”身份来完成的,从而防止网络内的信息泄露给攻击者。

Microsoft Windows操作系统中提供以下选项:

受信任的根证书颁发机构:客户端应信任将证书颁发给身份验证服务器的根证书颁发机构(CA)。最安全的配置是确保仅对受信任的根CA进行显式检查,以防止使用带有恶意访问点的签名证书的某些已知攻击。

禁止用户授权新服务器或CA:应启用此选项以禁止用户验证新的任意证书。管理员应该对证书进行处理,以使其在日常使用中不产生警告,并且启用该功能将防止用户意外接受来自恶意访问点的证书警告。

实施/迁移到WPA企业的建议

尝试部署WPA企业模式安全网络时,无论是升级到现有环境还是全新环境,都应牢记以下常规技术部署规则:

在测试环境中执行测试和初始部署;

如果在现有系统上执行测试,请始终先进行备份;

记录以方便复制而采取的步骤;

确保在进行关键更改时流程到位,以便在发现问题(例如问题)时快速还原更改。还原失败的部署,从而减少用户的无线访问。

企业模式无线网络的部署遵循以下部署步骤:

研究和计划:研究你的组织当前的无线网络配置;组织想要达到什么安全态势?为了达到理想的安全状态,必须采取什么措施?

测试部署:将实施计划部署为测试环境;

部署:将网络部署到生产环境;

用户迁移:将用户从现有网络无缝迁移到新网络。

研究与计划

研究和计划的目的是确定当前网络的功能,以便有效地计划配置。

当前有哪些客户端连接到网络?这将有助于确定当前客户端网络本身支持哪些身份验证方法。 Microsoft Windows 7和更低版本本身不支持EAP-TTLS,但是可以安装允许此功能的软件。此外,这将使你确定RADIUS服务器必须支持哪些身份验证方法。

你的组织愿意支持哪些身份验证类型?这将有助于确定所需的基础架构,例如EAP-TLS将需要广泛的公钥基础结构(PKI)来管理服务器和客户端证书,而PEAP仅需要客户端信任的服务器证书

哪个证书颁发机构(CA)将用于向RADIUS服务器/客户端颁发证书?建议使用内部CA,因为所有客户端都需要信任该CA。如果使用公共CA,则攻击者可以从公共CA购买证书并伪装成内部RADIUS服务器。

是否将支持自带设备(BYOD)和访客网络?如果是这样,则应允许使用适当的身份验证方法。例如, EAP-TLS不适合作为唯一支持的身份验证方法来实施。

有多少客户端连接到当前的无线网络?识别当前的网络负载将有助于评估在高负载时间下RADIUS服务器是否会承受过度的压力。如果是这样,可能需要多个RADIUS服务器进行负载平衡。

网络可以承受停机吗?如果网络停机不可接受,则应考虑处于故障转移模式的多个RADIUS服务器。

测试部署

在大多数情况下,部署将包括以下内容:

测试和部署RADIUS服务器;

设置测试无线网络。

部署新的RADIUS服务器时,请首先确保单个服务器实例正常工作。如果计划了多个RADIUS服务器,则可以复制和复制第一个RADIUS服务器的配置。此外,在测试阶段,可以将测试证书部署到RADIUS服务器和测试客户端。但实际使用中,请确保始终使用有效的证书。

设置测试网络时,请使用一次性/备用访问点创建网络,然后尝试将客户端连接到测试网络,以确保测试设置按预期工作。

部署和用户迁移

部署最终基础架构;

更新现有或实施新的网络配置以使用企业模式安全性;

将所需的无线配置文件推送给客户端;

对于客户端如何获得适当的无线配置,制定可靠的计划很重要。

如果Windows主机主要在组织内部使用并通过Active Directory进行管理,则可以通过Active Directory推出无线配置文件。对于Mac OS主机,可以使用“Apple Configurator”之类的软件将无线配置文件推送到托管设备。对于Linux主机和非托管设备,例如网络中的iOS和Android手机,客户端可能需要设置自己的设备。在这种情况下,组织可以为这些系统提供详细的配置指南,以使用户安全连接。

总结

我希望这次深入的研究可以让你理解使用WPA企业模式安全性优于个人模式安全性,尽管可能需要花一些时间来学习和部署用于此安全模式的基础结构。

责编AJX

-

服务器

+关注

关注

12文章

9142浏览量

85384 -

WPA

+关注

关注

0文章

15浏览量

12346 -

WPA2

+关注

关注

0文章

6浏览量

7488

发布评论请先 登录

相关推荐

WPA与WPA2协议的安全区别、优缺点

WPA与WPA2协议的安全区别、优缺点

评论