网络犯罪分子使用规避技术来逃避侦查,尤其是在脚本的上下文中,这种技术尤其普遍,因为脚本本身具有合法的用途(例如,在计算机系统上自动化进程)。不幸的是,脚本也可以用于恶意目的,恶意脚本不太可能被一般的反恶意软件解决方案检测或阻止。这就是为什么网络犯罪分子比以往任何时候都更多地转向基于脚本的攻击和其他规避性恶意软件(如Emotet)。

虽然Emotet是使用脚本作为其规避策略一部分的威胁的一个例子,但组织需要了解许多其他类型的基于脚本的规避技术,以确保其系统的安全。

生活在陆地上的二进制文件(“LoLBins”)是Windows系统中已经存在的默认应用程序,网络犯罪分子可能会滥用这些程序来执行常见的攻击步骤,而无需将其他工具下载到目标系统上。例如,罪犯可以使用LoLBins创建重启后的持久性,访问联网设备,绕过用户访问控制,甚至提取密码和其他敏感信息。

在Windows操作系统中有许多本机的棒棒糖可以被罪犯使用,例如。,父进程, certutil.exe、regsvr32.exe等。这是网络犯罪分子掩饰其活动的方式之一,因为默认操作系统应用程序不太可能被反恶意软件解决方案标记或阻止。除非您对这些进程正在执行的确切命令有很强的可见性,否则很难检测来自LoLBins的恶意行为。

脚本内容模糊处理

内容“混淆”隐藏了脚本的真实行为。虽然混淆也有合法的目的,但在规避攻击的上下文中,混淆使分析脚本的真实性质变得困难。屏幕截图显示了一个模糊处理代码的示例(顶部),以及其去模糊处理的版本(底部)。

无文件和逃避执行

使用脚本,可以在不需要文件的情况下在系统上执行操作。可以编写一个脚本来分配系统上的内存,然后将外壳代码写入该内存并将控制权传递给该内存。这意味着恶意功能在没有文件的情况下在内存中执行,这使得检测感染源并阻止感染变得极其困难。

但是,对于无文件执行,当计算机重新启动时,内存会被清除。这意味着无文件感染的执行可以通过重启系统来停止。

不出所料,网络犯罪分子总是在研究新的方法来确保持久性,即使是在使用无文件威胁的情况下。一些示例包括在计划任务、LNK文件和Windows注册表中存储脚本。

如何保护自己

好消息是,windows10操作系统现在包含了微软的反恶意软件扫描接口(AMSI),以帮助打击日益增长的恶意和模糊脚本的使用。这意味着,要确保组织的安全,首先要做的事情之一就是确保所有Windows设备都使用最新的操作系统版本。

此外,还有其他几个步骤可以帮助确保有效和有弹性的网络安全战略:

使所有应用程序保持最新–过时的软件可能包含罪犯希望利用的漏洞。定期检查所有Windows和第三方应用程序的更新,以降低风险

禁用宏和脚本解释器-虽然宏有合法的应用程序,但大多数家庭或企业用户不太可能需要它们。如果您或其他员工下载的文件指示您启用宏来查看该文件,请不要这样做。这是另一种常见的逃避策略,网络犯罪分子使用这种策略将恶意软件带入您的系统。IT管理员应确保宏和脚本解释器完全禁用,以帮助防止基于脚本的攻击

删除未使用的第三方应用程序–Python和Java等应用程序通常是不必要的。如果存在未使用过的,只需将其移除,以帮助弥补一些潜在的安全漏洞

教育最终用户——网络罪犯专门设计攻击,利用最终用户的信任、天真、恐惧和普遍缺乏技术或安全专业知识。教育最终用户了解网络攻击的风险、如何避免攻击、何时以及如何向IT人员报告,可以极大地改善企业的整体安全态势及其网络弹性

使用端点安全性,该安全性提供多层保护,防止受到威胁,包括基于文件、无文件、模糊处理和加密的威胁。

尽管黑客不断创新和创新使得逃避战术变得普遍,但了解其战术运作的框架,网络安全和IT专业人士可以设计更有效的防御措施,以抵御最顽固的攻击者。再加上专注于整体网络、端点和用户保护以及客户数据恢复的网络弹性文化,企业可以从任何威胁中恢复过来。

责编AJX

-

网络安全

+关注

关注

11文章

3205浏览量

60330 -

网络攻击

+关注

关注

0文章

331浏览量

23548 -

脚本

+关注

关注

1文章

392浏览量

14979

发布评论请先 登录

相关推荐

探索国产网络安全整机,共筑5G时代网络安全防护线

龙芯3A5000网络安全整机,助力保护网络信息安全

纯净IP:守护网络安全的重要道防线

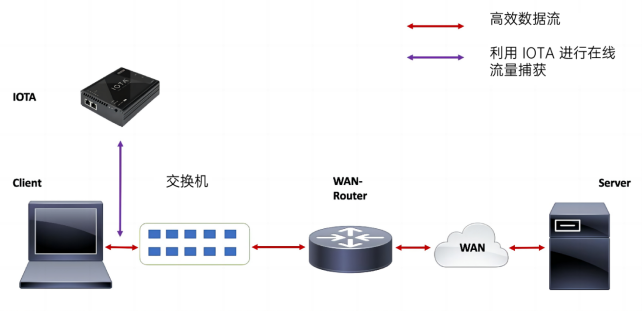

如何使用 IOTA 分析安全漏洞的连接尝试

网络安全:如何采取措施避免黑客的恶意脚本?

网络安全:如何采取措施避免黑客的恶意脚本?

评论