当我们谈论客厅里的智能音箱的安全风险时,首先联想到的是智能音箱厂商是否会窃听用户的语音会话,甚至用人工智能技术来分析关键词上下文并预测我们的行为。

过去几年中,谷歌、亚马逊和苹果公司的智能音箱和人工智能语音助理都被这种“阴谋论”所笼罩,因为智能音箱往往是科技巨头智能家居“全家桶”的枢纽和控制中心,例如用语音唤醒扫地机器人或者通过传感器调整房间的光线和温度,甚至用智能音箱订餐购物。

事实上尽管科技厂商一再否认通过智能音箱、语音助理(或者其他任何能够调用手机麦克风权限的APP)采集用户隐私对话。但是2018年,智能音箱“销冠”——亚马逊Echo智能音箱和语音助理Alexa连续曝出用户语音记录泄露事件;2019年,英国卫报报道苹果公司的Siri会将用户隐私对话录音、位置、程序ID等信息发送给第三方承包商分析(苹果已经终止了该流程并将语音采集分析功能默认关闭)、同期Google的智能语音助理也曾被“实锤”过。而国内也不乏“自锤”的产品,例如:

总之,语音隐私数据泄露(无论是“误操作”还是“技术失误”或“黑客行为”),已经不再是杞人忧天,而是一种现实威胁,但糟糕的是,即便越来越多的科技厂商开始自我约束,智能音箱/语音助理这个全新的人机接口依然存在个人隐私的泄漏风险。因为安全研究者发现,市面上所有主流智能音箱(语音助理)都无法防御激光攻击。

使用激光指示器攻击Amazon Echo和其他智能扬声器

想象一下有人用激光束侵入亚马逊的Alexa智能音箱,然后使用主人的帐户进行在线购物。这是一组安全研究人员(佛罗里达大学助理教授Sara Rampazzi、密歇根大学的博士生兼助理教授Benjamin Cyr和Daniel Genkin)正在研究的领域。

2019年,这个安全团队发现仅仅使用激光指示器就能从110米外向各种流行语音助手(包括Amazon Alexa、Apple Siri、Facebook Portal和Google Assistant)上的MEMS(微机电系统)麦克风发出人耳听不到的“光指令”。

智能音箱中的MEMS麦克风有一个小的内置膜片,称为振动膜,当受到声音或光的撞击时,该膜会发送电信号,并将其转换为命令。研究人员发现他们可以使用激光束的强度“编码”声音,而不是使用语音命令,也会导致振动膜移动并产生代表攻击者命令的电信号。

研究人员说:“通过以光束强度调制电信号,攻击者可以诱使麦克风产生电信号,就像它们在接收真正的音频一样。”

在现实生活中的攻击中,攻击者可能站在房屋外面,透过窗户将激光照射到智能音箱/语音助手设备上。然后,攻击者可以命令语音助手打开智能门锁,进行在线购物、远程启动车辆或实施其他恶意行为。

“光命令”漏洞及其在MEMS麦克风上的利用演示,攻击并不需要复杂昂贵的设备(总计2000美元)。

智能音箱只是冰山一角

一年之后的今天,这个安全团队关注的激光攻击范围从数字助理扩展到了互联家庭的其他方面。

近日,该安全团队展示了如何使用光来操纵更广泛的数字助理(包括Amazon Echo3)以及医疗设备、自动驾驶汽车、工业系统甚至太空系统中的传感系统。

研究人员还深入研究了与语音助手连接的物联网设备的生态系统,如智能锁、家庭电源开关、甚至是汽车,也暴露在“光攻击”的漏洞风险之下。研究论文介绍了攻击者如何将语音助理作为网关,控制家中的其他联网设备例如智能门锁、车库门、计算机甚至汽车。

研究人员在论文中写道:“物联网设备通常都缺乏身份认证,攻击者可以使用光线注入语音命令来解锁目标,例如打开智能门锁、车库门,甚至在电子商务网站上购物,甚至可以解锁并启动与目标Google账户关联的各种车辆(例如,特斯拉和福特)。”

据悉,该安全研究小组计划于12月10日在欧洲黑帽大会上介绍他们研究的最新进展,但研究者表示目前还没有完全搞懂光命令注入攻击的物理原理。

好消息是,研究人员已经确定了可以帮助抵御攻击的步骤,例如设备增加一层身份验证(可能会影响可用性)、传感器融合技术(例如要求设备从多个麦克风中获取音频)或在麦克风顶部安装保护罩,或使用屏障或衍射膜来物理阻挡直光束(允许声波绕过障碍物绕行)来减少到达麦克风的光量,可以帮助减轻攻击。

编辑:hfy

-

人工智能

+关注

关注

1791文章

47208浏览量

238290 -

物联网设备

+关注

关注

1文章

234浏览量

19732 -

智能音箱

+关注

关注

31文章

1783浏览量

78568

发布评论请先 登录

相关推荐

语音集成电路是指什么意思

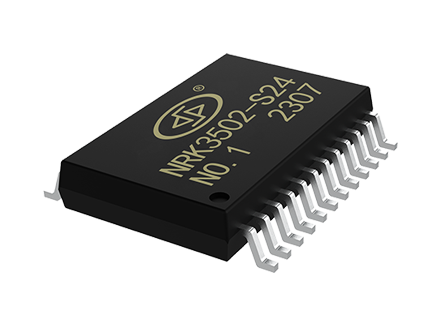

智能头盔语音识别声控芯片,AI离线语音识别ic方案,NRK3301

离线语音识别芯片在智能生活中的应用

基于Realtek的智能语音服务解决方案

NRK330x蓝牙音箱语音识别芯片方案设计

天龙智能音箱支持苹果Siri调用功能

语音数据集在智能语音搜索中的应用与挑战

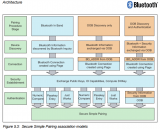

泰凌微电子经典蓝牙技术安全知识讲解

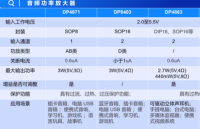

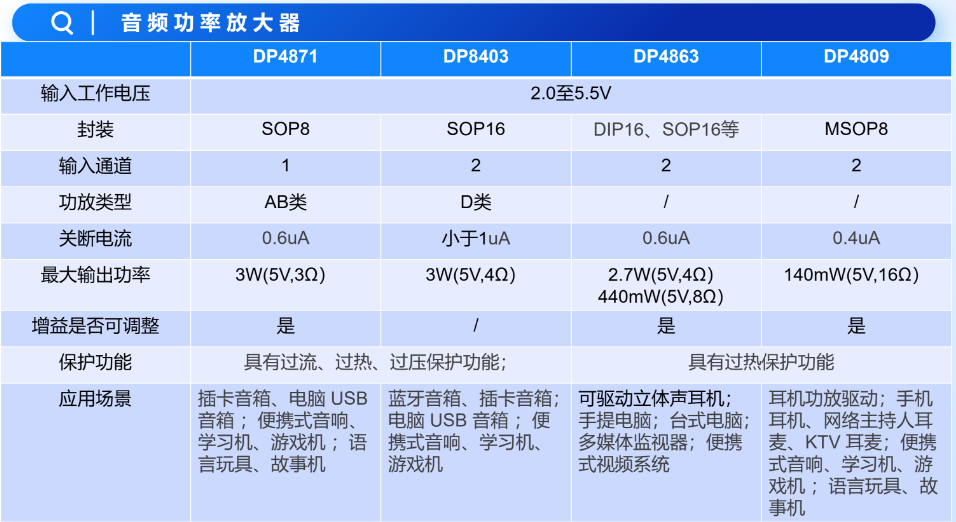

音频功率放大器DP4871/DP8403/DP4863/DP4809的智能音箱应用案例分析

如何在资源有限的 MCU 上实现语音用户界面

智能音箱否会窃听用户的语音会话?

智能音箱否会窃听用户的语音会话?

评论