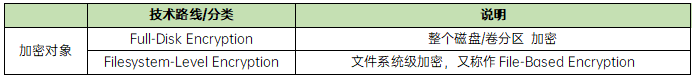

今天详细谈谈加密话题,重点分析下加密盘方案(当然,加密盘适用于文件、对象和块)和存储控制器加密方案,加密硬盘即SED。

目前,主流的SED加密硬盘都符合FIPS政府级安全标准。但光有SED还不行,需要配置对应的FIPS密钥管理系统KMC。FIPS(如140-2 LEVEL3)安全标准的KMC也可以是独立的或集成在存储系统中(当然,独立KMC具有更好安全性),并可以支持配置2台双机热备模式的KMC。

KMC(图中为KeyAuthority)管理网口与存储的管理网口相连,多台加密存储系统可共用KMC进行密钥管理,每台KMC支持上百台存储系统、百万级数量的对称密钥管理。存储阵列控制器不缓存、不静态存储数据加密密钥,作为第三方密钥管理服务器KMC和自加密盘的密钥(DEK)管理代理,只提供安全的密钥中转通道,从而保证密钥和数据的安全性。

关于KMC介绍:

KMC不影响存储性能,加解密速率达到硬盘接口线速,数据保护环节不增加时延。它以透明的方式提供全盘数据加密保护,不影响存储阵列的其它特性,镜像、快照、重删、压缩等特性可照常使用。

KMC密钥管理的核心是保证密钥的安全性、可用性。采用CS模式,第三方密钥管理服务器作为Server端,存储设备集成密钥管理Client端。密钥的产生、存储、管理、撤销、销毁等操作,由Client通过KMIP协议接口发起指令通信,Server接收指令并完成相应的操作。

密钥存储的安全性由Server保证,密钥交换过程的安全性由加密安全通道保证。存储阵列控制器不保存密钥,仅作为AES加密模块与密钥管理服务器之间的密钥交换代理。

Thales和SafeNet是应用比较广泛的密钥管理服务器,采用独立密钥管理部署具备高安全(FIPS 140-2 LEVEL3),同时支持高可靠(单机硬件冗余、集群热备份)、可安全互操作协议(KMIP 1.0/1.1)等特性,并有完整的密钥生命周期管理特性,总结如下:

密钥管理安全性达到FIPS 140-2 LEVEL3

集群热备份、实时容灾备份保证高可用性

自动化密钥生命周期管理,提供高易用性

完整的密钥生命周期管理,支持NIST 800-57密钥生命周期管理标准。

关于SED加密盘:

按照客户需求的不同,目前企业级硬盘可以提供三种类型的加密级别。

●静态数据和安全按揭保护(FIPS 140-2 Level 2)

●静态数据保护(FULL SED)

●仅有再利用保护(ISE)

对应加密盘的类型也有三种,如SDE-ISE、Full-SDE和FIPS-SED等。

●SED-ISE:具有加密和瞬间销毁密钥功能。

●Full-SED:具有TCG遵从的加密标准、瞬间销毁密钥功能,支持Auto-Lock模式(处于该模式才支持加密),但需要Host端的密钥管理系统来管理AK。

●FIPS-SED:具有政府和军方最高等级的加密功能、瞬间销毁密钥功能,支持分频段销毁,支持Auto-Lock模式和安全防揭功能,同样也需要Host端的密钥管理系统来管理AK。

数据加密过程:

存储通过从KMC获取AK(AK传输通过KMIP和SSL安全机制)读写磁盘上的数据,由KMC对SED的AK(认证密钥)进行管理(产生、存储、管理、撤销、销毁等操作),KeyBackup Server用于对KA的密钥进行冷备。

FIPS-SED加密硬盘具备两层安全保护,分别使用AK(Authentication Key)和DEK(Data Encryption Key)两个安全密钥。AK是访问磁盘的密钥,DEK是数据加密的密钥,AK保存在KMC,而DEK通过AK加密后保存在磁盘中。

1)AK设置:打开硬盘加密特性和加密硬盘AutoLock功能时,从KMC分配AK给加密盘。

2)AK认证:硬盘上下电时,从KMC获取AK与硬盘上设置的AK匹配,如果匹配成功就可以对盘进行读写操作了。

3)AK更新:密钥长期保持不变可能面临被破解的风险,所以需要对所有加密硬盘进行AK密钥的更新(由用户指定加密硬盘密钥更新周期),加密盘将根据新的AK重新加密DEK并保存到硬盘芯片内,DEK本身并不改变,因此盘上数据仍能有效读出和写入。

当磁盘通过AK认证并对磁盘进行读写时,磁盘通过自身电路获取磁盘内的DEK,由AES完成数据加密和读取数据解密功能。数据在写入磁盘后通过DEK加密,变成加密信息。磁盘的DEK外部是无法获取的,所以磁盘拆除或故障后,通过机械读取方式是无法还原信息的。

数据在主机层、网络层、存储系统都是明文数据;数据写入硬盘时,由硬盘上的AES加密引擎和DEK对数据进行加密,数据从盘上读出时,也是由AES加密引擎和DEK(数据加密密钥)对数据进行解密。

密钥通信技术原理

SED加密盘的AK密钥保存在KMC(密钥管理服务器/中心)上,存储系统不缓存、不静态存储相关密钥,在SED接入系统时由存储系统向KMC申请或查询AK密钥并设置到SED加密盘,存储控制器与KMC之间采用KMIP安全协议进行密钥传输,保证密钥的安全性。

存储控制器与KMC之间采用CA安全证书进行双向认证,需要先在存储系统导出一份初始CA证书,然后在KMC系统上进行数字签名,再导入到存储系统。在存储系统上配置好KMC的IP地址及通信端口后,即完成密钥通信的配置操作。密钥通信的双向认证机制如下:

1、客户端向服务器发送消息,首先把消息用客户端证书加密,然后连同把客户端证书一起发送到服务器端,

2、服务器接到消息后,用客户端证书把消息解密,然后用服务器私钥把消息加密,把服务器证书和消息一起发送到客户端

3、客户端用发来的服务器证书对消息进行解密,然后用服务器的证书对消息加密,然后在用客户端的证书对消息在进行一次加密,连同加密消息和客户端证书一起发送到服务器端,

4、到服务器端首先用客户端传来的证书对消息进行解密,确保消息是这个客户发来的,然后用服务器端的私钥对消息在进行解密便得到了明文数据。

数据销毁技术原理

当用户不再使用加密硬或需要重新规划存储空间时,可以选择对SED盘的数据进行数据销毁。根据实际情况,对整个硬盘池的SED进行数据销毁,或针对单个SED进行数据销毁。

数据销毁的技术原理是通过更改SED的DEK完成的,DEK对外不可见,直接下发更改DEK命令,使盘上的旧数据无法解密,从而达到秒级数据销毁的目的,无需通过反复耗时的擦写硬盘来销毁数据。

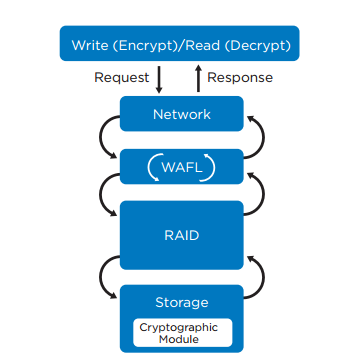

NetApp的NSE和NVE加密技术

加密盘技术部分已经分享完了,接下来跟大家分享下NetApp的加密盘技术和存储加密技术。NetApp FAS系统支持NSE和NVE两种加密技术。

NetApp Storage Encryption(NSE)是加密盘技术方案,支持在写入数据时进行数据加密数。如果没有磁盘上的加密密钥,就不能读取数据。反过来,加密密钥只能被经过身份验证的存储节点访问。

在处理I/O请求时,存储节点使用从外部密钥管理服务器或存储内部密钥管理模块检索验证密钥完成SED验证。NSE支持自加密HDD和SSD SED。用户可以使用NetApp卷加密(NVE)与NSE对存储数据进行“双重加密”。但是NSE不支持对MetroCluster特性进行加密。

何时使用外部KMC密钥管理服务器?虽然使用内部密钥管理器成本较低,但如果下列情况属实,就需要采用外部KMC密钥服务器和KMIP协议:

1、加密密钥管理解决方案必须符合联邦信息处理标准(FIPS)140-2或OASIS KMIP标准。

2、加密存储是一个多集群存储系统解决方案。

3、需要KMC服务器支持多个集群,对加密密钥进行集中管理。

4、KMC服务器将身份验证密钥与数据分开存储。

NetApp Volume Encryption(NVE)是一种基于软件的存储控制器的加密技术,用于加密卷中的数据。只有存储系统才能访问的加密密钥,如果底层设备被重新使用、返回、错位或被盗,则无法读取卷数据。

NVE可以对数据(包括快照副本)和元数据都是加密,对数据的访问由一个唯一的XTS-AES-256密钥完成,每个卷一个密钥。支持外部密钥管理服务器或存储内部密钥管理器。NVE可以对新卷或现有卷启用加密,支持对各种存储软件特性加密,包括重复数据删除和压缩。

由于NVE是通过加密模块(CryptoMod)在在RAID层执行数据加密,这使得存储软件特性能够与其不发生冲突,因为存储特性是在加密之前执行的。

但是,NVE加密技术不能对Root卷、SVM Root卷和MetroCluster元数据卷进行加密,因为这些卷包含了Data Ontap系统的配置信息。

编辑:hfy

-

IC设计

+关注

关注

38文章

1304浏览量

104537 -

eda

+关注

关注

71文章

2813浏览量

174551 -

人工智能

+关注

关注

1800文章

48083浏览量

242145

发布评论请先 登录

相关推荐

加密技术与U盘的完美结合--U盘超级加密3000

物质特征加密技术的原理是什么?

基于加密技术和编码技术的存储分割编码技术

数据加密技术有几种类型

FDE磁盘加密技术是什么

一文详解加密盘技术及存储加密技术

一文详解加密盘技术及存储加密技术

评论