题目来源:Tencent某Android CTF题 题目:安装包8.apk,要求获得flag 知识点:Frida/objection、IDA、AES加密 解题过程:安装APK,点击登录,进入如下Activity界面。

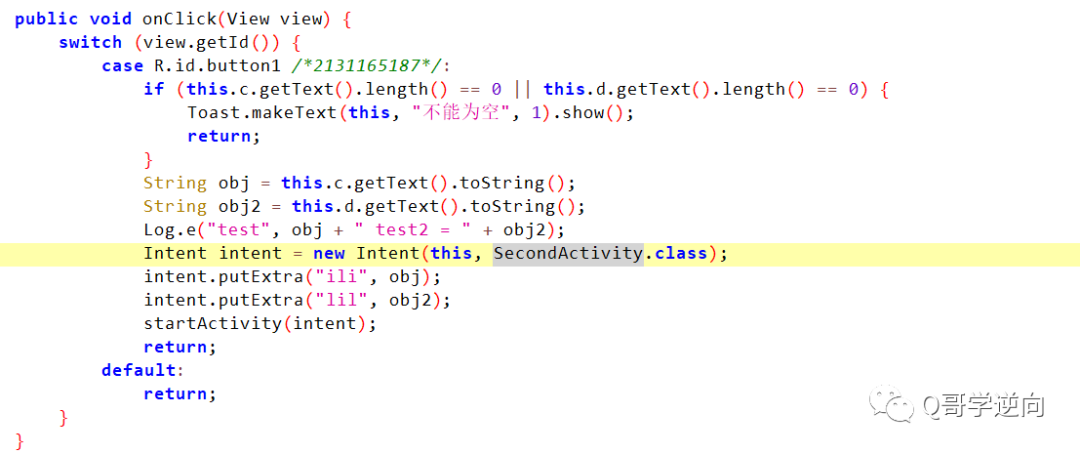

利用JADX查看APK,核心代码如下所示,将输入作为参数传给SecondActivity。

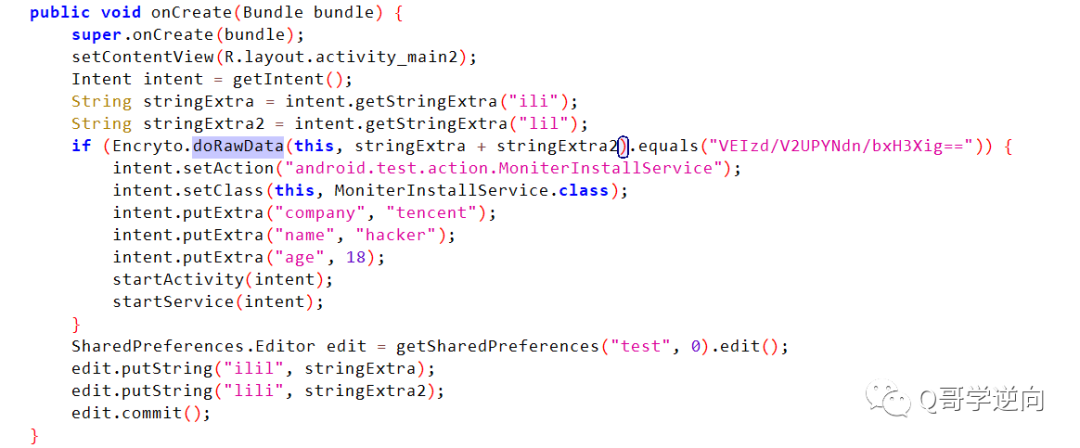

查看SecondActivity的onCreate方法,如下所示,将intent传的两个参数合并成string,调用doRawData方法,期望返回值等于"VEIzd/V2UPYNdn/bxH3Xig=="。

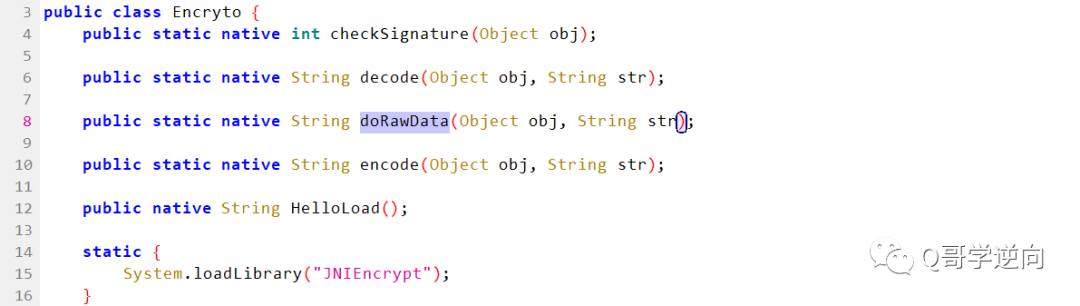

继续跟踪,发现doRawData为Native函数,如下所示,另外还有其他几个Native函数。

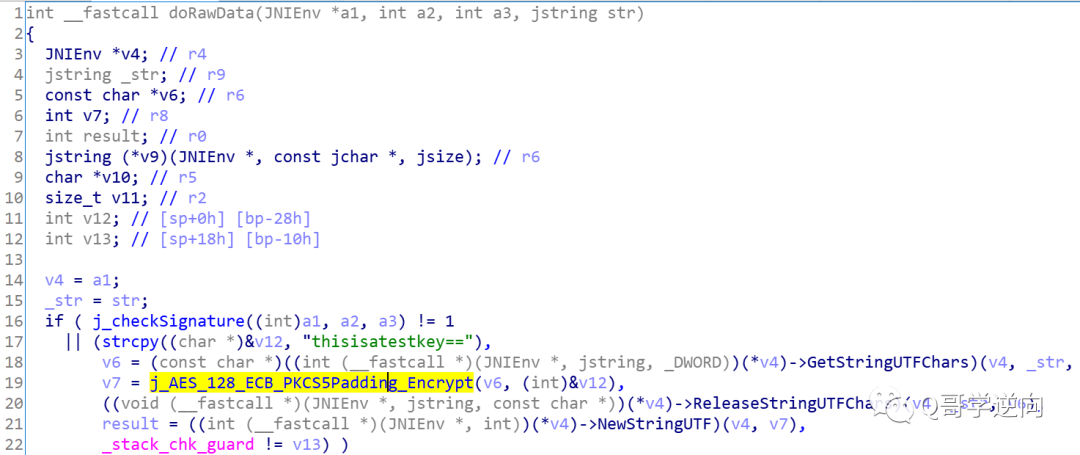

我们利用IDA打开so分析,如下是doRawData核心代码,主要是将"thisisatestkey=="作为秘钥,对入参字符串进行AES加密。

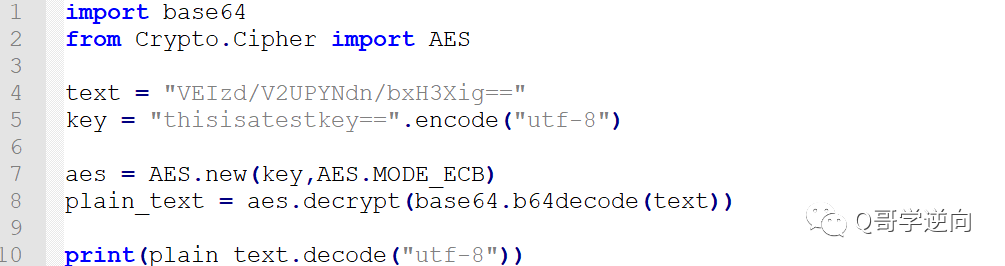

我们可以利用python编写解密代码,也可以Android Studio中调用so解密函数。如下我们利用python解密,代码如下所示。最终解密结果为“aimagetencent”,将其输入APK界面仍然没有得到Flag。

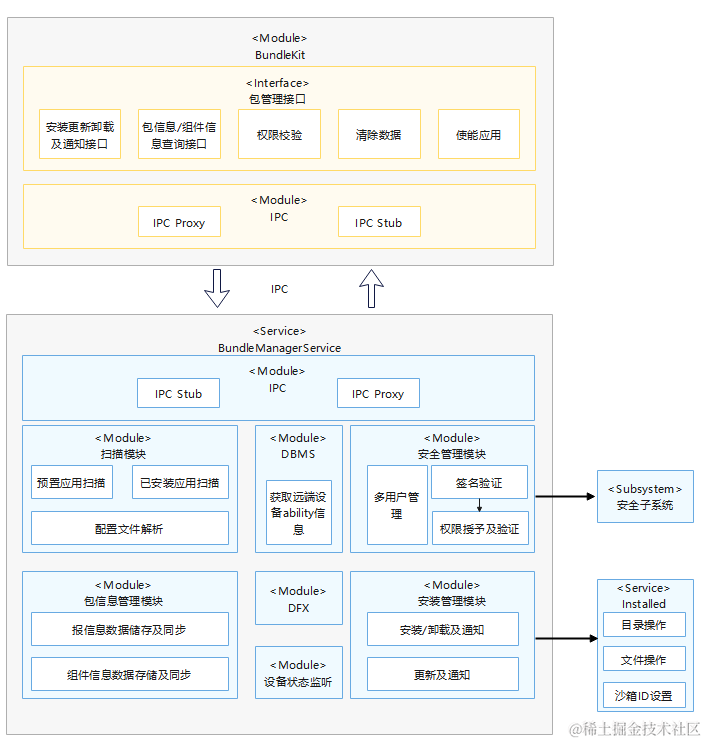

我们利用objection查看下该APK有哪些类,如下所示,我们发现FileDataActivity并没有分析到,

于是我们直接用objection跳转到FileDataActivity界面如下。

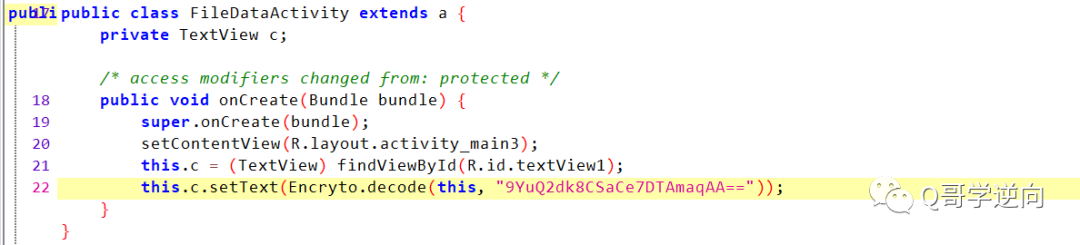

最后我们再看下FileDataActivity,可以看到将"9YuQ2dk8CSaCe7DTAmaqAA==" 解码后在界面显示,所以FileDataActivity界面的显示就是Flag。

责任编辑:xj

原文标题:逆向基础题八:获取Flag

文章出处:【微信公众号:Linux逆向】欢迎添加关注!文章转载请注明出处。

-

Flag

+关注

关注

0文章

12浏览量

8125 -

安装包

+关注

关注

1文章

15浏览量

3449

原文标题:逆向基础题八:获取Flag

文章出处:【微信号:Reverse16,微信公众号:Q哥学逆向】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

Xilinx_Vivado_SDK的安装教程

Win10 PRO的系统,下载了IDF的离线安装包,安装到最后总是报告错误怎么解决?

ESP-IDF Tools Offline5.0下的离线安装包,为什么安装时还需要从github中下载?

用labview生成的安装包,在别的电脑上安装时直接报错,提示customresource2052.dll的错误

Win11使用的是离线安装包 最后运行esp-idf 5.1 cmd报错怎么解决?

跟着我来更新你的装备:Pack包

app漏洞题 安装包8.apk,要求获得flag

app漏洞题 安装包8.apk,要求获得flag

评论