1背景介绍

网关作为控制整车通信的关键 ECU, 往往是 hacker 或渗透测试人员重点关注的核心部件。网关的安全风险可能直接威胁到行驶安全甚至人身安全。网关在车辆的纵深防御体系中处在极为重要的位置,本文将简单分析当前典型网关的特征、网关可被利用的功能点与防护思路。

2典型网关特征与攻击面分析

随着 EEA 发展网关的特征也衍变出了多种类型,由最初的集成网关,到现在的独立网关、域集中式中央网关、混合式网关、到前沿的中央集中式控制器。网关承担的功能也由最初的车内 CAN/CANFD/FR/LIN 总线路由,到现在车载 Ethernet 路由、关键车控逻辑的处置、车内 OTA 处置的主控单元等敏感功能的执行。

我们从信息安全的角度看,网关特征的衍变也使可能被利用的功能点发生了新的变化。典型可被利用功能有以下几方面。

利用 CAN、Ethernet 总线路由功能,向车内其他控制器发送非法报文、消息;常见攻击方式如通信链路洪泛攻击、ID/IP 欺骗、数据重放、通信协议逆向破解等。

利用 UDS 协议功能,向车内 ECU 进行配置变更、写入恶意代码、读取敏感信息;常见攻击方式如安全认证服务破解、会话模式异常、中断车内总线通信、篡改 ECU 存储信息及固件、读取敏感信息等。

利用 OTA 主控节点功能,非法篡改车内 ECU 固件、获取 OEM IP、OTA 功能异常;常见的攻击方式如篡改 OTA 组件控制 OTA 功能、绕过 OTA 安全验证功能,向车内注入恶意镜像、恶意访问 TSP,获取 OEM 升级镜像。

利用关键敏感的车控功能,对车控业务进行恶意决策控制;常见的攻击方式如非法篡改网关车控软件功能组件,对核心车控功能操控。

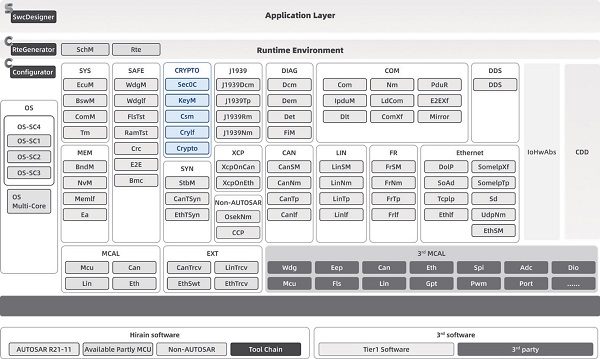

图片来自于德国Vector

3网关的安全防护

面向网关的防护技术,我们一般关注两个维度,一个是网关作为核心单元的业务流的安全,一个是网关本身的安全: 业务流的安全防护一般包括,安全 CAN 通信技术、安全车内 Ethernet 通信技术、安全刷写技术、OTA 安全和车内诊断服务的安全等。因为传输协议是标准固化的,我们无法修改,所以一般会对上层协议增加安全防护措施,例如车内总线,我们会对报文消息加密、增加消息鉴别代码字段、增加新鲜度值字段、增加签名字段等方式。

由于车内总线对时间敏感且带宽有限,且总线面对的 ECU 本身算力不尽相同,我们在制定安全方案时,要先对通信消息和业务模型进行风险分析,对敏感消息进行分组后,再采用与 ECU 算力相匹配的密码学算法对消息报文进行安全封装。对于如 OTA 等业务中的关键步骤,除了增加校验机制和校验密码学强度外,还应做好秘钥、证书的分发、管理、撤销工作。

同时还应考虑各业务场景对秘钥、证书、密码学算法的特殊需求,如维修更换、数据埋点采集等。 网关本身的安全防护一般会从硬件、系统、数据存储、代码、安全记录等几个方面去做最佳实践。例如为了解决系统被篡改的风险,应支持安全启动,从 ROT 代码开始对加载的镜像迭代校验。为了解决敏感信息的安全存储,应支持安全芯片或 TEE 的技术路线,对公私钥、证书、敏感信息进行安全存储与可控调用,其中常见的 TEE 一般有基于 ARM的 trustzone、基于 Intel 的 SGX,这个我们后面可以开展一个专题讨论;为了解决代码安全,应进行代码加固,在开发阶段进行代码审计、代码漏洞扫描、多余端口扫描以及通过编译工具连提供优化、为了对非法行为的检测与审计,应对支持日志记录功能,对端口的非法访问、密码操作的异常等进行记录。

编辑:jq

-

电动汽车

+关注

关注

156文章

12107浏览量

231422 -

ecu

+关注

关注

14文章

887浏览量

54537 -

OTA

+关注

关注

7文章

582浏览量

35258

发布评论请先 登录

相关推荐

骆驼集团武汉光谷研发中心获ISO/SAE 21434汽车网络安全流程认证

智达诚远荣获TÜV南德ISO/SAE 21434汽车网络安全认证

紫光同芯获ISO/SAE 21434汽车网络安全认证证书

经纬恒润荣获ISO/SAE 21434汽车网络安全流程认证

TIDEP-01022-汽车网关 PCB layout 设计

广电计量入选“汽车网络与数据安全行业全景图”

经纬恒润亮相AutoSec中国汽车网络安全及数据安全合规峰会

银基科技入选国内首个汽车网络与数据安全行业全景图

黑芝麻智能获得ISO/SAE 21434:2021汽车网络安全流程认证证书

普华基础软件荣获ISO/SAE 21434汽车网络安全管理体系认证证书

专家访谈 | 汽车信息安全强标即将落地,企业该如何应对?(汽车安全①:信息安全)

英飞凌汽车安全控制器获ISO/SAE 21434认证,引领汽车网络安全新篇章

普华基础软件荣获ISO/SAE 21434汽车网络安全管理体系认证证书

剪析汽车网关的信息安全

剪析汽车网关的信息安全

评论