如今日益复杂的网络环境,企业 IT 安全和管理均受到巨大挑战。根据 ESG对北美和西欧620名 IT 专业人员的年度调查显示,51%的受访者称他们的企业存在应对安全威胁技能短缺的问题。Microsoft Azure 提供了一套云原生的威胁防护和检测系统——Azure Security Center,最大限度地减少和缓解整个环境中的威胁,并改善整体安全态势。

Azure Security Center 为 Azure 用户提供免费的云安全态势管理,为用户持续提供 Azure 资源评估和安全性建议。本文的重点是想和大家聊一聊 Azure Security Center 下的一项高级功能——Azure Defender。

在企业环境上,Azure Defender 不仅可以为 Azure 资源提供保护、还可以对本地 IDC 和其他云中运行的混合工作负载提供统一的安全管理和威胁防护;

在资源类型上,Azure Defender 除了对虚拟机,还可以针对 SQL 数据库、容器、Web 应用程序、网络等提供持续保护,并能够与企业现有的安全解决方案(如 SIEM)进行集成。

今天通过两组攻击实验,带着大家感受一下 Azure Defender 对 Windows 和 Linux VM 的威胁检测和高级防御功能。

黑客攻击者典型的网络杀伤链(Cyber Kill Chain),该击杀链反映了攻击者如何试图通过各种攻击手段对企业 IT 环境发起攻击,并通过一系列的潜伏和横向移动入侵企业 IT 资产,收集域内用户信息,不断扩大感染面,最终获取特权用户权限,对企业核心资产造成严重威胁,给企业带来不同程度的经济和信誉损失。有调查研究表明,在网络攻击中企业遭受的平均经济损失超过100万美金。

今天通过两组模拟攻击实验模拟攻击者在击杀链各阶段的一系列行为,向大家直观展示 azure defender 强大的安全威胁检测和告警功能。

说明:实验中的模拟攻击均为实验测试,不构成实质的攻击操作。

Lab1:Azure Defender

针对 Windows VM 的

高级威胁检测及告警

实验环境:

两台 Windows Server 2012 虚拟机,一台为“Attacker”(攻击者),另一台为“Target”(目标主机)。

实验中将使用以下几种工具:

Tool1 可以在本地或者远程管理计算机系统,常被攻击者用于在系统内做横向移动,进行信息收集、探测、反病毒、虚拟机检测、命令执行、权限持久化等操作。

Tool2 是 sysinternals 的一款强大的软件,通过他可以提权和执行远程命令,对于批量大范围的远程运维能起到很好的效果,尤其是在域环境下。

Tool3 是一款可以抓取系统内的明文密码的工具,主要用于提升进程权限以及读取进程内存,当然了,最重要的功能就是可以从 lsass 中获取当前 Active 系统的登录密码。

实验内容:

登陆 Azure Portal,在订阅级别开启 Azure Security Center 并打开 Azure Defender 功能,也支持针对指定资源开启 Azure Security Center。这里强烈建议从订阅级别开启 Azure Security Center 以获取更全面的安全防护功能。

测试一:攻击者在目标机器上创建并执行进程

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会以被攻陷的主机为跳板,通过收集 域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。通过此类手段,攻击者最终可能获得域控制器的访问权限,甚至完全控制整个内网环境,控制域环境下的全部机器。

假设你是攻击者,在“Attacker”虚拟机上利用Tool1远程登陆到“Target”目标机器上执行 CMD 命令——创建并执行新的进程(scvhost.exe)。攻击者可以利用该方式创建系统后门,或占用大量目标系统的内存,例如有些攻击者会在用户系统中运行挖矿软件病毒等恶意行为。

此时,Azure Security Center 利用 Azure Defender 功能会立刻检测到被攻击的 Target 虚拟机被执行了可疑进程,并进行安全告警。

同时,Azure Security Center 中可以查看到详细的可疑行为信息,例如执行可疑行为的账号信息、被执行的可疑文件位置等。

测试二:攻击者获取内存凭证并进行横向移动

攻击者使用 Tool3 在目标主机上获取内存中的凭证信息,这些凭证信息用于对其他机器进行身份验证,并在系统中进行横向移动。

此时安全中心会立刻进行告警,告知用户该可疑行为的攻击者意图。通过安全告警的提示信息可以看出,该攻击者试图进行凭据访问,同时告知用户攻击者执行的可疑操作具体信息,如下图所示。

Lab2:Azure Defender

针对 Linux VM

的高级威胁检测及告警

实验环境:

攻击者 VM1 为一款特殊的 Linux 操作系统,常用于渗透测试等领域;目标主机 VM2 使用 Ubuntu 14.04 LTS 系统。Azure Security Center 支持多种 Linux 系统,具体可以参考官网[1]。

实验准备:

在实验中,为了演示攻击者对目标主机进行密码暴力破解的过程,需要在 VM2 目标主机上事先创建5个用户,信息如下:

实验内容:

从订阅级别开启 Azure Security Center 并打开 Azure Defender 功能,也支持针对指定资源开启 Azure Security Center (具体操作方法见官方文档)。这里强烈建议从订阅级别开启 Azure Security Center 以获取更全面的安全防护功能。

测试一:攻击者对目标主机 VM2 发起 SSH 暴力破解

假设你是攻击者,登陆 VM1,使用内置的用户名和密码列表对目标主机发起暴力攻击。具体的命令行操作如下,可以看到 VM2 的用户账户和密码被返回给攻击者,完成了 SSH 暴力破解过程。

此时,Azure Security Center 会发出邮件告警并描述出安全威胁的具体信息。

同时,Azure 用户可以在 Security Center 中看到针对 VM2 的安全事件,从攻击者尝试进行暴力破解但未成功开始,Azure 安全中心便发起告警,因为实验中使用的暴力破解 wordlist 很短,所以从攻击者发起暴力破解攻击到破解成功所需要的遍历时间很短,在真实场景中,在攻击者尝试进行暴力破解,到破解成功之前,通过 Azure Security Center 提供的告警信息,可以让管理员进行及时的响应和处理。

测试二:攻击者在目标主机上下载恶意软件

本实验攻击者在通过暴力破解等方式,在内网中找到突破口之后,会进行一段时间的潜伏,并通过多种方式尝试进行横向移动。例如攻击者会远程记录目标主机的键盘操作,或者使用一些工具进行内部侦察以枚举服务器和域的具体信息,从而对一些服务器发起攻击。例如在特定服务器上安装恶意软件。本测试攻击者在目标主机上,尝试下载 EICAR 恶意软件测试文件,从而验证 Azure Security Center 的面对安全威胁的高级功能,并不会对目标主机产生任何恶意影响。

以上是实验中具体的操作命令行测试内容,当攻击者远程在目标主机上安装恶意软件之后,AzureSecurity Center 立刻对受到的安全威胁产生告警,并给出详细的安全威胁信息及需要采取的下一步行动建议。

Azure defender 为企业 IT 资源提供了一整套完整的高级安全防护功能,涉及智能告警、漏洞评估、合规性管理等内容。本文仅通过两个简单的攻击实验,和各位读者一起对 Azure Defender 做了一番初探,更多功能可以参考微软官方 Doc 文档:

原文标题:Azure Defender | 为用户提供企业级安全威胁防护

文章出处:【微信公众号:微软科技】欢迎添加关注!文章转载请注明出处。

责任编辑:haq

-

微软

+关注

关注

4文章

6591浏览量

104034 -

安全

+关注

关注

1文章

340浏览量

35698

原文标题:Azure Defender | 为用户提供企业级安全威胁防护

文章出处:【微信号:mstech2014,微信公众号:微软科技】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

什么是云原生MLOps平台

梯度科技入选2024云原生企业TOP50榜单

软通动力荣登2024云原生企业TOP50榜单

云原生和数据库哪个好一些?

k8s微服务架构就是云原生吗?两者是什么关系

云原生和非云原生哪个好?六大区别详细对比

基于Arm架构的Azure虚拟机助力云原生应用开发

中科驭数分析DPU在云原生网络与智算网络中的实际应用

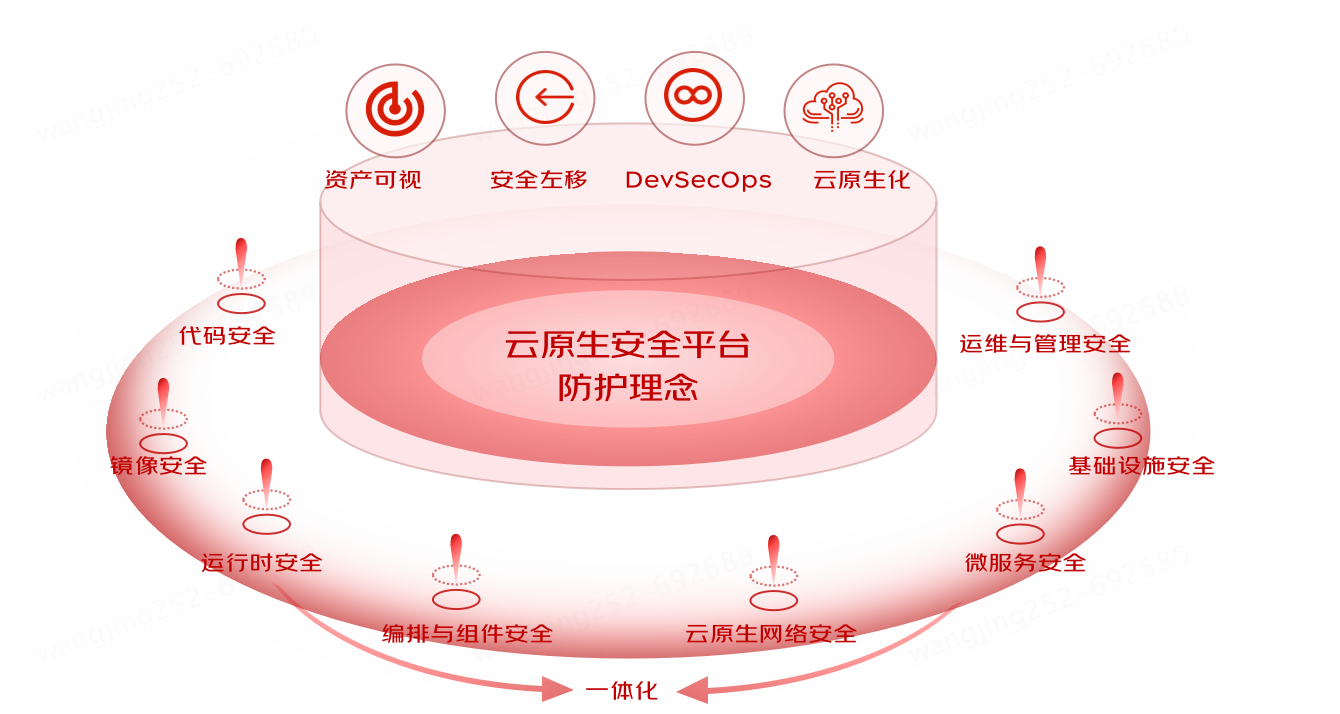

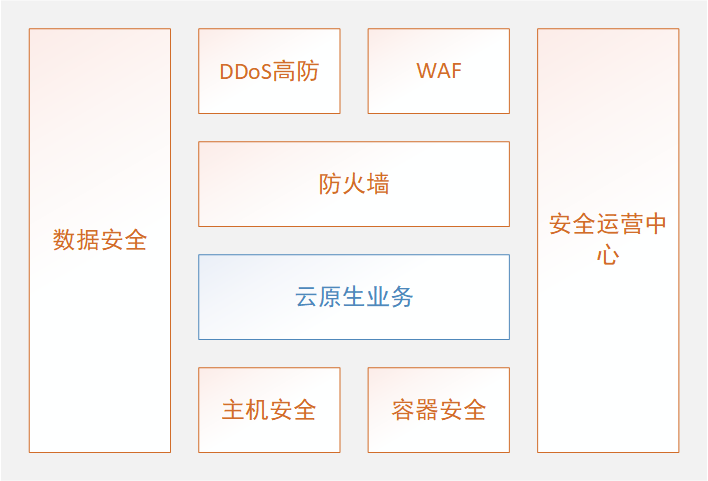

京东云原生安全产品重磅发布

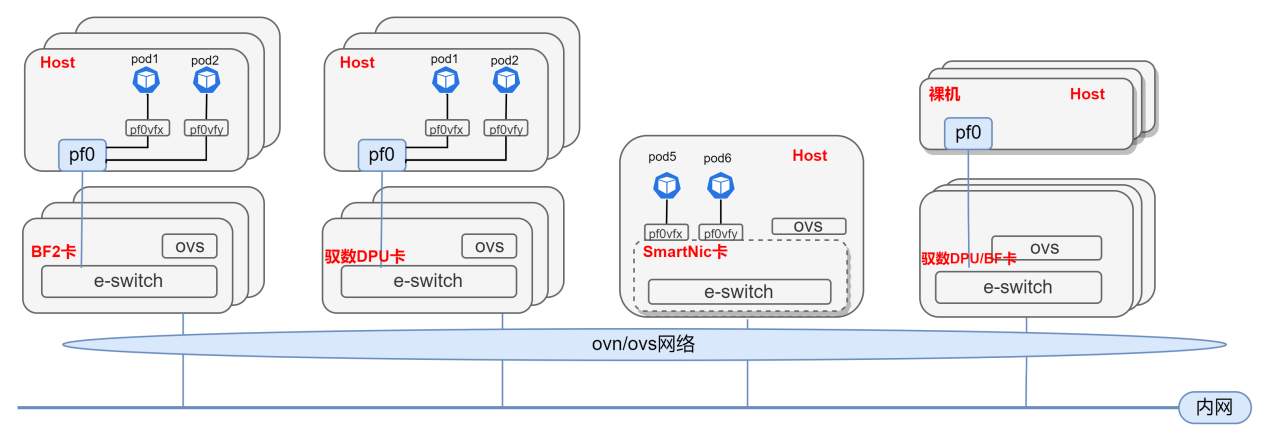

基于DPU与SmartNic的云原生SDN解决方案

云原生转型中从理念到实践的探索与挑战

米哈游大数据云原生实践

Microsoft Azure提供云原生的威胁防护和检测系统

Microsoft Azure提供云原生的威胁防护和检测系统

评论