随着远程工作的增加,5G技术的成熟,在物联网/ OT基础设施,边缘和云环境中随之而来的威胁同样提升。安全团队的任务不仅是实施工具和分析的组合,以识别和保护不断扩大的威胁媒介,而且要结合行业最佳实践以更好地指导其部署理念。我们汇总了今年最重要的网络安全可见性设计2021部署时要牢记的最佳做法。

1、现代安全必备工具-IDS与IPS

当公司制定其IT安全策略以应对安全威胁时,用于检测并主动将威胁阻止到网络中的两个最重要的网络安全工具是入侵检测系统(IDS)和入侵防御系统(IPS)。

2、威胁检测

威胁检测是寻找网络安全攻击迹象的行为,以防止它们发生或造成过多破坏。这是一种主动策略,可以通过持续的监视和分析来保护组织的IT资产和数据。威胁检测通常涉及像攻击者一样思考,并在漏洞被利用之前发现漏洞。

3、DDoS防御

DDoS攻击通过将大量虚假流量发送到Web应用程序或服务来工作。如果DDoS攻击足够大,则目标将无法处理大量垃圾数据,并且网站,服务或应用程序崩溃。

了解如何部署DDoS检测和缓解工具,这些工具结合了分布式拒绝服务防御,利用威胁情报来识别,过滤和阻止恶意流量。

4、流量解密

由于加密流量的显着增长,因此很容易理解为什么解密对于保护当今的企业网络至关重要。随着在加密流量中形成越来越多的盲点,SSL / TLS会话越来越多地用于隐藏恶意软件,隐藏命令和控制流量以及掩盖被盗数据的泄漏,从而无意间伪装了恶意流量。

5、带外与串联网络安全性

设计现代网络安全策略并非易事,因为它必须保护复杂网络的所有组件,同时对性能产生有限的影响。不出所料,我们就内联和带外安全部署之间的差异以及是否需要网络TAP或旁路TAP提出了很多问题。EMA [企业管理协会]“建议企业在接入层中尽可能多地使用TAP,以避免网络性能受到影响并确保数据包保真度。”最重要的是,TAP是一种轻松的全面验证方法,可提供100%的可见性,以确保您的安全策略成功。

6、防火墙

防火墙可防止未经授权访问您的网络,从而保护您的数据免遭破坏,并且与入侵防御系统(IPS)以及安全信息和事件管理(SIEM)一起被视为IT安全堆栈的基础。

7、网络冗余

网络弹性的三个关键是旁路技术【虹科旁路TAP】,故障安全技术和网络冗余。

网络冗余的概念是通过所谓的高可用性(HA)部署来实现的。HA网络设计包含用于关键电源,散热,计算,网络,安全性和存储基础架构的冗余组件,目的是消除可能损害网络的任何单点故障。

8、回溯取证分析

随着网络安全威胁的日益复杂,用于应对这些风险的工具是带外和内联安全解决方案的组合,其中包括入侵防御系统(IPS),防火墙,和网络取证和分析设备。

网络取证策略监视网络中的异常流量,识别入侵和破坏。众所周知,攻击者可以通过擦除受感染主机上的日志文件来掩盖自己的足迹,但其产生的网络流量数据是不可掩盖的,因此可以使用专有设备【虹科Allegro网络万用表】将网络流量数据保存在磁盘上以进行回溯取证分析。

9、适应边缘的新安全需求

边缘计算引入了两个强调您的漏洞的关键因素:分散的数据和设备数量。边缘计算的核心思想是,您可以将处理能力转移到生成数据的网络外部边缘。虽然这对于提高应用程序速度非常有用,但它也降低了中央安全系统的安全性。

10、监控和维护您的零信任环境

采用零信任(ZT)策略,将重点从个人访问转移到从保护网络的广泛部分转移到从基于边界的仅网络安全方法转移。零信任网络安全策略的关键概念是,组织需要主动控制人员,数据和信息系统之间的所有交互,以将安全风险降低到可接受的水平。《AT&T网络安全洞察力2021年报告》说:“ 93.9%的受访者表示他们正在研究,实施或已完成零信任计划。”

虹科提供网络TAP,旁路TAP和汇聚分流设备(NPB),提供内联,带外安全解决方案。网络TAP可以无风险的帮助你获得100%的数据可见性。旁路TAP可以提升网络可靠性,避免单点故障,确保网络正常运行。汇聚分流设备的高级功能的可以优化流量以进行分析。

原文标题:网络可视化 | 10个网络安全可见性最佳实践

文章出处:【微信公众号:广州虹科电子科技有限公司】欢迎添加关注!文章转载请注明出处。

责任编辑:haq

-

网络安全

+关注

关注

10文章

3150浏览量

59697

原文标题:网络可视化 | 10个网络安全可见性最佳实践

文章出处:【微信号:Hongketeam,微信公众号:广州虹科电子科技有限公司】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

华为荣获最佳网络安全解决方案金奖

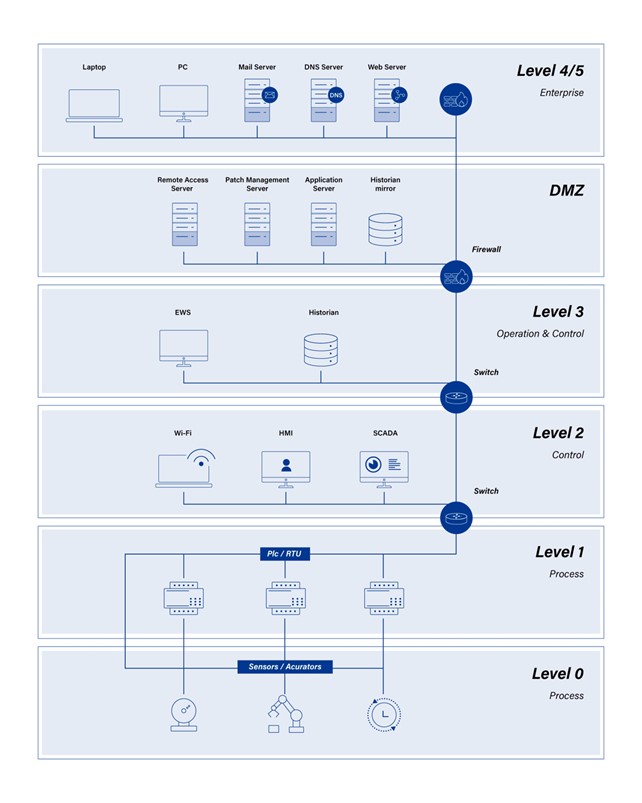

艾体宝干货 使用TAP和NPB安全监控OT网络:基于普渡模型的方法

IP风险画像如何维护网络安全

网络安全技术商CrowdStrike与英伟达合作

格陆博科技荣获ISO/SAE 21434《道路车辆-网络安全开发流程认证》

Palo Alto Networks与IBM携手,深化网络安全合作

揭秘!家用路由器如何保障你的网络安全

企业网络安全的全方位解决方案

自主可控是增强网络安全的前提

工业发展不可忽视的安全问题——OT网络安全

II型网络安全监测装置PSSEM-2000S参数介绍

FCA汽车网络安全风险管理

网络安全可见性设计部署时的最佳做法

网络安全可见性设计部署时的最佳做法

评论