作者:Matt Walmsley,EmulexEndace业务部欧洲、中东和非洲高级市场经理

高级持久性威胁(APT)的发起者利用多种让人出乎预料、有时间期限且多重的攻击向量来攻击国家、行业、特定组织和个人。他们试图获得长期访问并控制您的IT基础架构,以达到自己的政治、犯罪和经济目的。这些是复杂并且有针对性的攻击威胁,不光所利用的技术和方法如此,而且从长期以来人们为了控制APT所做的巨大努力中也能领会其危险性可见一斑。ATP的初始攻击向量易于修改而且动态多变,因此很难检测到。他们所采用的命令和控制(C&C)方法通常更具有一致性,因为更不易于修改且C&C流量可以是APT的有效识别点。在不影响公司正常运转的情况下抵御所有APT是难度非常大的任务,因此更务实的做法是接受APT风险始终存在这一事实,然后快速追踪、识别并予以纠正。

在尝试识别、抵御和防止此类攻击威胁时,我们的经验、知识和技术可在帮助您做出有效的安全干预决策时扮演重要角色。如果缺乏对环境、实际网络流量及内容的全面了解,您只能凭空猜测,因此最终的决策很可能会出错。出现APT安全问题时,企业通常会向网络安全运行专业人员施加压力,要求他们快速解释并解决问题。那么在网络中出现疑似APT安全威胁时,您做出反应的速度有多快?更重要的是,在采取应对措施时,您是否能够确保所采取的措施正确、恰当而有效,进而最大限度地提高成功几率?

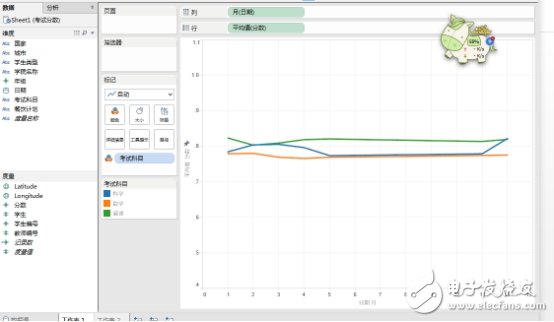

首先,让我们想想安全分析相关的人力要求。负责应对安全事件的人需要使用现有的工具来精确而快速地解释收集到的数据。他们必须全面了解网络拓扑,具有丰富的经验并熟知网络事件的背景,这是采取正确措施应对安全事件的基础。要全面测试并记录应用使用网络的方式,最好在逐个交易的基础上了解应用如何在生产网络中运行。对于那些拥有所需资源的人来说,这些条件可通过实时监控及调试参考网络来达到。在这种方法不实际的情况下,来自生产网络的实际运行数据就是接下来最好的方法,虽然人们认识到生产环境的运行情况更难预测。掌握了任何网络连接的真实统计和分析数据之后,就可更轻松地识别出实际数据与标准值的出入。自动化监控工具即可帮助发现实际数据与标准值的差别。最后一个问题是要确保为安全团队配备有效的工作流程。这正成为在协作和任务交接过程中减少人为延误和团队成员间沟通不畅的重要步骤。

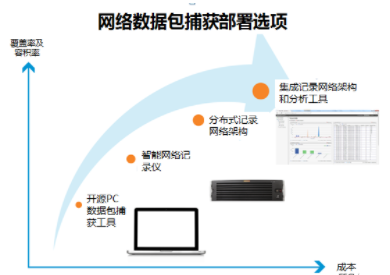

接下来,我们需要收集与可疑网络事件相关的证据。捕获到的数据可为您提供有关网络中所发生事件的不可辩驳的有力证据。在关注的事件之前、期间和过后对网络流量进行深入调查分析,可帮助您对于所发生的状况掌握到更全面的信息,也使您可以进行正确的干预并提高有效解决问题的机率。根据您网络的大小和可用的资源,捕获流量、编制索引、搜索和调用流量的方法在成本和复杂性方面可能相差很多:从PC上临时部署的简单开源软件到整个网络中分布的高性能、高保真而且能够以10万兆以太网链路带宽持续运行的专用智能网络记录(Intelligent Network Recording)架构。

但是,光靠人的能力和可靠的数据还不足以提供迅速作出响应所需的全面信息和洞察力。若要正确地解码数据包并获得可作为行动依据的信息,您还需要适当的分析工具。某些分析和预警工具可独立运行,对于自动运行一些流程非常有用,但只限于以一种方式解释数据,通常依赖攻击特征和分析数据,因此我们有时候不能理所当然地指望用它们捕获所有安全威胁。与此同时,它们可能会针对非安全相关事件和流量发出误报。然而,在帮助企业确保总体安全性方面,他们确实扮演着重要角色,而且可更广泛地检测数量更大、“更易于理解”的安全威胁。然而想想APT,您应该知道它们本身是量身打造的独一无二的威胁,光靠自动分析不足以有效解决。因此还需事后分析工具,帮助安全分析人员处理并重复分析捕获的数据,帮助他们更确信地做出决策。

一开始,安全团队始终应该从检查并确认是否配备了适当的工具这项工作开始,这能确保有效地完成工作。在利用收集的数据包了解所发生的情况并做出正确的干预操作之前,可利用以下问题来检查您当前的能力水平:

• 捕获与网络中特定事件相关的数据包需要多长时间?

• 我是否掌握了必要的技能来分析这些数据包?

• 我如何对比可能有害的恶意连接和已知的安全连接?

对这些问题的回答将帮助发现您在任何技能、培训和技术能力方面的不足之处。

通过部署专用的在线APT安全设备进行自动APT检测、预警和防护,在保护安全方面扮演着重要角色,而且目前市场上提供了很多不错的选择。然而,面对如此狡猾且动态多变的威胁时,沉浸在假想的安全性之中是一件很危险的事情。单纯依赖自动分析和响应可能会让您的网络不堪一击。只有APT安全设备还远远不够。需要掌握了有力的证据和网络中发生的情况、每个数据包通过网络传输的位置、时间及其内容,您才能全面准确地了解网络中所发生的一切。

网络数据包捕获使您可以利用网络数据包检查和可视化技术,获取可作为行动依据的信息,确保正确洞察网络中发生的一切。在应对APT的过程中,有一点是弥足珍贵的,那就是一定要确保正确了解所要面对的挑战是什么。

关于Emulex

Emulex是网络连接、监控和管理领域的领导者,可为支持企业、云、政府和电信业务的全球网络提供先进的硬件和软件解决方案。Emulex的产品可实现无与伦比的端到端应用可视性、优化和加速。公司的I/O连接产品,包括超高性能以太网和光纤通道连接产品系列,被广泛用于全球领先OEM厂商的服务器和存储解决方案中,包括思科、戴尔、EMC、Fujitsu、Hitachi、惠普、华为、IBM、NetApp和Oracle,而且几乎所有财富1000强企业的数据中心内都有它们的身影。Emulex的监控和管理解决方案,包括其网络可视性和记录产品系列,能够以高达10万兆以太网的速度为企业提供全面的网络性能管理功能。Emulex公司总部设在美国加州Costa Mesa,在北美、亚洲和欧洲多地设有办事处和研发中心。

责任编辑:gt

-

以太网

+关注

关注

40文章

5483浏览量

173234 -

监控

+关注

关注

6文章

2254浏览量

55513 -

数据包

+关注

关注

0文章

268浏览量

24623

发布评论请先 登录

相关推荐

Altium Designer三维PCB可视化引擎

可视化MES系统软件

经验分享|BI数据可视化报表布局——容器

一文读懂数据的可靠性和持久性

利用网络数据包检查和可视化技术应对高级持久性威胁挑战

利用网络数据包检查和可视化技术应对高级持久性威胁挑战

评论