数据泄露的定义

简而言之,当任何未经授权的一方获得机密信息的访问权限时,就会发生数据泄露,尽管一些监管机构对数据泄露的确切定义可能有所不同。

通常情况下,该术语涵盖从网络犯罪分子侵入企业的系统,并窃取客户和员工的个人信息,到企业的内部员工未经许可访问文件的所有内容。

数据泄露检测方法:NetFlow数据和完整数据包分析的网络监控可以帮助识别可疑网络连接,以便进一步调查;下一个步骤是开始追踪安全事故;具有严格安全要求的企业应该投入大量资源到专门负责事故响应的个人(或者甚至是团队)。

很多企业在数据泄露中不知道应该报告什么,向谁报告?今天小编给大家讲解一下

如果是个人数据泄露,组织必须按照第6章的规定向相关监管机构报告

数据泄露通知中应该包括的一些细节包括:

l.何时发生入侵事件以及如何发现。

2.受影响的个人数据的类别或类型。

3.从丢失的记录和受影响的人数两方面来看,这次泄密的严重程度。

4.泄漏对数据主体的潜在影响。

5.在向用户提供服务方面对组织的影响。

6.从数据泄露的影响中恢复的时间。

7.为纠正和防止今后发生此类事件而采取的措施。

8.资料保护主任(DPO)的姓名及联络详情,以获取有关入侵事件的进一步信息。

确保数据安全的10种方法和措施

(1)聘请专业人士

(2)将企业账户和个人账户分离

(3)采用网络安全工具

(4)尽可能限制访问

(5)最小化数据

(6)加密

(7)教育员工

(8)让企业高管加入

(9)不要忽视硬拷贝

(10)制定数据泄露响应计划

整合自:个人数据隐私保护资讯 企业网D1Net 百度百科

审核编辑:金桥

-

数据

+关注

关注

8文章

6876浏览量

88810 -

DPO

+关注

关注

0文章

12浏览量

13592

发布评论请先 登录

相关推荐

使用NVIDIA AI平台确保医疗数据安全

IBM发布《2024年数据泄露成本报告》

云安全服务体系由哪五部分组成

工业以太网安全性分析及防护措施

如何保护患者隐私和数据安全?- 医疗保健数据安全指南

接地电阻的测量有哪几种方法

人为疏忽是对数据安全的最大威胁

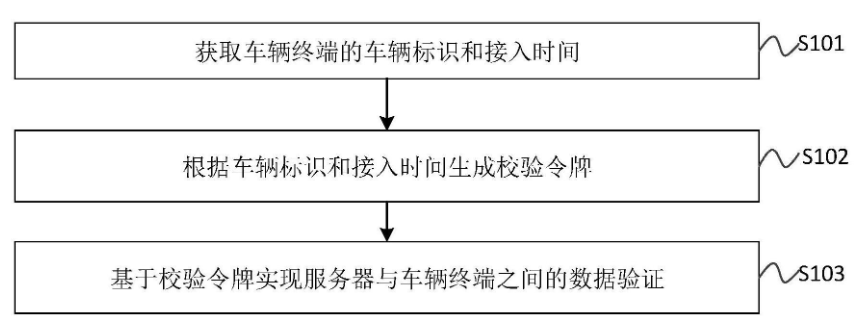

奇瑞汽车股份有限公司发布“数据验证方法、设备、服务器及存储介质”

labview与sql数据库连接5种方法

编写PLC程序的7种方法

数据泄露的定义及确保数据安全的10种方法和措施

数据泄露的定义及确保数据安全的10种方法和措施

评论