如何选择加密芯片:

(1)安全性:不同加密芯片,主要却别在于所选单片机不一样,加密芯片开发人员不一样,加密方式实现的差异;只要加密芯片实现方式上没有很大漏洞,以及加密算法不过于简单,所选加密芯片基本会有一定安全性。

(2)私有密钥:加密芯片最好选择有私有密钥的(这样针对不同客户的加密芯片就会有区别)。

(3)加密性:如果可能可以与加密芯片提供方要求,在原有加密算法基础上,集成一部分自己的数学运算进入到加密芯片算法内,以提高加密性。

(4)芯片:如果对认证速率有要求最好选择认证速率相对较快的芯片,这样不会影响到开机速度和系统运行。

市面上的加密芯片,基本都是基于某款单片机,使用I2C或SPI等通讯,使用复杂加密算法加密来实现的,流程大致如下:

主控芯片生成随机码--》主控芯片给加密芯片发送明文--》加密芯片通过加密算法对明文进行加密生成密文--》加密芯片返回密文给主控芯片--》主控芯片对密文进行解密生成解密值--》主控芯片对解密值与之前明文进行对比, 比较值一致则认证通过(认证不通过可进行关机操作)。加密芯片一般广泛应用于给电子产品,防止抄板防止破解,部分常用产品(相机,监控摄像头,儿童数码玩具,行车记录仪,游戏机教育机,执法记录仪,安防设备,平板电脑,对讲机,会议系统,以及其他各种系统电子产品,行业工控机等产品)。

这里小编不得不提一提在加密保护领域中获得众多客户好评,由工采电子代理的韩国Keros的加密芯片,本次带来了两款功能不同的加密芯片,首先是加密芯片 - Lite,Keros-Lite是一个高性能64Bytes OTP内存家族,具有高级内置的AES 256安全引擎和加密功能。通过动态、对称的相互认证,数据加密和数据解密的使用为系统中敏感信息的存储提供了一个安全的地方。有了它的保护电路,即使受到攻击,这些信息也能保持安全。Keros-Lite还提供了高安全性、低成本和易于实现的主机-客户端类型的系统,而不需要MCU操作系统。嵌入式AES256加密引擎在设备和主机之间提供动态的、对称的相互身份验证,并对设备和主机之间交换的所有数据和密码进行加密。这些操作可以使用AES256唯一密钥集。简化的主机库提供给客户和客户可以轻松访问处理Keros-Lite。

最后是加密芯片 - CK02AX,CK02AX是一种高性能AES256编解码器。具有一种非法复制保护IC,接口的随机流密码,512位系统区OTP cell支持40位唯一序列号,I2C通信协议,加密和解密,输入电压范围1.8V ~ 3.6V,低功率模式下的开机/关机,可用包SOT23/8SOP等等优点。

在加密保护领域,韩国Keros便是其中的佼佼者之一。了解更多关于韩国Keros加密芯片的技术应用,请登录工采网官网进行咨询。

审核编辑:符乾江

-

加密芯片

+关注

关注

2文章

112浏览量

23674 -

加密IC

+关注

关注

1文章

9浏览量

10337

发布评论请先 登录

相关推荐

浅谈加密芯片的一种破解方法和对应加密方案改进设计

加密算法的选择对于加密安全有多重要?

加密核心是基于Rijndael AES-128,具有192位可编程参数的加密芯片

UID加密安全启动原理分析

安卓APP开发中,如何使用加密芯片?

AG32 芯片保护与加密

拥有SHA-256核心和32Kbits的EEPROM应用的加密芯片-GEN-FA

电源芯片的工作原理 电源芯片怎么测好坏 电源芯片如何接到pcb板上

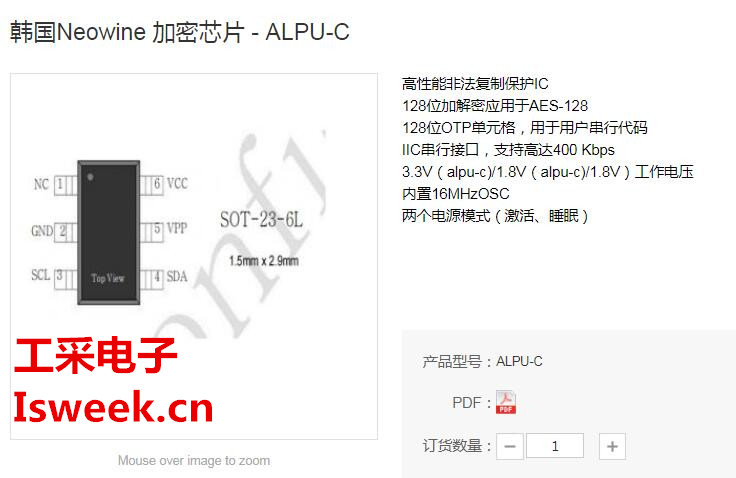

韩国Neowine(纽文微)第三代加密芯片ALPU-C

应用方案:实时数据加密

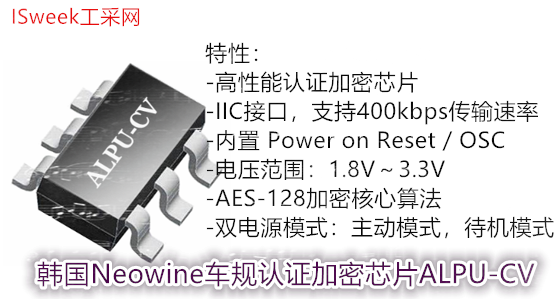

韩国Neowine车规认证加密芯片ALPU-CV

如何选择加密芯片以及加密芯片的工作原理

如何选择加密芯片以及加密芯片的工作原理

评论