作者:Synopsys 副总裁兼首席信息安全官 Wagner Nascimento 和 IT 集团总监 Venkata Ravella

几年前,虽然许多行业开始将其功能和流程迁移到云端,但电子设计界采取了更加谨慎的方法。考虑到宝贵的知识产权处于危险之中,这不足为奇。然而,芯片行业很快就意识到基于云的设计流程的好处,尤其是在强大的安全性的支持下,太有吸引力了,不容忽视。

长期以来,半导体设计一直受到严格的质量要求和积极的上市时间目标的推动,不断增长的成本侵犯了利润。更重要的是,人工智能(AI)和高性能计算(HPC)等计算密集型领域的新兴应用继续给芯片设计带来巨大压力。并且继续推动减少芯片设计和验证的周期时间。

云优化的电子设计自动化 (EDA) 解决方案缓解了这些挑战,同时为持续创新提供了途径,即使摩尔定律放缓。主要优势?

- 与在本地数据中心运行 EDA 解决方案相比,云开放更多计算资源以加速设计和验证过程,因此更快获得结果。此外,工程师还可以根据项目需求快速扩展或缩减资源,从而使他们受益匪浅。

- 提高结果的质量,因为几乎无限的云计算资源意味着工程师可以进行大规模的模拟、时序签核和物理验证任务,这些任务会严重地消耗本地计算资源。

- 更好的结果成本,因为云可以在需要时提供对最新计算和存储资源的访问,并采用灵活的即用即付定价模式。

尽管这些优势很有吸引力,但如果没有最高级别的安全性,基于云的芯片设计和验证就无法蓬勃发展。在这篇博文中,我们将仔细研究 EDA 供应商如何通过现代云安全和云原生流程和技术建立对其云优化解决方案的信任。

云安全的左移

最重要的是,芯片设计人员希望确保他们的设计和 IP 在他们工作的环境中是安全的。当我们将芯片设计和验证流程转移到云环境中时,我们必须将安全性嵌入到软件开发生命周期、基础设施和平台的各个方面。

通常,云提供商在共同责任模式下运营。云的安全,例如数据中心,是提供商的责任;因此,在他们的基础设施和应用程序中从头开始构建安全性符合他们的最大利益。

云服务提供商负责底层云基础设施的安全,例如环境的物理安全、计算管理程序的安全、多租户软件定义网络环境的网络安全以及所提供应用程序的安全/用于管理某些操作的服务。云客户负责保护工作负载,例如基础架构设置、环境中的网络安全、入口/出口控制和应用程序安全。

如果您正在考虑最佳实践,其中大部分归结为左移:将安全性置于项目的初始阶段并将安全性集成到环境的各个方面。例如,在构建云基础架构时,架构师应该回答几个关键问题:

- 我们将如何细分环境?

- 我们将如何监控和管理访问?

- 我们将如何确保遵守已制定的要求?

- 我们将如何保护缓存、存储和传输中的数据?

在应用程序级别,必须在整个软件开发生命周期中扫描代码以查找安全漏洞。应通过多因素身份验证等技术控制和保护对应用程序的访问。建立不同级别的数据分类以及相关的访问权限可能是合适的。云工作负载保护应应用于虚拟机和容器,并监控关键漏洞。

云安全设计

Synopsys 以我们对安全的承诺为后盾,在云中提供我们广泛的设计和验证解决方案组合。硅设计解决方案在主要公共云平台上经过生产验证,并得到主要半导体代工厂的认可,可与他们的库和工艺设计套件一起使用。验证解决方案可以加速软件启动和系统验证。

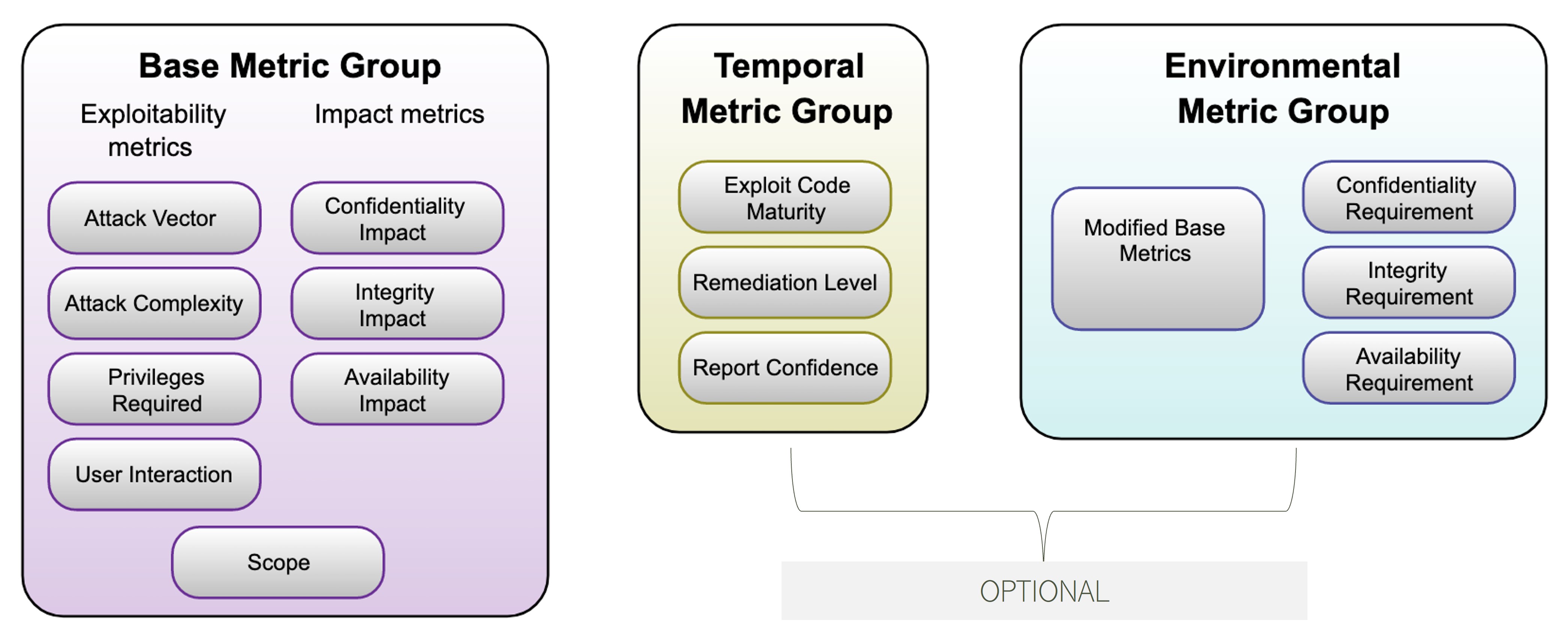

我们的云安全支柱为我们的云优化 EDA 和 IP 解决方案以及将自己的软件或应用程序迁移到云的客户提供端到端的方法。这些支柱涉及以下关键领域:

- 通过多因素身份验证实施和基于角色的访问控制和权限进行身份和访问管理

- 数据,其中涉及对传输中和静态中的所有敏感信息进行加密,以及机密和证书的使用

- 基础设施,包括监控云环境中的安全威胁和错误配置;在公有云和整个软件生命周期中保护虚拟机和容器;提供对虚拟机和容器的漏洞扫描;通过限制网络流量和其他访问控制来减少攻击面

- 应用程序,包括安全持续集成 (CI)/持续交付 (CD) DevSecOps,用于在云服务交付管道中开发和实施安全控制,使用静态应用程序安全测试 (SAST) 和动态应用程序安全测试 (DAST) 对漏洞进行应用程序代码扫描)、开源漏洞扫描和渗透测试

- 威胁和漏洞管理,包括对资产的扫描以及对漏洞管理和修补程序的洞察。

- 事件响应,提供安全的日志记录和监控、威胁情报服务、记录和测试的运行手册,以及用于升级、日志记录和监控的资源,包括云活动日志记录、登录和审计日志记录,以及与日志源的关联以改进情境意识

- 合规和治理,包括对行业认证和验证的保证,以及对控制有效性的证明

Synopsys 作为安全差异化因素

我们的创新工具提供针对漏洞的高级保护。我们具有独特的优势,可以从一开始就为这些产品提供安全性,因为我们使用整套 Synopsys 安全工具和服务。

鉴于Synopsys 对安全解决方案的投资,包括我们的 Black Duck® 和 Coverity® 技术等产品,我们拥有了解数据泄露发生位置、评估源代码和应用程序弱点和漏洞以及缓解安全问题的内部专业知识。我们还与云提供商密切合作,以确保我们共同的客户对在我们基于云的工具上运行他们的设计充满信心。

半导体创新的新途径

在云采用方面,金融行业与电子设计行业有一些相似之处。鉴于财务数据的敏感性,难怪该行业迁移到云的速度也很慢。但一旦大银行开始这样做,业内其他人也纷纷效仿。随着越来越多的设计人员体验到在云中设计和验证芯片的好处,半导体设计行业看起来也将遵循类似的轨迹。

基于云的芯片设计和验证带来了计算资源的灵活性,以获得更好的结果和更快的周转时间。随着芯片的复杂性和尺寸不断增加,特别是对于 AI 和 HPC 等要求苛刻的应用程序,云为提高生产力和创新提供了一个受欢迎且安全的途径。

-

云计算

+关注

关注

39文章

7845浏览量

137477 -

芯片设计

+关注

关注

15文章

1021浏览量

54911 -

eda

+关注

关注

71文章

2764浏览量

173333 -

Synopsys

+关注

关注

2文章

158浏览量

90188

发布评论请先 登录

相关推荐

基于云的芯片设计和验证的强大安全性

基于云的芯片设计和验证的强大安全性

评论