现代汽车 MCU 或 SoC 支持各种车载网络协议并为每种协议类型提供多个通信总线的情况并不少见。例如,用于驾驶员辅助应用的摄像头系统中的 RCAR V3H SoC 具有 2 个 1GbE 以太网端口、3 个 CAN-FD 通道和 2 个 MIPI CSI-2 摄像头输入。RH850/U2A 微控制器支持多达 16 个 CAN FD 通道和 2 个以太网端口。网络接口数量的增加是车辆功能内容增加的自然结果,尤其是数据丰富的应用程序,以及基于域的电子设备和更集中的电气架构的出现。无论是电气化、集成驾驶舱、ADAS 还是信息娱乐,先进的 E/E 车辆系统都有一个共同主题:它们是数据和计算密集型应用。处理来自许多传统车载通信网络(如 CAN-FD\LIN\FlexRay)的数据的 CPU 资源需求急剧增加,用于车上/下车网络的新兴千兆以太网连接,以及更专业的MIPI CSI-2 等高通量传感器接口。在充满敌意的网络环境中执行这种处理会增加负担,因为这些系统既必须以低延迟可靠地处理大量网络数据,又必须以安全的方式处理,并强调数据的完整性、机密性和可用性。以及更专业的高通量传感器接口,如 MIPI CSI-2。在充满敌意的网络环境中执行这种处理会增加负担,因为这些系统既必须以低延迟可靠地处理大量网络数据,又必须以安全的方式处理,并强调数据的完整性、机密性和可用性。以及更专业的高通量传感器接口,如 MIPI CSI-2。在充满敌意的网络环境中执行这种处理会增加负担,因为这些系统既必须以低延迟可靠地处理大量网络数据,又必须以安全的方式处理,并强调数据的完整性、机密性和可用性。

“充满敌意的网络环境”这个词似乎有些夸张,但汽车网络安全新闻甚至主流媒体都清楚地表明了对汽车系统的日益增加的网络威胁以及网络攻击的现实和迫在眉睫。事实上,安全性已成为近年来汽车系统的热门话题,这从 OEM、政府机构和行业团体在应对网络威胁领域的严肃性提高中可见一斑。这正在转化为整个汽车供应链的根本转变,正在竞相提高安全能力。对于像瑞萨电子这样的半导体供应商,

考虑通过 MIPI CSI-2 接口发送 30fps @ 8Mpixel 分辨率的相机传感器的情况。保护来自传感器的图像数据意味着接收 SoC 必须以每个摄像头传感器至少 6Gbps 的速度解密和验证数据。更复杂的是,单摄像头系统不足以支持许多较新的车辆功能。仅在软件中执行此任务将对目标设备的计算资源造成严重压力,甚至可能影响对传入传感器数据的实时响应。

EVITA 提出的传统方法依赖于嵌入式 HSM,其在所包含的加密加速器的类型和数量方面具有不同级别的能力,以及用于管理安全资源的 CPU 或状态机的存在。仅依靠 HSM 提供安全存储和加密算法加速的架构无法很好地扩展,并且正在达到其性能极限。

看看大型实时数据集的身份验证或解密问题,瓶颈通常不在于加密加速器本身,而在于通过各种内存总线和通信接口传输数据的开销。此外,这些加密加速器通常在多个安全用例中共享,并且不仅限于网络安全,因此加密任务本身的作业分派和优先级排序的物流增加了系统负载和延迟。

同时,虚拟化、多租户、异构操作系统、各种通信协议、外部和内部存储器以及网络数据安全需求的爆炸式增长都可能导致对单个 HSM 的不合理需求。这迫使人们重新考虑这些子系统的组织和使用方式,但同样,汽车环境的现实意味着任何解决方案都必须在实时性能、计算、功率和成本限制内运行,否则将被视为无法使用。

鉴于这些趋势,瑞萨正在重新考虑未来的汽车 MCU 和 SoC,以实施一种新的、可扩展的网络安全架构,称为集中管理和分布式加速。

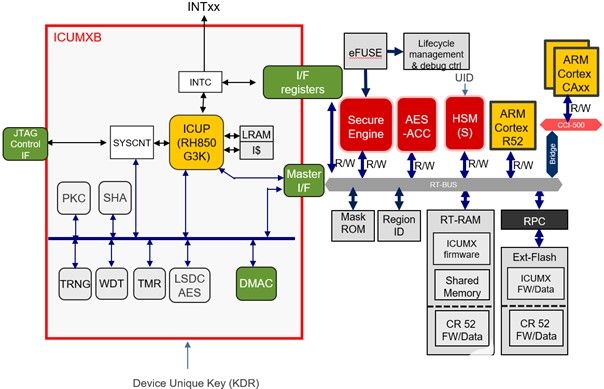

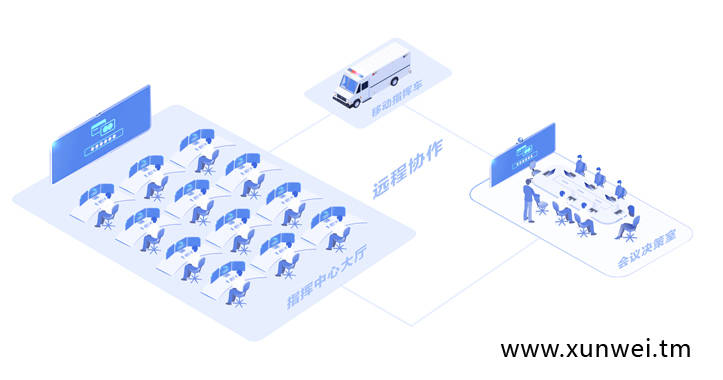

安全管理的集中化对于简化单个设备中所有子系统的安全策略和决策的处理至关重要。这转化为安全启动每个处理器内核,为 JTAG 访问控制提供统一的策略,并在违反安全策略的情况下控制各种安全加速器中的密钥材料。同时,分布式安全加速为各种安全通信用例(例如 SecOC、TLS、IPsec,甚至依赖于标准加密原语的专有传感器安全协议)提供本地化、高吞吐量的加密和身份验证服务。

第 4 代 RCAR 设备朝着这一目标迈出了重要的第一步,包括特定领域的 HSM 和并行加密协处理器,它们可以被分配直接协助 SoC 中的特定虚拟机、应用程序内核或实时内核。系统通过 AXI 总线上的细粒度访问控制来保持隔离,在启动时分离主设备之间的访问。这可以防止未经授权的虚拟机或内核滥用安全资产。

分布式安全的概念随后在 RCAR Gen5 设备中得到进一步扩展,其中将包括用于具有标准化安全性的接口的在线加密引擎,以实现具有接近零数据延迟的响应速度更快的系统。CAN-XL 就是这样一种实现方式,它是 CAN-FD 的继任者,可提供高达 10Mbps 的比特率并支持高达 2048 字节的有效载荷。使用传统的软件/HSM 方法保护这些有效负载会给主机 CPU 和共享 HSM 带来很大的负担。为了解决这个问题,CAN-XL 包含一个标准的安全方法,允许在线加密和身份验证。CAN XL 安全协议本身并不强制执行特定的实现,但它适用于在 CAN-XL 控制器内集成内联加密 AES 引擎,在传输和接收处理期间验证和/或加密 CAN-XL 帧。这减轻了 CPU 的加密、身份验证和新鲜处理的开销。

另一个类似的应用是闪存数据加密和身份验证用例。UFS就是这样一种解决方案,其中嵌入在闪存控制器接口中的加密引擎分别在内存写入和读取期间启用自动、在线加密/解密,而无需 CPU 干预。PCI 特别兴趣小组 (PCISIG) 正在努力开发一种PCIE解决方案,该解决方案将为标准端点身份验证添加链路级安全性并启用控制器集成加速器。

MIPI目前没有定义自己的接口安全标准,但该联盟组织了一个安全调查组来确定策略,为各个工作组提供指导,并努力为包括安全汽车传感器在内的连接设备提供一致的解决方案。

这种变化凸显了对灵活解决方案的持续需求,以及基于标准的专用方法,这些方法允许集成、透明的加密加速,并且明显符合瑞萨电子依靠分布式加速作为满足安全吞吐量需求的答案的战略。

当然,用于高带宽接口的分布式加密引擎的概念本身并不能产生安全的系统。为了实现安全性,这些资源必须通过中央 HSM 与集中式安全管理方法联系在一起,该 HSM 控制各种安全外围设备的资产。该中央安全管理器必须有权在必要时进行干预,拒绝访问安全资源或将密钥归零,以防止恶意内部应用程序利用芯片的自动安全功能。

毫无疑问,安全正在重塑我们的计算世界,在瑞萨电子,我们每天都生活在这一点上,因为我们设计的安全平台使未来的系统能够以可靠的方式满足性能和安全的并行需求。

审核编辑:郭婷

-

mcu

+关注

关注

146文章

16943浏览量

350080 -

soc

+关注

关注

38文章

4113浏览量

217840 -

瑞萨电子

+关注

关注

37文章

2830浏览量

72128

发布评论请先 登录

相关推荐

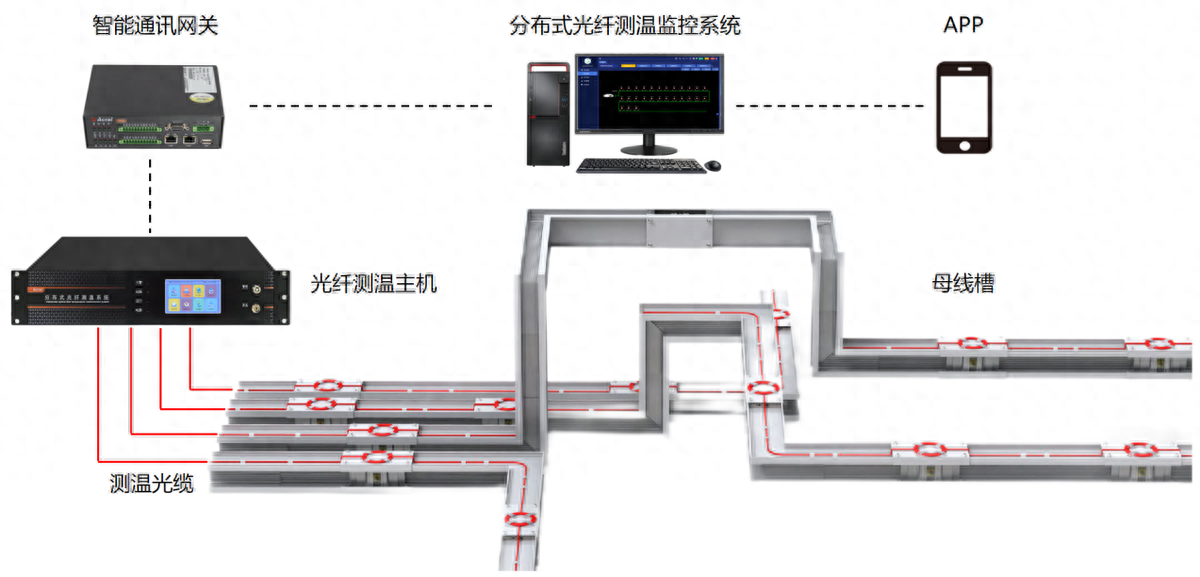

分布式光纤测温是什么?应用领域是?

防孤岛装置:分布式光伏系统的安全守护者——安科瑞丁佳雯

基于GPU器件行为的创新分布式功能安全机制为智能驾驶保驾护航

分布式功能安全的创新与突破

分布式SCADA系统的特点的组成

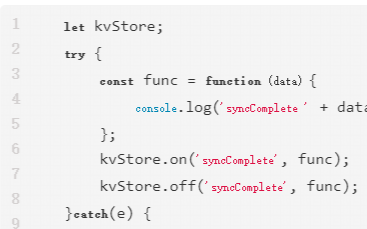

鸿蒙开发接口数据管理:【@ohos.data.distributedData (分布式数据管理)】

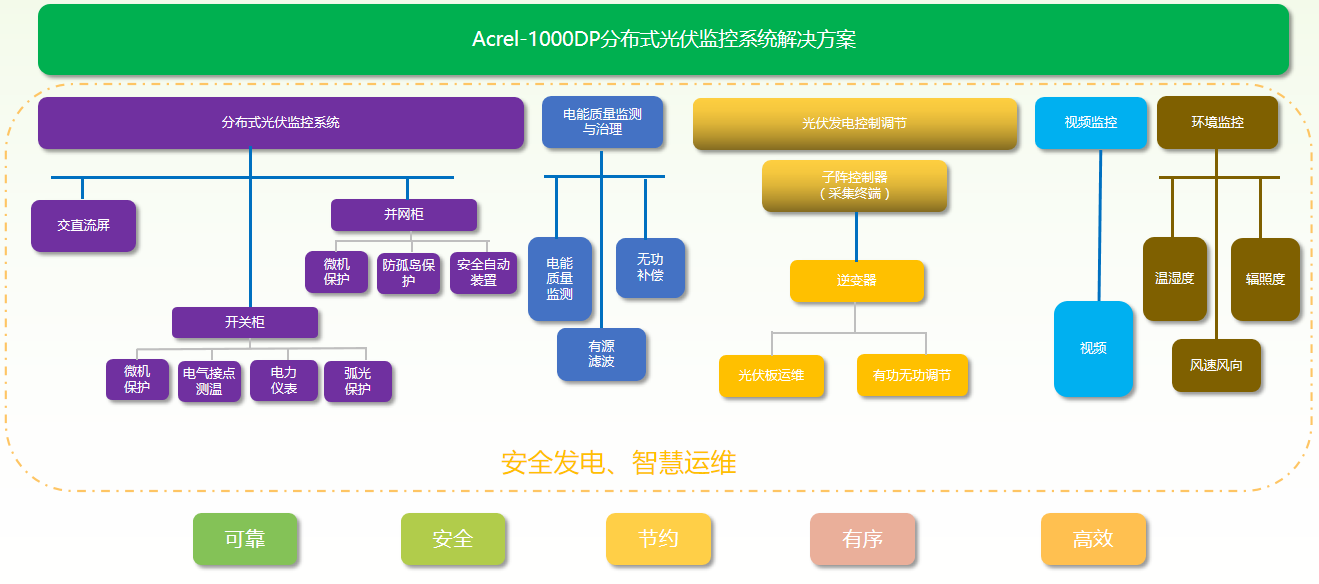

某制造公司屋顶分布式光伏发电案例分享--分布式光伏电力监控系统解决方案

分布式智慧终端在金融行业安全监管的应用实践

分布式智慧终端在金融行业安全监管的应用实践

分布式系统助力企业实现会议资料的安全管理与共享

分布式系统在交通监控工程中的创新应用案例

分布式综合管理平台在公共安全领域的成功实践

什么是分布式架构?

输电线路分布式故障定位监测装置:保障电力安全的重要利器

第二届大会回顾第5期 | 分级安全架构构筑智能汽车功能、网络、隐私三安全

未来汽车安全架构对分布式安全加速的需求

未来汽车安全架构对分布式安全加速的需求

评论