Synopsys的Seeker 交互式应用程序安全测试 (IAST) 程序监控代码、数据流和内存,以识别敏感数据并确保它不会存储在具有弱加密或不存在加密的文件或数据库中。换句话说,该工具不仅可以发现漏洞,还可以确定它们是否可以被利用。

通过自动化运行时测试,Seeker 动态分析 HTTP 流量;后端连接;以及开源、第三方和自定义应用程序代码,以将误报与已识别的漏洞分开。它测试应用程序组件,包括:

语言,如 C#、JavaScript、PHP、Scala 等。

Java 和 .NET 等平台和运行时

NoSQL 和 SQL 等数据库

应用程序类型,如 JSON、RESTful、移动、Web API 等。

Azure、AWS、谷歌云等云平台。

通过参数识别等功能,该工具然后隔离未使用参数等组件,并用恶意值填充它们,以确定代码是否可以用作攻击的后门。

敏感数据的风险以统一的实时视图呈现给测试人员,其中包含对所有检测到的漏洞的技术解释。该工具还提供基于上下文的修复说明和示例代码修复,帮助减少团队调整设计中风险最大的部分所需的 DevOps 时间。

Synopsys 声称该解决方案“比传统的动态测试更准确”,还集成了 Black Duck Software 的二进制分析,用于开源漏洞、版本控制和许可覆盖。

Synopsys Seeker IAST 行动:

对于 CI/CD 和 DevOps 部署,Seeker 的本机集成和 Web API 允许将其添加到现有的构建服务器和测试工具中,无论应用程序是内部部署、基于云还是容器化。这允许在软件开发生命周期的 QA 和测试阶段实施该工具的运行时分析和检测技术,直至生产部署。

当用于发现导致敏感数据的攻击媒介时,测试人员首先标记数据,例如信用卡信息、用户名和密码——或任何属于 PCI 或 GDPR 等法规范围内的内容。然后在每个应用程序节点(例如容器、VM 和云实例)上部署 Seeker 代理,跟踪应用程序执行的每个操作。这些代理由生成包含测试覆盖计划的自动 URL 映射实用程序支持。

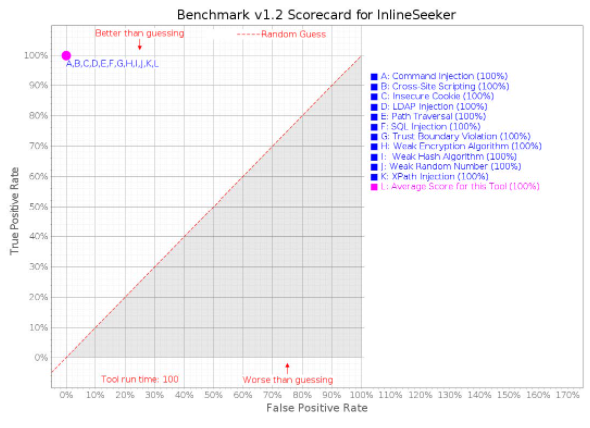

然后,代理执行逐行分析,检查代码、敏感数据和提供应用程序组件全面覆盖的数十万个 HTTP(S) 请求的交互。HTTP 请求监控有助于将误报与真正的漏洞隔离开来,Synopsys 表示,这将误报率降低到不到 5%,而替代流程的平均误报率为 20%。

Seeker 的测试结果显示在综合仪表板中,提供针对 OWASP Top 10、PCI DSS、GDPR 和 CWE/SANS Top 25 的合规性分数或评级。当应用程序有暴露敏感信息的风险时,仪表板还会显示警报。

Seeker 还提供不显眼的被动监控版本

审核编辑:郭婷

-

API

+关注

关注

2文章

1500浏览量

62015 -

应用程序

+关注

关注

37文章

3268浏览量

57704 -

IOT

+关注

关注

187文章

4210浏览量

196779

发布评论请先 登录

相关推荐

Google DeepMind发布Genie 2:打造交互式3D虚拟世界

AWTK-WEB 快速入门(2) - JS 应用程序

AWTK-WEB 快速入门(1) - C 语言应用程序

使用OpenVINO™ ElectronJS中创建桌面应用程序

交互式ups和在线UPS不同点,超过限值

交互式低延迟音频解码器

Synopsys Seeker交互式应用程序安全测试

Synopsys Seeker交互式应用程序安全测试

评论