多年来,已经出现了大量的安全技术来服务于物联网 (IoT) 和其他嵌入式系统设计。可信平台模块 (TPM) 是最突出的安全平台之一,它基于 IEEE 802.1x 身份验证框架,可以轻松集成到低功耗边缘计算设计中。

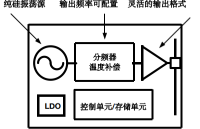

但是,在深入研究边缘计算机为何专门将 TPM 集成到其硬件中之前,了解这种安全技术的工作原理非常重要。TPM 通过将安全芯片焊接到 PCB 上或通过将 TPM 功能集成到芯片组中来实现,提供基于硬件的安全性,以通过刻录到芯片中的唯一、不可更改的根密钥来执行设备身份验证。它支持加密密钥的安全生成和存储,以保护资源受限的物联网设备中的信息。

在 TPM 解决方案中,根密钥对其他应用程序生成的其他加密密钥进行加密,这些密钥通过加密文件、文件夹和驱动器来获得额外的保护。这使嵌入式系统设计人员能够在数据隐私控制数量成倍增加的时候创建强大的数据保护。

GDPR、HIPAA 和 PCI-DSS 等数据隐私控制涵盖个人身份信息 (PII) 和受保护的健康信息 (PHI),以防止连接设备中的信息处理不当。仅 GDPR 一项就对一些大公司造成了 50 亿美元的罚款。

在嵌入式设计(尤其是低功耗边缘计算机)中普遍使用 TPM 的另一个原因是TPM 2.0解决方案的可用性,可解决嵌入式系统中的现代安全威胁。

TPM 2.0 安全功能

2009 年首次标准化的安全模块已从最初的 TPM 1.2 版本演变为适应计算处理的最新进展。TPM 2.0 标准实现了多项新功能,包括算法可互换性,而不是依赖单一的散列算法 SHA-1,以及增强的签名数据以允许对 PIN、生物识别和 GPS 数据的验证支持。

接下来,密码身份验证的添加绕过了在需要较低保护级别的应用程序中实施身份验证软件,这种功能灵活性在资源受限的物联网设计中大有帮助。密钥管理也有所改进,因此可以将身份验证密钥委托给有限或有条件的使用。

这些安全功能对于现在面临黑客攻击蛮力的边缘设备至关重要。例如,需要保护位于远程位置的不受监控的设备免受未经授权的第三方安装恶意软件的影响。这可能会破坏或泄露数据,或者可以用来操纵系统。

以连接的监控系统为例,除了视频和图像,还有很多伴随信息在没有足够加密的情况下可能被泄露或破坏。同样,来自面部识别扫描仪的生物特征数据或与销售点 (PoS) 信息亭或银行监控服务相关的财务数据可能会受到损害,从而导致对公共和私人组织的严厉处罚。

坚固边缘的 TPM 2.0

上面的示例说明了 TPM 技术需要确保数据从连接的设备到边缘到云的加密。在数据泄露和未经授权的系统访问可能导致灾难性后果的工业和关键任务基础设施中,这一点更为重要。

从边缘设备泄露或破坏的数据可能导致违反 GDPR、CCPA 和 HIPAA 等隐私控制,从而导致严重的经济处罚、诉讼和损害公司声誉。对于制造和关键基础设施,STUXNET 蠕虫演示了成功安装恶意软件可能对操作技术 (OT) 和网络物理系统造成的物理损失。TPM 技术可以阻止能够操纵机械、阀门和传感器的几行流氓代码,这些代码可能对人类造成伤害,以及对设备的广泛损坏和灾难性的环境破坏。

Premio 坚固耐用的边缘计算机在主板上集成了 TPM 2.0 模块,以采用关键的硬件安全加密。这种安全保护很容易在计算机的 BIOS 中启用,并且可以打开以进行远程边缘部署。Premio 坚固的边缘计算机提供的另一个显着特点是可扩展的 GigE 网络模块,可提供多达 x18 以太网连接(x2 板载/x4 四端口模块)。这些即插即用模块基于两个英特尔以太网控制器 i210 和 i350,这是一种来自英特尔的通用网络控制器,并且还提供在遭受冲击和振动的 m12 锁定连接器应用中。这两种以太网控制器都有助于促进紧凑型坚固边缘计算机中多个标准 1000Base-T 接口(IEEE 802.3ab 标准)的基本构建块。

这些可升级的网络模块支持 LAN 和以太网供电 (PoE) 设备,但 i350 芯片组版本专门支持安全检查,显示入站和出站流量的情况。PoE 连接允许战略性地放置监控摄像头、访问控制系统和安全警报系统,而不受任何可用资源的限制,因为其电源和连接采用单电缆设计。

这种基于 TPM 的解决方案的另一个优点是,作为硬件安全锚,它探索了在操作系统 (OS) 级别构建的安全功能,以增强边缘计算机的信任链。

TPM 的基础安全性

最后,当嵌入式系统设计人员转向操作系统层时,Microsoft Windows 10 IoT具有一整套安全功能,可以构建在支持安全的硬件和固件之上。Windows 10 IoT 通过在操作系统之上创建大量功能,在安全领域取得了重大进展,这些功能被纳入 TPM 模块。

这也显示了边缘计算机中内置的 TPM 如何提供服务于众多关键功能的安全基础。特别是对于经常部署在不定期监控的区域的坚固边缘计算机,由于其远程部署,它们很容易被篡改。TPM 提供的基础安全性可确保这些坚固耐用的边缘计算机以某种方式运行,或者根本不运行。

审核编辑:郭婷

-

嵌入式

+关注

关注

5082文章

19118浏览量

305084 -

以太网

+关注

关注

40文章

5423浏览量

171675 -

WINDOWS

+关注

关注

3文章

3544浏览量

88667

发布评论请先 登录

相关推荐

计算机存储系统的构成

初创公司SEA.AI利用NVIDIA边缘AI和计算机视觉技术变革航海安全系统

计算机中总线的作用是什么

边沿触发器在计算机中的应用

三态缓冲器在计算机中的应用

DRAM在计算机中的应用

什么是工业计算机(IPC)?

工业计算机与普通计算机的区别

工业计算机是什么?如何在不同行业中使用?

TPM 2.0如何在坚固的边缘计算机中实现基础安全

TPM 2.0如何在坚固的边缘计算机中实现基础安全

评论