IAR Systems 的 Embedded Workbench 就是其中之一,全球已有超过 150,000 名嵌入式开发人员在使用该工具。最近的更新使集成开发环境 (IDE) 及其 C/C++ 编译器、调试和跟踪功能保持在技术前沿。同时,可集成的 C-STAT 和C-RUN代码分析工具以及C-Trust和Embedded Trust 功能安全和安全附加组件使该工具套件装备精良,适用于任何现代应用程序可以使用的方式。

在构建增强、附加设备支持和其他升级中,最新版本的 IAR Embedded Workbench 9.10 现在通过扩展 Armv8-A 执行模型 AArch64 和 Arm AArch-64 数据模型 ILP32 和 LP64 支持 64 位 Arm 内核。 该工具现在还包括与 Arm AEABI 64 位、C++ IA64 ABI 和 C++ IA64 异常 ABI 的兼容性,这使其可用于单核或多核开发,内核包括 Arm Cortex-A35、Cortex-A53、和 Cortex-A55。

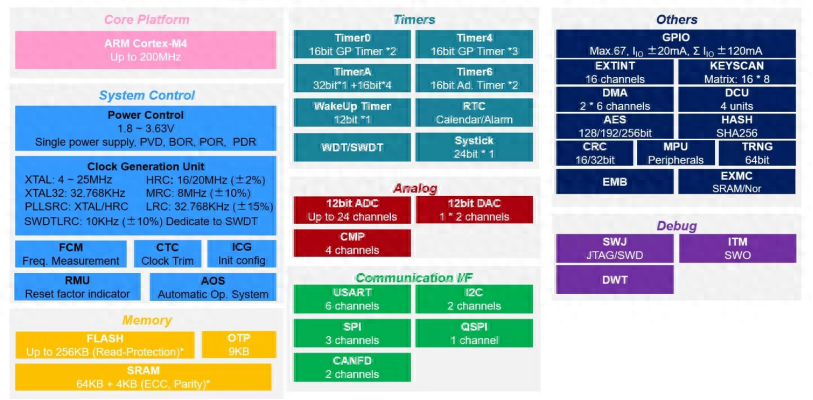

这增加了对基于 Arm、RISC-V、AVR 和其他微架构(例如 NXP 的 i.MX 系列、STM8、MSP430 等)的 14,000 种设备和 30 个不同处理器系列的支持。

在功能安全方面,Embedded Workbench 涵盖 IEC 61508、ISO 26262、EN 50128、EN 50657、IEC 62403、ISO 25119、IEC 62061、ISO 13849-1、IEC 61511-1、IEC 60730-1、和别的。

IAR 嵌入式工作台在行动

Embedded Workbench 的核心是 C/C++ 编译器,它是市场上执行速度最快的编译器,并且根据 CoreMark 标准基准测试生成最紧凑、最高效的代码。

编译器生成的调用堆栈信息通过在调用堆栈中选择具有局部变量和可用寄存器信息的任何函数来提供完整堆栈的视图,而不会造成运行时损失。编译器由一个宏系统组成,允许用户自动化调试过程并模拟外围设备。在系统运行时,如果需要,该工具能够中断以执行诸如读取和写入内存或文件、复位、字符串操作和 JTAG 命令等任务。该编译器提供了 C/C++ 编程语言的不同方言,以及用于嵌入式编程的特定扩展。

C-SPY 调试工具旨在与工具套件 IDE 中的 IAR C/C++ 编译器一起使用。作为高级语言调试器,C-SPY 提供源代码级和汇编级调试,允许用户在两者之间切换。函数调用级别的单步允许内部表达式和函数调用是单步的。此外,该函数将每个语句和调用标识为一个步骤点。代码和数据断点允许用户根据正在调试的应用程序设置自定义断点。包括监视变量和表达式,以及对 STL 列表、向量和其他调试机会的概述的容器感知。

C-STAT 静态分析工具通过在源代码级别执行分析,为用户提供潜在的代码错误。该工具遵循行业编码标准,符合 MISRA C:2012、MISRA C++:2008 和 MISRA C:2004 以及 CWE 涵盖的潜在问题。该工具还符合用于安全编码的编码标准 CERT C。

另一方面,C-RUN 运行时分析会在运行时发现错误,同时监控应用程序的执行。更具体地说,C-RUN 还分析 C/C++ 编码,提供每个错误的调用堆栈信息、代码相关性和图形反馈、错误过滤器管理、数组和其他对象的边界检查、缓冲区溢出检测、值变化检查、位丢失在移位操作、堆和内存泄漏检查等方面。

该工具提供了 C-Trust 和 Embedded Trust 作为安全开发环境,允许用户加密他们的代码库。C-Trust 是 IAR 工作台的扩展,它还为用户提供预配置的安全上下文,允许用户根据系统的特定需求自定义安全上下文。例如,组织可以从复合加密设备实体和所有权结构、用于设备身份验证和授权的信任根 (RoT)、安全启动管理器扩展、补丁和更新以及用于云基础设施载入的身份委托中进行选择。

通过使用这些工具来设计“从一开始的安全”,可以减轻许多繁重的安全工程。此外,用户可以设置制造限制以避免克隆或假冒产品。

IAR Embedded Workbench 入门

在选择要使用的处理器和选择的工具后,用户开始访问该特定设备的 IAR 信息中心页面。信息中心页面提供入门选项,以及用户指南部分,提供示例项目,展示来自各种半导体公司的依赖于设备的硬件外围设备和/或评估板。

审核编辑:郭婷

-

处理器

+关注

关注

68文章

19286浏览量

229807 -

半导体

+关注

关注

334文章

27362浏览量

218639 -

编译器

+关注

关注

1文章

1634浏览量

49129

发布评论请先 登录

相关推荐

IAR与紫光同芯合作,全面支持THA6系列汽车芯片

IAR通过多架构认证的静态分析工具加速代码质量自动化

芯海应用笔记:通用 MCU 基于 IAR 芯片包 IAR9 开发指南

在IAR版本为Embedded Workbench 6.5 Kickstart 1.4 编绎报错怎么解决?

IAR FOR ARM和IAR FOR STM8无法共存怎么解决?

如何在IAR IDE中调试基于Cortex-R52的RZ/T&N MPU的变量实时监控?

IAR全面支持小华全系芯片,强化工控及汽车MCU生态圈

IAR已全面支持小华半导体系列芯片,强化工控汽车MCU生态圈

IAR推出新版IAR Embedded Workbench for Arm功能安全版

IAR推出新版IAR Embedded Workbench for Arm功能安全版

电机控制开发支持工具Renesas Motor Workbench 3.1.2 快速入门指南

思瑞浦与IAR建立合作伙伴关系

思瑞浦与IAR携手共筑嵌入式开发新生态

在IAR Embedded Workbench中计算多个地址区间的Checksum

IAR Embedded Workbench入门

IAR Embedded Workbench入门

评论