嵌入式系统的一个不幸事实是:一旦部署并投入使用,它们永远不会 100% 安全,尤其是当世界变得更加紧密时。应用于这些系统的安全工程历来松懈的方法进一步加剧了这一现实。大多数设备专注于设备特定的软件,往往忽略操作系统和较低级别的组件。

随着全球数十亿嵌入式系统的使用和日益互联,攻击者有巨大的动机去设计新的和阴险的方法来提取敏感数据和/或重新利用现场设备以谋取私利。

此外,设备本身和特定功能的软件通常需要随着时间的推移进行更新,以应对新的安全威胁。犯罪黑客不断开发破坏性攻击的新方法,例如今年早些时候对佛罗里达州一家水处理厂的攻击。

让我们来看看 10 个致命的安全错误,这些错误可能会危及我们的业务、金融和关键基础设施中的嵌入式系统。

1. 保留您的敏感数据和应用程序

根据MITRE 常见弱点枚举列表,犯罪分子可以读取、提取和利用您以明文形式留下的数据和应用程序。加密数据和应用程序是不够的;您还必须担心加密密钥的存储位置和方式以及使用的算法。假设我们可以只使用 SSL/TLS 来保护传输中的数据是错误的,因为我们经常忘记相同的数据存储在本地边缘设备和云平台中。

网络犯罪分子很容易获取明文数据并在暗网上出售或将其发布在公共文本存储网站上。

此外,犯罪分子可以很容易地对明文应用程序进行逆向工程和恶意修改。犯罪黑客这样做是为了暴露秘密、敏感的算法或导致您的代码以意想不到的方式执行。

2. 在没有安全、经过身份验证的引导的情况下启动您的系统

正如ZDNet报道的那样,一名软件工程师发现了 LG Android 智能手机中的引导加载程序漏洞,使设备容易受到冷启动攻击。

网络犯罪分子可以对未使用安全启动过程启动的设备进行 root。此外,它们可以更改您的引导加载程序、操作系统、UEFI BIOS 和硬件/软件配置,或者用恶意版本替换它们。

更糟糕的是,即使完全重新安装主机操作系统,其中一些恶意修改也会持续存在。

除了以硬件为基础的经过身份验证和安全的引导实施之外,您无法保护引导序列免受篡改引导加载程序并随后损害系统的网络弹性的攻击。此外,缺乏安全启动也会导致各种攻击和设备重新利用。

3.让未经授权的软件访问未经授权的组件

犯罪黑客可以利用一个组件的漏洞或隐含信任来泄露内存内容和地址等关键信息,从而实现各种二阶攻击。

如果不限制仅访问完成工作所必需的那些组件,您会留下意想不到的开口,允许攻击者从一个组件转向另一个组件。例如,共享硬盘驱动器或内存组件的两个软件可以通过该硬件进行通信(可能通过利用各种侧通道攻击),利用其中一个漏洞访问另一个。

4. 忽略或错误配置容器化或隔离机制

根据 NIST CVE-2021-21284,一个名为“–userns-remap”的易受攻击的 Docker 引擎函数允许攻击者提升权限并以 root 用户身份写入任意文件。在这种情况下,弱功能特性打破了容器隔离。但是,将容器作为特权容器执行并提供对主机系统、其文件和其他容器的无限制访问权限的情况并不少见。

错误配置软件容器或忽略软件隔离可能允许网络犯罪分子提升权限并获得对系统的未经授权的根级别访问(完全控制)。所谓的容器和/或 VM 突破使攻击者能够自省和修改系统上其他容器或来宾的内容,并可能以意想不到的方式与基于云的服务进行交互。

5. 留下太多的攻击面

您使用过多的接口和功能使软件膨胀得越多,您的攻击面就越大——攻击者可以用来利用您的系统的漏洞、漏洞和漏洞。同样,您在操作系统映像或应用程序包中包含的库越多,您的攻击面就越大,并增加更新、修补和解决各种可能的安全漏洞的负担。犯罪黑客只需要扫描您的系统就知道要攻击什么。

通过采用极简主义的软件开发方法,仅添加实现软件任务所需的功能,网络攻击者将更难以利用您的代码为自己谋利。

6. 发放不受限制的特权

当您为应用程序提供比所需更多的访问权限(自主访问控制、系统级权限、命名空间等)时,网络犯罪分子可以利用该访问权限来解锁权限并操纵您的软件。一旦攻击者利用过多的特权获得管理权限,他们就可以在网络上横向移动,获得对云基础设施的访问权,从那里可以获得对所有设备的访问权,从而执行拒绝服务攻击、降低性能、注入恶意软件等。

有一些简单但相对未使用的机制可用于限制对各种特权的访问。在 Linux 环境中最简单的情况下,我们可以从标准的用户/组访问控制开始,添加使用后删除功能的能力(即,可以使用特权端口启动服务),然后进入Linux 环境中的各种其他安全选项集。

虽然我们特别关注边缘设备上的无限制权限,但同样的概念也适用于您的整个 DevOps 管道、云基础设施和企业网络。

7. 假定信任并允许未经身份验证的通信

在这个ZDNet故事中,研究人员分享了一个成功的理论攻击,称为 Raccoon,它基于 TLS v1.2 协议,它破坏了敏感的和受保护的经过身份验证的通信。当然,业界仍然认为 TLS v1.2 相对安全。但是攻击的成功说明了一点:您必须主动检查和确认安全协议,仅将信任扩展到经过身份验证的用户和系统,并且仅使用加密通道与这些用户和系统进行通信。当然,还有另一个隐含的假设,即我们的设备本身是可以信任的。如果我们与之通信和交换数据的设备不受信任,那么我们必须解决各种其他问题,例如本地数据加密、基于硬件的密钥管理和安全启动。

使用默认设置或易受攻击的协议欢迎未经授权的访问并邀请恶意流量进入您的系统。

8. 未能检查输入

当开发人员不检查输入时,攻击者可以将格式错误的数据引入系统,导致下游组件发生故障。使用畸形数据的常见攻击包括 SQL 注入和缓冲区溢出。

程序员检查从 Web 表单提交到 RF 捕获的所有类型数据的输入,以确保受信任的用户将预期的数据发送到他们的软件。预期数据包括数据的格式和内容。输入验证可防止不受信任的用户发送带有恶意意图的意外数据,并假定所有并非源自应用程序本身的数据都是不受信任的。

9. 错失安全编码的机会

易受攻击的编码实践让软件缺陷在开发过程中未被发现,更糟糕的是,许多这些实践和访问可能导致攻击。如果您不使用安全的开发工具和技术,网络犯罪分子通常会突破您软件中的这些漏洞,并可能利用您的漏洞访问其他网络和组织。

但是通过安全的编码工作流程和自动化测试,您可以在开发流程中及早发现并经常修复漏洞。请记住:安全性和安全开发流程不是单点解决方案,需要一起实践。

10. 将希望作为安全策略

有限的安全人员手动查看事件日志以寻找攻击和违规的迹象需要很长时间。相反,您需要利用自动化工具来持续监控您的系统并检查您的记录以获取入侵的历史证据。当然,这一切都假设我们正在记录正确的事情,并且有足够的细节来做出决定。

现代技术可以摄取和审计整个系统的日志集合。行为工具可以识别您的网络和软件中的可疑活动。您甚至可以从使用当前威胁签名来识别攻击的恶意软件扫描中受益。通过结合这些努力,您可以全面了解您的安全状态并全天候更新。

审核编辑 黄昊宇

-

嵌入式

+关注

关注

5085文章

19140浏览量

305786 -

系统

+关注

关注

1文章

1017浏览量

21367

发布评论请先 登录

相关推荐

嵌入式系统开发与硬件的关系 嵌入式系统开发常见问题解决

嵌入式系统的原理和应用

学习hypervisor嵌入式产品安全设计

嵌入式C编程常用的异常错误处理

嵌入式系统怎么学?

如何提升嵌入式编程能力?

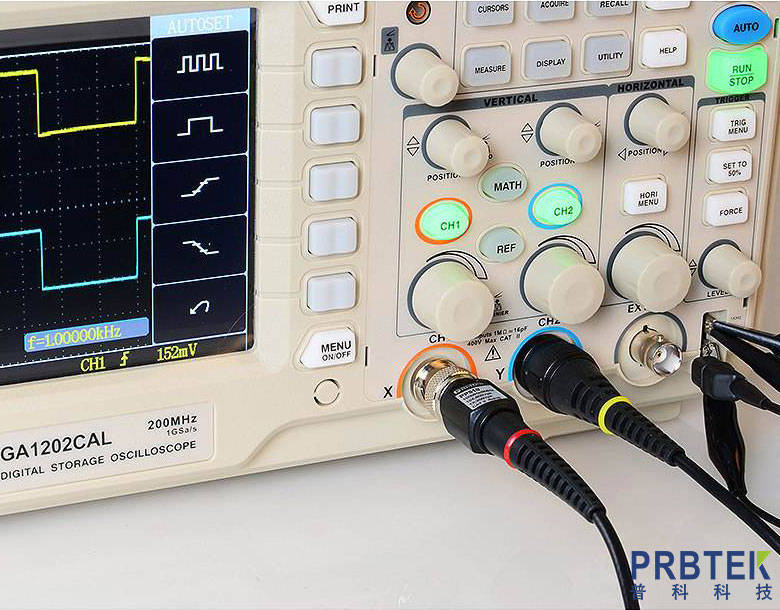

为什么对于嵌入式系统,应主要在 x10 模式下使用示波器探头

嵌入式系统发展前景?

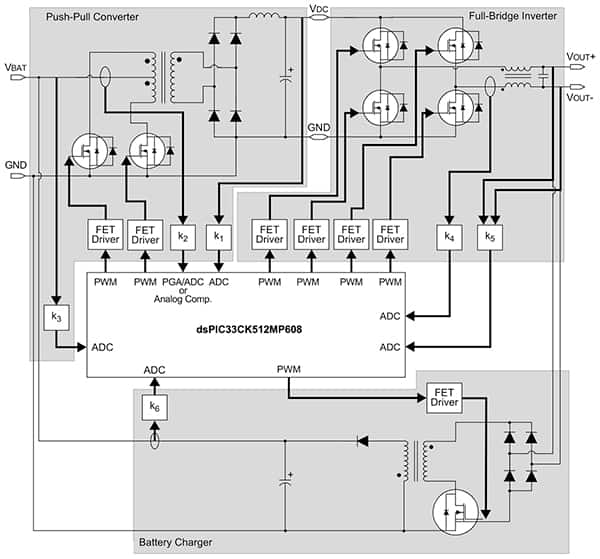

如何使用 DSC 和 MCU 确保嵌入式系统安全

嵌入式系统安全的 10 个致命错误

嵌入式系统安全的 10 个致命错误

评论