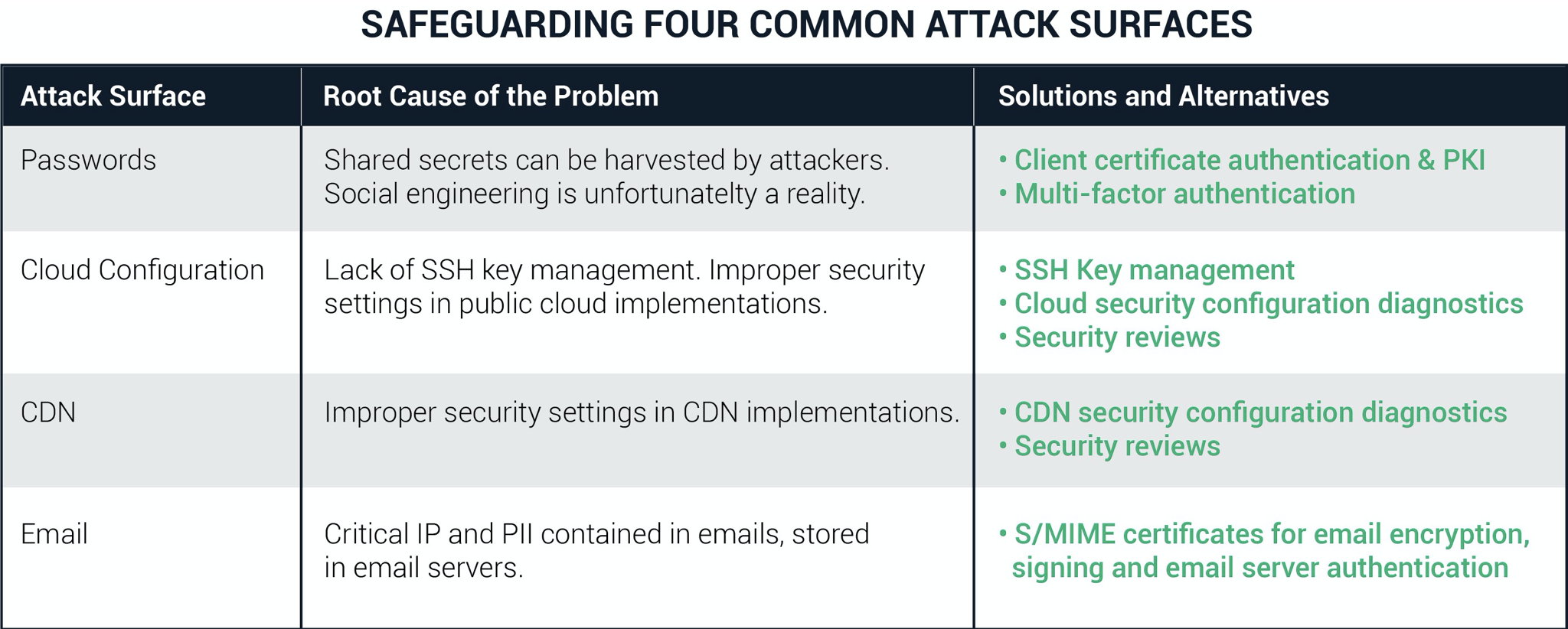

数据越来越多地在敌对领土上传输或存储在网络边缘。需要在工业、运营技术和物联网 (IoT) 环境中保护关键运营数据或知识产权。

以前存储在“防火墙后面”的专有系统中的信息在传输和存储在可以分析的地方时更有价值。通常,这意味着使用公共云服务和内容交付网络。

在所有这些情况下,都存在可能危及数据安全的常见错误,但大多数都是可以避免的。

超越密码

事件处理报告表明,凭据收集是一种经常用于恶意访问企业系统的策略。

由于防火墙、气隙和专有计算环境,人们普遍认为工业环境不受凭证收集的影响。在工业环境中普遍存在的商业计算系统难以更新,这使得它们容易受到凭证收集攻击。

杰森·索罗科

如果没有多重身份验证,任何强度的用户名/密码组合都不应被视为安全。不幸的是,并非所有的 MFA 都是平等的。诸如硬令牌之类的较旧形式很难在现代多应用程序环境中提供并且使用起来很麻烦。包括银行在内的许多组织通常使用 SMS 文本消息来发送一次性密码,但对于那些被诱骗下载将 SMS 消息重定向到攻击者的恶意软件的 Android 用户来说,却发现了它们的弱点。这些步骤现在已被美国国家标准与技术研究院 (NIST)推荐为不推荐使用的 MFA 方法。

主要问题源于使用默认(也称为静态)用户名/密码身份验证。攻击者在闭路摄像头和其他物联网设备中找到容易的目标,并使用这些易受攻击的设备对主要互联网服务执行拒绝服务 (DOS) 攻击。作为回应,加州通过了最初的物联网安全立法,以直接应对 2016 年Mirai 僵尸网络攻击。

课程?需要强身份验证来抵御针对弱静态凭据的攻击。至少,应该可以更改静态凭据,例如购买时 IoT 设备随附的默认用户名/密码。最新版本的物联网安全措施,包括提议的英国物联网安全法案和澳大利亚的物联网安全立法,走得更远。他们提出了比用户名/密码更动态的身份验证机制,以及物联网设备供应商的其他重要安全考虑。

至于身份和访问管理 (IAM),需要进行的更改是工业环境中的 VPN 访问。凭证薄弱的 VPN 通常是“过度特权”的,并且对它们的访问权被随意分配给承包商。“最小特权”原则是网络安全中的一个关键概念。

不是每个人都应该拥有完全的管理员或永久权限;最好创建仅具有完成工作所需的最低权限的 IAM 角色,然后在完成后撤销它们。如果凭据被盗,这可以减少攻击者可能造成的潜在破坏。VPN 用户还应考虑使用仅具有必要权限的凭据,以确保这些网络使用客户端证书进行身份验证,而不仅仅是用户名/密码组合。

安全尽职调查还需要仔细管理 SSH 密钥——这很少见。许多没有到期日期,并且通常存储在不安全的地方。考虑使用商业 SSH 或 Secure Shell 管理工具,该工具可以将密钥包装在证书中,并带有可以存储在安全计算环境中的策略。

随着公共云服务越来越受欢迎,安全纪律应该成为首要考虑因素。假设数据和操作系统默认受到保护是错误的。此外,考虑对静态和传输中的数据进行加密。通过使用公钥基础设施加密证书,可以安全地存储数据。通过传输层安全协议的相互身份验证通过创建通信流经的加密隧道来保护系统和连接它们的网络。

可以和不能

控制器区域网络 (CAN) 数据通常被移动到众多边缘服务器,以实现高效和快速的分发。这种技术已经使用了多年,以分布式拒绝服务保护的形式增强了安全性。缺点是对数据的控制较少。

据报道,英特尔遭受了超过 20 GB 的源代码和专有数据的泄露。据报道,攻击者通过 CAN 获取数据,用于提高 Web 应用程序性能。数据从服务器传输到 CAN,使数据分发更加高效。安全配置问题可能是英特尔违规的根本原因。

不幸的是,许多组织可能没有意识到使用 CAN 的安全隐患。如果数据被认为是安全的,因为它位于防火墙后面,但出于性能目的而被复制到企业环境之外,则安全隐患很大。同样,假设数据和操作系统默认受到保护是错误的。值得庆幸的是,可以通过更好的安全配置和数据加密来缓解这些问题。

存储在电子邮件服务器中的 IP

索尼在 2014 年遭受了一次泄露,其中数百 TB 的数据被盗。民主党全国委员会服务器两次违规都导致维基解密公开提供敏感电子邮件。索尼首席执行官被解雇;DNC 黑客事件改变了选举进程。

共享运营数据的工业公司同样容易受到攻击。使用 S/MIME 证书的电子邮件加密解决了许多问题。证书管理和自动化解决了以前与 S/SMIME 电子邮件加密相关的问题,包括设备配置和证书托管,以防证书丢失。

与加密一起,电子邮件签名是验证消息的重要方法,这对于防御社会工程有很大的好处。冒充同事但没有 S/MIME 证书的人很容易从正确 S/MIME 签名的电子邮件中脱颖而出。

零信任

NIST 最近发布了其零信任架构指南的最终版本。工业和运营技术组织、物联网供应商和消费者应注意该指南的原则。随着公共云使用量的增长以及资源转移到传统防火墙之外,最佳实践是将每个数字资产都视为处于敌对网络中。这对于远程工作尤其重要。

上面提到的所有数据泄露都有一个共同的问题:过于信任。

零信任模型假设每个数字资产都需要被视为自己的网络边缘,必须保护自己的身份。这就是需要技术融合的地方,从现代 IAM 和公钥基础设施到配置和管理身份。然后是使授权规则可扩展的策略引擎。

零信任强调最小特权原则,这对于工业和运营技术至关重要。是时候结束关于防火墙后环境的传统假设了。

在操作环境中,攻击显示了气隙的概念,“通过默默无闻的安全”都是神话。在攻击者之前确定系统是否暴露于公共 Internet 至关重要。

您的运营网络中是否有通过内置 Web 服务器配置的控制器?该网络服务器是否以弱密码暴露在公共互联网上?

如果是这样,则需要数字资产清单。公司的皇冠上的明珠在哪里,它们是如何受到保护的?同样,不要假设它们在默认情况下受到保护。凭据薄弱、安全配置错误以及缺乏对风险的了解是可以修复的盲点。

— Jason Soroko 是Sectigo的首席技术官。

审核编辑 黄昊宇

-

漏洞

+关注

关注

0文章

204浏览量

15365 -

数据安全

+关注

关注

2文章

681浏览量

29939

发布评论请先 登录

相关推荐

对称加密技术有哪些常见的安全漏洞?

物联网系统的安全漏洞分析

如何使用 IOTA 分析安全漏洞的连接尝试

漏洞扫描一般采用的技术是什么

漏洞扫描的主要功能是什么

Adobe修复35项安全漏洞,主要涉及Acrobat和FrameMaker

PuTTY等工具曝严重安全漏洞:可还原私钥和伪造签名

微软修复两个已被黑客利用攻击的零日漏洞

iOS 17.4.1修复两安全漏洞,涉及多款iPhone和iPad

物联网边缘设备安全:IIoT安全的硬件解决方案

苹果承认GPU存在安全漏洞

源代码审计怎么做?有哪些常用工具

汽车网络安全:防止汽车软件中的漏洞

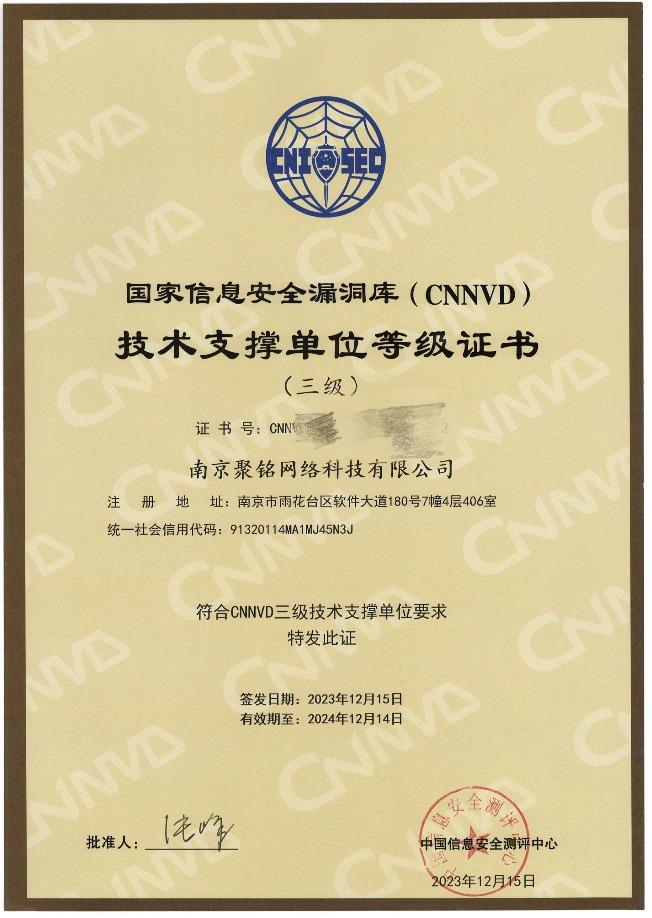

再获认可,聚铭网络入选国家信息安全漏洞库(CNNVD)技术支撑单位

避免边缘的数据安全漏洞

避免边缘的数据安全漏洞

评论