今天的生产线越来越容易受到 IP 盗窃和逆向工程攻击。精明的芯片制造商知道建立安全系统来防范它们。

AspenCore Media 深入探讨了 21 世纪安全与隐私在何处相遇的问题。这个特别项目包括:坐在网络安全和隐私的十字路口、为数据隐私设计硬件和面部识别:丑陋的真相。

人们越来越认识到安全性在一般计算中的作用,尤其是在当今的先进微处理器 (µPs) 中,这促使谨慎的芯片制造商寻找在制造过程中保护其产品的方法。此外,投资于确保片上系统 (SoC) 制造过程的安全,可以将负债转变为重要资产。在连接设备的聚宝盆之间建立信任是当今连接世界的基本安全挑战,可以从安全制造的受控环境中受益匪浅。越来越清楚的是,在连接设备的整个生命周期中建立可验证的来源正成为现代计算环境的一个重要特征。

Rambus 的 CryptoManager 基础架构旨在保护生产线上的硅制造过程,旨在解决一个具有挑战性的问题,即实现强大的安全性,同时最大限度地减少系统的额外压力和代价高昂的中断的可能性。

两个商业因素加剧了当今半导体生产的问题,制造商已经背负着巨大的复杂性和潜在的安全风险。一是纯粹的生产成本考虑,这迫使芯片制造商将制造转移到海外。在实践中,这意味着他们不再完全控制用于制造产品的生产线,使他们只能选择远程管理生产过程。第二个因素涉及在制造过程中引入安全性的难度,需要在安全性与其他重要因素(例如总体成本和生产吞吐量)之间取得适当的平衡。

为了在集成电路制造过程中发起和维护私人通信,需要在各方之间建立安全通道。如果没有私人信息,更具体地说是加密密钥,只有通信各方可以访问,这样做是不可能的。正是这样一个安全通道是构建远程控制操作环境的基础。此外,运行安全通道所需的使用这些密钥的计算需要以受保护的方式执行,这样攻击者在使用密钥时无法观察到它们,或者理想情况下,无法推断出有关密钥的任何信息. 虽然在使用过程中使用和保护密钥是必要的,但这肯定是不够的。密码学本身无法建立信任;

我们信任的密钥

当需要在 SoC 设备的安全核心和后端(例如属于芯片制造商的服务器)之间建立安全通道时,通信对等方需要执行安全通信协议。在不同的情况下,一种协议的选择可能比另一种更可取,但在任何情况下,都需要在通信实体之间共享密钥或相关数据的过程。

如前所述,初始密钥共享或更广泛地说,信任建立不能仅使用密码学来实现。换言之,通信实体之间、所有 Alice 和所有 Bob 之间的信任需要在带外建立——例如通过对手无法观察到的实质不同的信息传输通道。这种实质性差异不仅可以通过使用不同的传输机制来引入,例如在各方之间连接物理总线,用作传输秘密的受保护管道,而且还可以通过在不同的时间执行传输——即在一个使对抗性观察尽可能困难的时期。

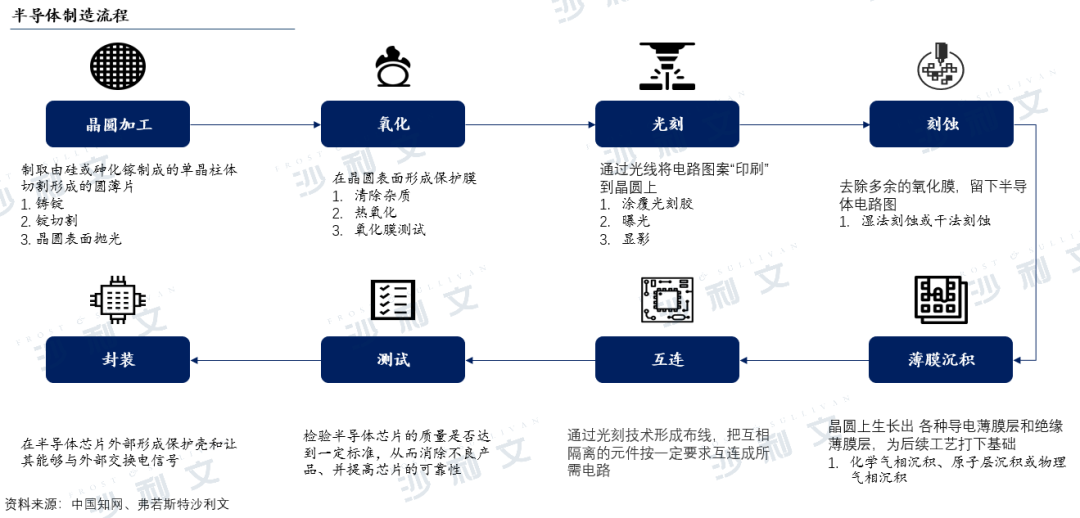

从安全角度来看,半导体制造的晶圆分类阶段是将密钥传输到每个 SoC 的产品生命周期中的理想点。这是因为晶圆分类是设备生命周期中可以引入唯一或可识别信息的最早阶段。通常,在此期间,将序列号编程到 SoC 中,以便识别和跟踪它们。此外,在这个阶段,所有 SoC 在相当受控的环境中以相对较少的站点以统一的方式进行处理。

CryptoManager 基础设施系统将安全核心集成到每个 SoC 中,并提供与芯片制造商的制造基础设施一致的后端系统。该系统使用已建立的安全通信协议的变体,在其自身和设备之间建立安全连接。一方面,这些连接允许它确保以受控方式执行制造过程,而另一方面,它们能够将密钥和其他数据初始配置到内核。正是这个过程建立了对整个系统的信任,其结果可以作为未来安全通信的基础。

将它们全部植根

于此类系统的核心是一个安全的 IP 内核,称为信任根 (RoT),嵌入在目标 SoC 中。RoT 可以执行多种功能——在静态和操作期间保护密钥,运行协议以建立安全通道,并充当端点内访问控制的策略执行点。这种功能组合允许它充当端点内的信任锚。请注意,所有这些功能都是代表特定实体执行的——控制信任根的实体。这样的实体被称为租户实体,或者简称为租户。

重要的是要认识到信任根周围的环境会随着时间的推移而发展。最初,端点只是一个电路,控制制造过程的是硅制造商,因此最初拥有 RoT 及其密钥。在某一时刻,SoC 被卖给客户,客户将其进一步集成到产品中,最终成为手机、厨房电器或工业机器人。出售 SoC 后,端点的新所有者可能会控制它。此外,系统集成商、运营商或最终用户可以购买 SoC 和 RoT,作为子系统或设备的一部分。每次对设备的控制发生变化时,都非常希望在信任根的所有权中反映这一事实,已集成到此端点中。简而言之,CryptoManager 核心的一个重要特性是,由于信任根在其整个生命周期中由多个租户控制,因此信任根本身的状态会相应发生变化。

多租户及其影响

RoT 可以根据他们的凭据对多个租户进行身份验证。在最一般的情况下,租户可以在给定的 RoT 内共存——也就是说,每个租户都可以在信任根生命周期的同一时期使用自己的凭据更改核心的状态。但是,在完全合理的情况下,当端点的所有权发生变化时,每个先前实体的访问都会完全关闭。CryptoManager 内核支持这两种情况。事实上,核心支持各种不同的租户共存或隔离配置的场景。

用于安全芯片制造的基础设施组件

现在,让我们检查一下后端系统的配置,该系统支持制造期间的密钥配置。在高层次上,我们希望构建一个既安全又高可用性,以及集中控制和分布式的系统。对安全性的渴望是给定的,因为整个解决方案旨在为许多进一步的用例提供安全基础。

如前所述,对可用性的需求是由即使是制造过程的微小延迟所造成的高昂中断成本所决定的。剩下的两个要求——一个用于中央控制,另一个用于分布式配置——是由外包制造的属性推动的。

正是需要解决这些相互冲突的要求,才导致我们进行了以下后端系统配置。属于芯片制造商的三种组件构成了这样的系统。它们是根、代理和供应商。

根实体是离线授权组件。它的功能是制裁系统内的所有重要活动,存储高价值密钥,并启用所有 SoC 安全核心交易。它是气隙的,可为系统中最需要它的部分提供最高级别的安全性。其他高安全性功能,例如智能卡绑定登录凭据和仲裁身份验证,通常是根实体功能的一部分。

经纪人实体通过基于 Web 的远程用户界面监督所有半导体制造或现场管理功能的所有供应活动。此外,它还收集并呈现来自系统内组件的实时制造数据。

供应商实体是系统的边缘设备。它物理上位于硅制造期间的生产线,或者在端点生命周期的后期阶段,位于数据中心,在那里它能够建立与包含信任根的设备的连接。

在制造案例中,它通过自动化测试设备 (ATE) 与信任核心的根进行通信。在后一种情况下,通信链路的选择取决于集成 RoT 核心的端点内的连接选项。

代理或供应商实体被部署为容错防篡改服务器集群。代理集群连接到供应商集群,通常使用加密的互联网连接。然而,其他类型的数据传输被设计为系统支持。

为了提高其安全性,硬件安全模块 (HSM) 被集成到安全制造系统的每个后端节点中。

结论

互联世界中的许多应用程序都依赖于安全性,尤其是在一组设备需要相互通信或与支持基础设施通信的环境中。硅制造过程提供了一个独特的机会窗口来引导此类分布式系统的安全性,并允许在其基础上构建大量与安全相关的用例。

审核编辑:汤梓红

-

芯片

+关注

关注

456文章

50950浏览量

424754 -

半导体

+关注

关注

334文章

27515浏览量

219808

发布评论请先 登录

相关推荐

镓在半导体制造中的作用

【「大话芯片制造」阅读体验】+ 半导体工厂建设要求

华晶温控半导体制冷模组-精准控温高效制冷

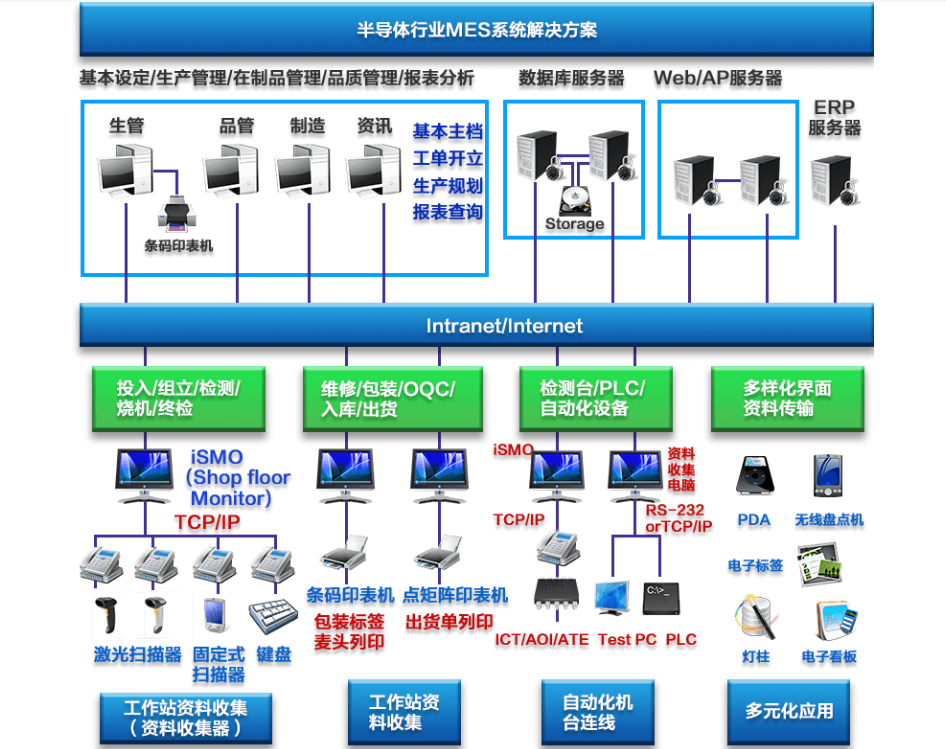

半导体制造行业MES系统解决方案

半导体制造三要素:晶圆、晶粒、芯片的传奇故事

ESD静电对半导体制造的影响

半导体制造设备革新:机床需求全面剖析

半导体制造设备对机床的苛刻要求与未来展望

中国大陆成全球半导体制造设备销售核心市场

半导体制造商必须适应不断变化的格局

半导体制造技术节点:电子科技飞速发展的幕后英雄

半导体制造中混合气体需精确控制

半导体制造中的安全性

半导体制造中的安全性

评论