Linux 已经变成了如此庞大的代码和补丁组合,以至于相对容易放入编写良好的恶意软件。

安全研究公司Intezer报告了Linux 机器中的一个主要攻击向量,它允许不法分子控制机器和连接到它的网络。之所以如此不寻常,是因为该发现是“在野外”。让我解释…

大多数像 Intezer 这样的公司都采用一种可接受的勒索形式,他们故意寻找技术中的安全漏洞,将漏洞报告给生产有缺陷技术的公司,并提供有偿修复。研究人员告诉潜在公司,如果他们不同意,那么他们将公布他们的发现。这就像同时进行销售和营销一样。我总是被关于这些发现的新闻稿淹没,并且只报道最令人震惊的。大多数时候,没有人知道有问题的漏洞是否已被利用。这一次,不一样了。

“在野外”意味着安全漏洞已经被利用,并且产品的用户或生产者在事后可能无能为力。

我没有确凿的证据证明这一点,但我怀疑“野外”攻击向量的数量高于未发现缺陷的数量。一条线索是,网络安全公司对问题规模的描述有多么广泛。有些人可以识别不到 50 种不同类型的攻击,而另一些人则声称可以识别超过 500 种攻击。另一个线索是,他们对所提供的保护有多大信心,具体取决于它们降低网络速度的程度。例如,一家公司可能会将额定为 10 Gb/s 的网络速度降低到 5 Gb/s,并将其防护等级定为 97%,但如果速度高于该速度,那么他们报告网络安全性较低,即使测试表明他们正在阻止更多潜在的攻击。换句话说,您的网络越接近其额定速度,它就越不安全。

但我离题了。让我们回到被 Intezer 称为“HiddenWasp”的 Linux 缺陷。这是一个很好的名字。攻击向量侧重于已经受到攻击的设备。一旦原始向量被中和,用户就会得到一种错误的解决问题的成就感。那时可以激活 HiddenWasp 以控制设备及其所在的网络。Intezer 新闻稿称:“与常见的 Linux 恶意软件不同,HiddenWasp 并不专注于加密挖掘或 DDoS 活动。它是一个纯粹用于有针对性的远程控制的木马。”

受影响的机器不仅仅是纯 Linux 系统。任何带有 Linux 内核的操作系统都可能容易受到攻击。要检查您的系统是否被感染,请搜索“ld.so”文件。任何缺少字符串“ /etc /ld. 所以。preload”(为防止系统问题而添加的空格)可能意味着机器受到了损害。根据 Intezer 的说法,木马植入程序将尝试修补 ld.so 的实例,以从任意位置强制执行 LD_PRELOAD 机制。

有针对性的远程控制正在成为物联网世界中更流行的攻击,尤其是在 Linux 系统上。如果您可以控制与有权访问敏感信息的人关联的设备,那么您可能会造成很大的损害。这就是为什么这种特殊的努力更有可能是一个民族国家的政府和工业间谍活动的产物。由于 Intezer 在香港 Thinkdream Technology Ltd. 托管的多个网站上发现了该代码,我们或许可以推断出谁是幕后黑手。(我快速浏览了一下,发现那里托管了许多 S&M ***,所以如果你被感染了,真丢脸。)

让我们稍微关注一下为什么 Linux 机器会受到攻击。Linux 以开源着称,而“开源”据说更安全,因为您可以查看源代码并找到恶意代码。但安全处理器公司 Axiado Corporation 的首席技术官兼创始人 Axel Kloth 表示,Linux 的成功使其更容易受到攻击。

“Linux 已经变成了如此庞大的代码和补丁程序,以至于相对容易放入编写良好的恶意软件,”他说。“安全分析师可以直接观察它多年,但永远不会看到它。”

这就是人工智能现在和可预见的未来将在数字安全中发挥如此重要作用的地方。即使人工智能无法找到像 HiddenWasp 这样的恶意软件,它也可以释放人类智能来寻找异常情况。最终,人工智能将标记可疑代码并将其隔离以进行评估。Kloth 说,我们很快就会在市场上看到这种基于人工智能的技术,但距离全面上市还有几年的时间。

-

Linux

+关注

关注

87文章

11354浏览量

210670 -

软件

+关注

关注

69文章

5034浏览量

88184 -

代码

+关注

关注

30文章

4841浏览量

69206 -

恶意软件

+关注

关注

0文章

34浏览量

9009

发布评论请先 登录

相关推荐

我国软件开发者数量突破940万

基于risc-v架构的芯片与linux系统兼容性讨论

国联易安:“三个绝招”,让恶意代码辅助检测“稳准快全”

当寻呼机变“定时炸弹”:如何防范电子设备被恶意篡改

freebsd和linux哪个好用

Sentinel One数据:今年1-5月针对苹果macOS系统的恶意软件数量占比

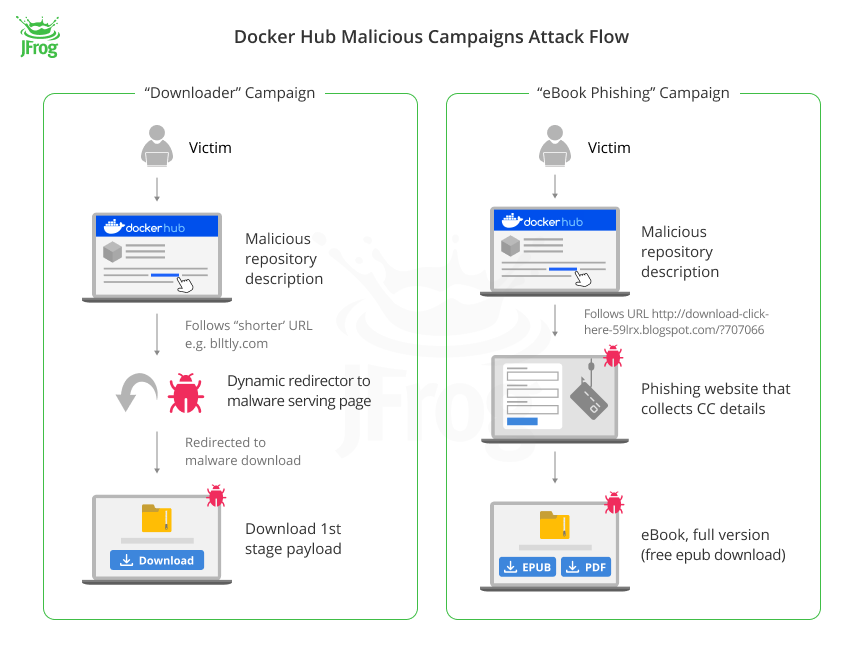

JFrog安全研究表明:Docker Hub遭受协同攻击,植入数百万恶意存储库

HiddenWasp 恶意软件针对特定的Linux设备所有者

HiddenWasp 恶意软件针对特定的Linux设备所有者

评论