云计算太大而不能消失,但又不会太大而不能倒下。我们需要创建一个几乎不可能被渗透的完全加密和经过身份验证的基础设施。

最近通过华硕实时更新功能对笔记本电脑用户进行的民族国家攻击清楚地表明,“云”不是一个安全的计算平台——它只是一种允许用户将计算任务从一个物理位置转移到另一个物理位置的经济模型以最小的工作量中断并且无需构建自己的数据中心的成本。然而,基础设施投资的这种减少伴随着安全方面的巨大成本。

私有企业数据中心现在与来自云提供商的额外计算能力相结合,创建了混合模型。这种做法从云提供商创建了大规模的多租户数据中心,许多客户端托管在一个数据中心中,各个客户端之间没有防火墙。这使得模型具有成本效益。它还使云提供商的所有客户端都容易受到攻击。

如果恶意软件从一个客户端泄露,那么所有客户端都可能成为该恶意软件的目标,因为它们之间不存在防火墙。这种威胁变得更糟,因为任何人都可以执行固件更新,而无需对更新潜在恶意固件或更新本身的人进行身份验证。

硬盘、RAID 控制器、LAN 控制器、GPU、BMC 和服务器中的主机处理器的固件更新是不安全的,除非通过弱用户名和密码组合。它们布满了漏洞和后门,很容易被攻破。因此,所有服务器都有可以被利用的巨大攻击面。编写良好的恶意软件可以很容易地持久化,以便在重置、重新启动或重新安装操作系统时仍然存在。

确实,受影响的系统可以脱机、重新刷机并重新投入使用,但情况会变得更糟。传统的攻击会留下某种痕迹,通过分析这些痕迹,我们通常可以找出发生了什么以及将来如何避免它们。正如 2019 年 2 月 26 日 EEWeb 专栏“ Cloudborne Punches Hole in Cloud Security ”中所报道的那样,Eclypsium 的安全分析师确定了使用英特尔的软件防护扩展 (SGX) 来隐藏只有攻击者才能看到的攻击的潜力。 传统的恶意软件扫描程序和当前的防火墙都无法检测到这种攻击。并且由于攻击是不可检测的,因此假设类似的攻击已经成功执行并非没有道理。

发现固件攻击的唯一方法是事后,一旦服务器停止服务并且所有固件都已与出厂默认设置以及此后任何已知良好的更新进行比较。目前,这几乎是不可能实现的,因为大多数固件都没有签名以保证其真实性。我们无法验证当前固件是否没有恶意软件并且是由制造商提供的。事实上,我们甚至不能保证从制造商网站下载的新版本固件没有恶意软件,因为它根本没有签名。华硕的违规行为表明,固件及其所有更新的真实性和完整性对于阻止犯罪者分发具有有效签名的恶意固件更新至关重要。

那么如何在云中检测和阻止恶意软件的传播呢?

为了过滤传入和传出的流量,我们必须从不基于易受攻击的遗留处理器架构的防火墙开始,而是基于硬件,因为已经证明基于软件的方法不能足够安全。这些防火墙必须支持签名和完全认证的固件安装和更新过程,并且它们绝不能向外界泄露私钥,即使程序员或用户犯了严重错误。此外,它们必须对 Meltdown、Spectre、Cloudborne 和任何其他硬件攻击无懈可击,它们必须能够学习正常的流量模式并能够防御攻击,同时防止恶意软件的入侵和渗出。

云提供商将需要安装具有新颖且真正安全的网络接口卡 (NIC) 的服务器,充当本地防火墙。同时,分支机构、公司、银行及其最终用户之间的所有宽带连接——以及所有其他通信,由于流经它们的流量的性质,需要安全——应该通过为每一端配备真正安全的防火墙来保护。

多租户公共云需要通过部署防火墙来隔离所有客户端,这些防火墙 (1) 不使用不安全的处理器,(2) 不使用行业标准的硬盘或 SSD,以及 (3) 不支持未经身份验证的固件更新与未签名的固件。这些防火墙必须部署在连接到互联网的每个入口和出口点的外围,并且——对于防火墙来说是新颖的——必须同时过滤两个方向的流量(双向、全双工)以检测恶意软件的渗漏。

云计算太大而不能消失,但又不会太大而不能倒下。但是,我们可以通过首先保护外围,然后是端点和网关(或聚合器)来实现任意两个端点之间的非常高级别的安全性。此外,需要硬件来确保通信安全以及对设备和用户进行身份验证。完全加密和经过身份验证的基础设施几乎不可能被渗透。在此基础上进行改进,使用强大的生物识别措施来阻止使用密码将使基础设施比现在更安全、更安全、甚至更方便。

-

云计算

+关注

关注

39文章

7741浏览量

137208 -

服务器

+关注

关注

12文章

9024浏览量

85189 -

软件

+关注

关注

69文章

4781浏览量

87165

发布评论请先 登录

相关推荐

永磁同步电机的安全性分析

在电气安装中通过负载箱实现最大效率和安全性

socket编程的安全性考虑

UWB模块的安全性评估

储能PCS的安全性分析

智能系统的安全性分析

云计算安全性如何保障

在跨境电商中,如何确保网络节点的安全性和合规性?

蓝牙模块的安全性与隐私保护

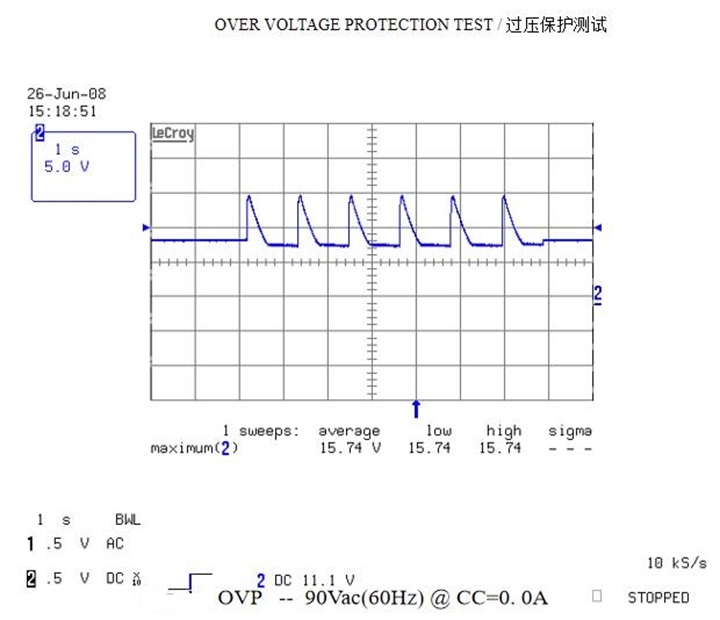

DC电源模块的安全性能评估与测试方法

云、安全性以及如何保护基础架构

云、安全性以及如何保护基础架构

评论