通过开源软件中未修补的漏洞对 Equifax 的黑客攻击暴露了开发人员在确保设备和网络安全方面每天都在努力解决的两个问题:管理冷漠和需要保持警惕,即使在产品交付之后,无论是硬件或软件。

然而,随着组织迅速迁移到关键业务线的分散云计算数据中心,并且物联网继续看到更多连接的设备,网络安全还面临其他问题。

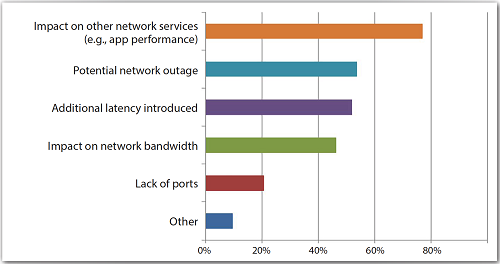

例如,根据 Barbara Filkins 为 Netscout 撰写的 SANS 调查,一些组织不愿意实施可用的主动安全功能,因为它们可能会影响性能 (68%) 和延迟,一些组织只是厌倦了误报,以及有些人担心网络停机(图 1)。毫不奇怪,大多数公司启用的在线安全功能不到 20%:只有 5% 的公司使用了 100% 的可用在线安全功能。

图 1:在未实施所有可用的主动安全功能的原因中,性能影响排名最高。图片来源:Sans Institute。

数据中心和相关设备的设计人员可以通过基于硬件的安全性来解决对提高安全性的需求与对延迟和性能的担忧之间的平衡需求。

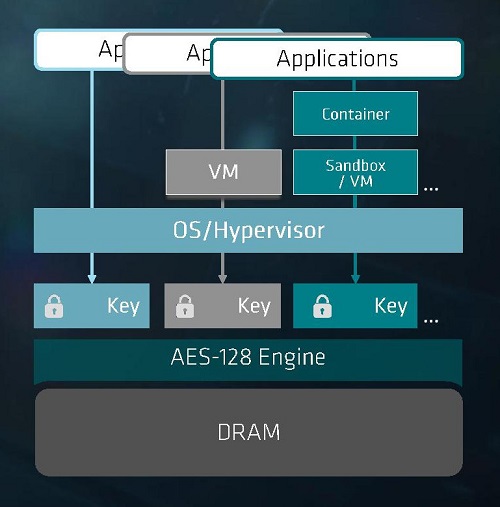

这是今年早些时候宣布的 AMD Epyc 7000 片上系统 (SoC) 的显着方面之一。除了多达 32 个 Zen x86 内核和 128 个 PCIe Gen 3 通道外,AMD 还添加了一个专用的 128 位 AES 加密引擎和基于 ARM Cortex-A5 的硬件信任根子系统(图 2)。

图 2:AMD 的 Epyc 7000 SoC 具有基于 ARM Cortex-A5 的硬件信任根,支持内存加密和安全加密虚拟化等功能。

安全处理器使用 ARM 的 TrustZone 对 CPU 进行分区,以运行敏感和非敏感应用程序和任务。它还确保安全启动并运行可信平台模块 (TPM) 及其自己的操作系统/管理程序。这并不排除使用一些客户可能需要的非车载 TPM。

除了加速加密、使系统更防篡改、降低功耗和延迟外,该架构还支持数据中心中特别使用的两个独特功能:安全内存加密 (SME) 和安全加密虚拟化 (SEV)。

SME 通过加密内存来防止物理攻击。SEV 允许对虚拟机 (VM) 或容器进行加密,以便应用程序可以安全运行。

端到端保护 IoT 网络 对于 Equifax,内嵌安全功能(例如 AMD Epyc 启用的功能)几乎没有用处,因为该漏洞是开源软件包 Apache Struts 的未修补版本。由于它不是零日漏洞,Equifax 可以通过遵守一个简单的规则来阻止攻击:定期更新软件,尤其是在安全补丁方面。

这听起来很简单,但却经常被忽视。在物联网的背景下,这也很难做到,因为可能有数以千计的设备覆盖广泛的地理区域。此外,很少有设备制造商确信自己可能成为攻击的目标,因此此类设备通常严重缺乏防御能力,将它们变成企业网络的后门入口。

认识到物联网安全问题的有害性质,整个公司如雨后春笋般涌现,以填补硬件和应用程序之间的安全漏洞。IoTium 就是这样一家公司,它在应用程序和网络层提供端到端的安全性,以及零接触管理。

目前专注于工业和智能建筑应用,一旦建立连接,IoTium 的 eNode OS 就会安装在远程站点的网关上,然后使用 IoTium Orchestrator 通过云远程管理所有服务和安全性。来自每个传感器的每个数据流都单独加密,只有授权的最终用户才能解密。

IoTium 方法的关键方面包括通过公钥加密消除每个设备或设施的用户名和密码、无需上门服务以及无需更改 IT 的企业代理和防火墙策略。

特别令人感兴趣的是,鉴于 Equifax 崩溃的性质以及更新许多 IoT 设备的难度,IoTium 的软件不断自我更新,并且所有设备都得到了充分的实时配置和管理。无需等待手动更新。每一项资产和每一个数据流都是完全安全的。此外,只需按一下按钮,即可在选定的设备或整个网络上部署新的应用程序和服务。

嵌入式物联网 的困境 对于许多嵌入式系统设计人员来说,安全的困难始于这样一个事实,即传统上,嵌入式系统足够安全,因为它们是独立的且未连接的。连接性和物联网的兴起提高了人们的意识,但仍然存在上市时间压力,而且开发团队通常需要大力推动管理,以确保设备或系统得到彻底保护。

也就是说,越来越多地使用无线 (OTA) 更新是有帮助的,但如果调试端口处于打开状态或内存未得到保护,设备就会成为网络的攻击面和后门。

需要采取的其他一些预防措施包括保护 EEPROM 中的密钥并在检测到篡改时将其擦除,或者更好的是,使用公钥加密对密钥进行加密。

在软件方面,Apache 发布了一些关于网络安全执行的提醒,每个人都应该牢记在心。除了定期更新外,它还会提醒用户任何复杂的软件都包含缺陷。“不要假设支持的软件产品完美无缺,尤其是在安全漏洞方面。”

此外,建立网络安全层:这只是一个好习惯。

安全是一场失败的战斗吗? 虽然这似乎是一项不可能完成的任务,但由于 AMD 的 Epyc 7000 所显示的硬件安全性的进步,以最小的吞吐量和功率损失为数据中心实现高水平的网络安全是可行的。然而,坚定的攻击者是顽强的,而且它是很大程度上是使网络足够安全,以便攻击者转移到下一个安全性较低的设备或系统。

审核编辑:郭婷

-

amd

+关注

关注

25文章

5466浏览量

134101 -

物联网

+关注

关注

2909文章

44578浏览量

372859 -

soc

+关注

关注

38文章

4163浏览量

218171

发布评论请先 登录

相关推荐

对称加密技术有哪些常见的安全漏洞?

物联网系统的安全漏洞分析

如何使用 IOTA 分析安全漏洞的连接尝试

漏洞扫描的主要功能是什么

从CVE-2024-6387 OpenSSH Server 漏洞谈谈企业安全运营与应急响应

使用正确的工具和实践避免安全漏洞

使用正确的工具和实践避免安全漏洞

评论