当今物联网环境中的一个持续挑战是网络管理员识别连接的设备及其全部功能所需的网络访问的能力。虽然知识渊博的管理员可以为每个物联网设备(或设备类别)创建特定的访问规则,但对于普通家庭或小型企业用户来说,这几乎是不可能的。物联网设备可以为其所有者提供重要的好处和功能,但对于普通家庭用户来说,这往往是以危险的不安全网络为代价的。

有一个名为制造商使用描述规范(MUD)的IETF草案文档旨在解决此问题。从文件草案的摘要中可以看出:

“MUD的目标是为终端设备提供一种手段,向网络发出信号,说明它们需要什么样的访问和网络功能才能正常运行。

让我们回顾一下在家庭网络中可能看到的基本 MUD 工作流程:

物联网设备加入网络并发出 MUD URL。

充当 MUD 管理器的家庭路由器转到指示的 URL 并获取 MUD 文件。

MUD 管理器处理 MUD 文件,并可以根据制造商在 MUD 文件中建议的访问来创建访问规则。

这太棒了!设备现在可以告诉家用路由器它是什么,以及在哪里可以找到有关它需要的网络访问的信息。这允许普通消费者使用物联网设备,同时保持更安全的网络。即使这些物联网设备以某种方式被不良行为者破坏,制造商维护的签名MUD文件也不会改变。这可以防止被利用的设备在Internet上建立任何实际上不必要的连接,因为访问规则将保持不变。虽然这并不能取代制造商在发现漏洞时更新固件的需要,但它应该有助于大大减轻任何影响,因为路由器将阻止原始MUD文件中不允许的任何通信。

如果设备“撒谎”会发生什么?请记住,整个过程从设备发出准确的 MUD URL 开始。草稿文档提供了三种发出 MUD URL 的方法,而不将潜在的 MUD 实现限制为仅这些方法:

DHCP 选项

X.509 扩展

有限责任公司扩展

在草稿中指定的用于发出 MUD URL 的三个选项中,X.509 扩展是最安全的。如果设备遭到入侵,则发出的 MUD URL 可能会针对 DHCP 选项或 LLDP 扩展进行更改。当 MUD URL 指向恶意 MUD 文件时,访问规则可能会被更改以允许恶意流量。如果设备使用的是 X.509 扩展名,则制造商在创建 IDevID 时将 MUD URL 添加到证书中,或者在创建 LDevID 时由供应链中的另一方添加到证书中。这意味着设备发出的 MUD URL 不应是可更改的,即使该设备被利用也是如此。IDID 或 LDEVID 的生成意味着物联网设备正在使用 IEEE 802.1AR 标准。

802.1AR 标准指定了一个以加密方式绑定到单个设备的唯一标识符,以及用于验证设备标识的机制。为了利用 802.1AR 标准,大多数设备使用受信任的平台模块 (TPM) 来存储加密密钥。对于 MUD URL,X.509 扩展将添加到 IDEVID 或 LDevID 的证书中,该证书由设备制造商存储在 TPM 上。这可确保在添加到网络后受到威胁的任何设备都不能更改 MUD URL(因为无法更改 IDevID)。这给许多物联网设备带来了一个问题,因为存在功率,空间或成本限制,使得添加TPM变得不可行。

以下是可信计算组中的设备标识符组合引擎 (DICE) 体系结构发挥作用的地方。DICE架构旨在增强具有资源限制的设备的安全性;没有 TPM 的 IoT 设备可以安全地存储使用 IEEE 802.1AR 标准所需的加密密钥。这将允许这些设备随后使用 MUD 标准中的 X.509 扩展来发出 MUD URL。

MUD标准可以帮助解决物联网生态系统的许多安全问题,但它需要最终确定文件草案。然后,物联网设备和路由器制造商都需要在其设备上添加对该标准的支持。尽管它不能解决物联网生态系统中的所有安全问题,但MUD可以通过帮助在家用路由器上创建易于使用和锁定的访问列表来帮助提高普通家庭的安全性。

审核编辑:郭婷

-

物联网

+关注

关注

2909文章

44717浏览量

374323 -

路由器

+关注

关注

22文章

3734浏览量

113951

发布评论请先 登录

相关推荐

蓝牙AES+RNG如何保障物联网信息安全

如何提高物联网设备的互联性

如何实现物联网安全

MQTT物联网平台是什么?MQTT物联网平台的功能

芯科科技助力“物联网设备安全规范1.0”发布

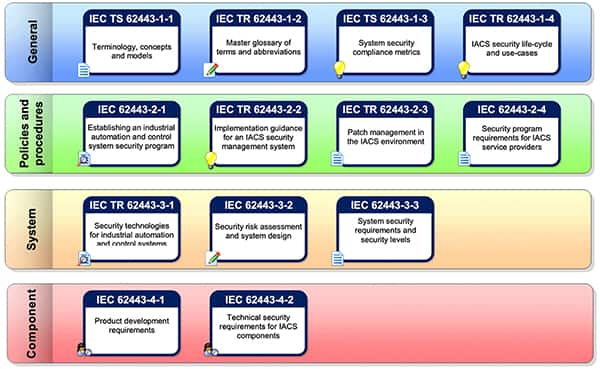

如何根据 ISA/IEC 安全标准确保工业物联网设计的安全

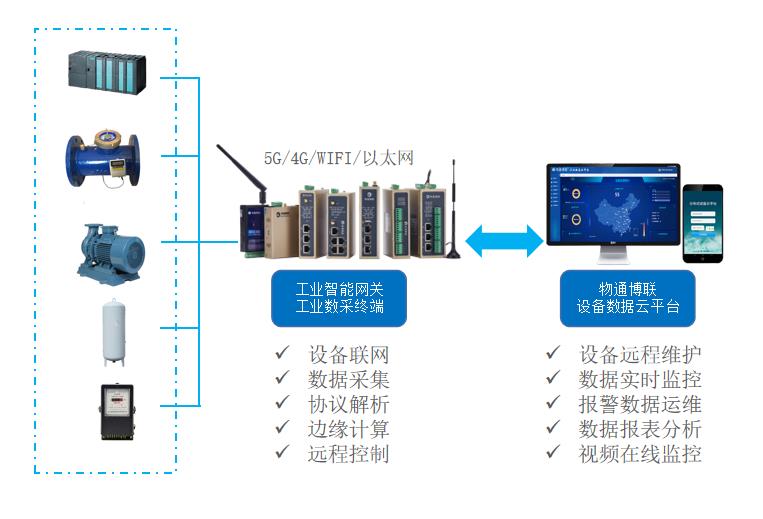

农村供水工程如何实现标准化物联网管理

使用MUD实现物联网设备安全标准化

使用MUD实现物联网设备安全标准化

评论