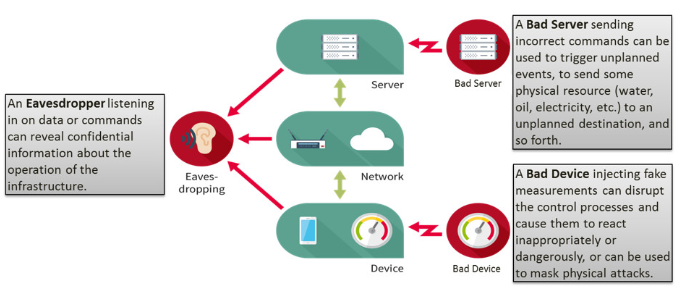

对于连接的设备,低保护的边缘节点(如传感器)为高价值目标和复杂攻击提供了入口点。想要为设计增加安全性的传感器设计人员需要知道如何保护它们,需要多少安全性,如何有效地实现安全性以及需要注意什么。如图 1 所示,连接系统中的每一层都是攻击的目标。

[图1|网络攻击可以针对系统的各个层。

为了提供对安全边界的强大隔离,TCG 开发了开放标准,用于解决设备、网络、移动、存储、云、物联网 (IoT) 应用程序等中的安全性问题,目前有 90 多个规范和/或指导文档用于建立信任。

信任连接事物(包括传感器)的能力始于信任的基础或根源。对于 TCG,基于硬件 (HW) 的信任根(称为受信任的平台模块或 TPM)为信任提供了基于标准的基础,与仅软件 (SW) 的方法相比,它提供了更多的保护,这些方法很容易受到损害。

基于硬件的信任根的两个基本方面包括 (1) 用于安全地测量、存储和报告平台完整性指标的可信启动,以及 (2) 用于验证本地和远程访问的强大证明。TPM 提供的受保护功能包括安全密钥生成和存储、随机数生成、加密基元和加密服务。

已对特定 TPM 实现进行了评估和认证(通用标准 EAL4+ 和 FIPS 140-2),以验证其安全功能。由于威胁不断演变,安全固件更新提供了使 TPM 安全设备为最新攻击做好准备的功能。

TPM 2.0 功能和优势

借助最新的 TPM 2.0,TCG 现在具有离散、集成、固件和软件甚至虚拟 TPM(按安全降序列出)的标准。这些变化解决了众多应用程序的成本、功能和安全性之间的不同权衡。

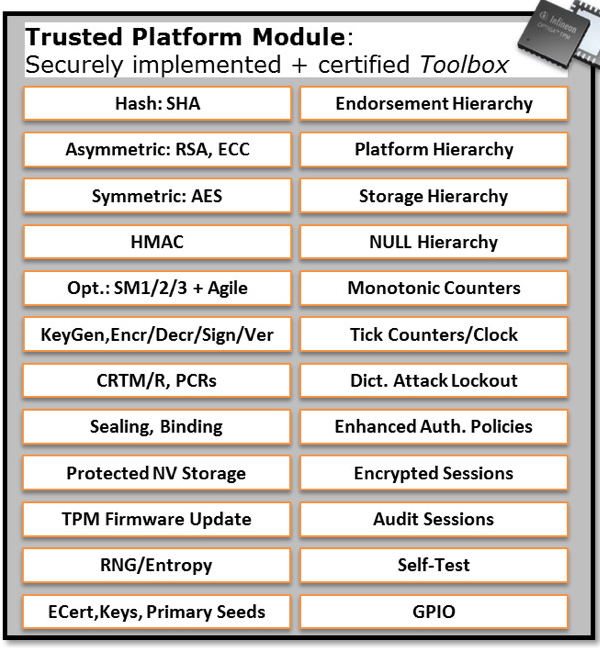

通用标准 EAL4+ 和 FIPS 140-2 认证安全模块 (TPM 2.0) 的功能和优势如图 2 所示。

[图2 |凭借其众多的安全功能,TPM 2.0 提供了多种宝贵的安全和商业优势。

通过对 TPM 2.0 进行独立评估和认证的安全性,其他安全优势包括对以下方面的高度抵抗力:

故障攻击

侧信道和半侵入性攻击

侵入性攻击(防篡改)

从工程风险缓解的角度来看,利用 TPM 函数可以减少在主应用程序控制器上实现这些功能的需要,并存在注入安全漏洞的相关风险。

完全标准化和预编程的功能模块提供的功能的商业优势包括:

经过功能性和安全性的合规性测试

15 年久经考验的成熟技术

与供应商无关的互操作性

婴儿床:高容量,经济高效

TPM 感知软件的高度重用,从而提高工程效率

与类似的软件加密功能相比,HW TPM 2.0 具有卓越的防篡改和抗攻击性,经过认证的安全性以及安全的制造和运输,为在当前和下一代网络传感器设计中实施 TPM 2.0 安全性增添了更多优势和理由。

审核编辑:郭婷

-

传感器

+关注

关注

2552文章

51247浏览量

754945 -

物联网

+关注

关注

2911文章

44781浏览量

374880

发布评论请先 登录

相关推荐

智能网联汽车网络安全开发解决方案

常见的网络硬件设备有哪些?国产网络安全主板提供稳定的硬件支持

IP风险画像如何维护网络安全

网络安全技术商CrowdStrike与英伟达合作

人工智能大模型在工业网络安全领域的应用

工业控制系统面临的网络安全威胁有哪些

专家解读 | NIST网络安全框架(2):核心功能

Palo Alto Networks与IBM携手,深化网络安全合作

揭秘!家用路由器如何保障你的网络安全

专家解读 | NIST网络安全框架(1):框架概览

企业网络安全的全方位解决方案

自主可控是增强网络安全的前提

工业发展不可忽视的安全问题——OT网络安全

用于网络安全的TPM

用于网络安全的TPM

评论