对于连接事物来说,互联网是一个非常危险的地方。那些安全性不足的人是黑客获得网络访问权限的主要目标。为了在物联网(IoT)和工业控制系统应用中实现更强的安全性,Mocana最近推出了Mocana TPM 2.0(TrustPoint物联网端点安全性),以提供最高水平的物联网设备保证。

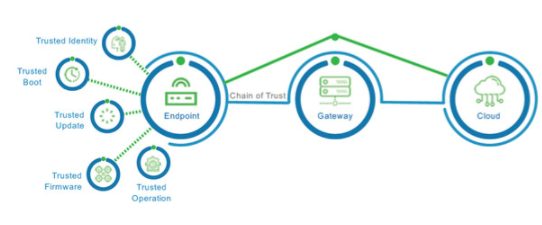

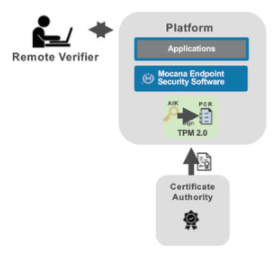

使用可信计算组(TCG)的可信平台模块(TPM)2.0标准,Mocana的客户可以保护物联网设备的存储、通信、应用程序、更新和容器。(请参阅图 1。通过支持 TPM 2.0,Mocana 获得了基于硬件的安全性的所有好处,该安全性于 2009 年被国际标准化组织 (ISO) 和国际电工委员会 (IEC) 标准化为 ISO/IEC 11889。

图 1.通过支持TPM 2.0,Mocana提供了一个物联网安全系统,可以保护设备和网关,同时减少攻击面。

TPM 是一个专用的微控制器,旨在通过集成的加密密钥来保护硬件。Mocana安全软件通过使用此加密技术来保护设备。Mocana 端点安全软件对 TPM 2.0 的支持的主要功能包括:

与 TPM 密钥集成的莫卡纳传输协议栈(传输层安全性 (TLS)、安全外壳 (SSH) 和互联网协议安全 (IPsec/IKE))

在本机(裸机)平台上运行的应用程序可以通过本地执行模式使用 TPM

在容器(例如 Docker、LXC)或虚拟机 (VM) 环境中运行的应用程序可以通过远程执行模式访问 TPM

支持认证可迁移密钥 (CMK) 功能以迁移 TPM 密钥

支持使用 TPM 引用进行平台证明

支持硬件、固件甚至虚拟 TPM(符合 TCG 标准)

凭借其对 TPM 2.0 TCG 规范的全面支持,Mocana 软件为应用程序开发人员提供了一组简单的应用程序编程接口 (API),以利用 TPM 功能构建受信任的解决方案。这种方法的多供应商支持英飞凌、意法半导体和新唐科技的TCG兼容TPM。此外,视窗上的应用程序可以利用与位锁定器共存的 TPM 2.0 功能。通过利用 TPM 2.0 中广泛的密钥生成和密钥操作,该软件支持存储和认可层次结构以及 RSA 和椭圆曲线加密 (ECC) 密钥。

具体安全示例

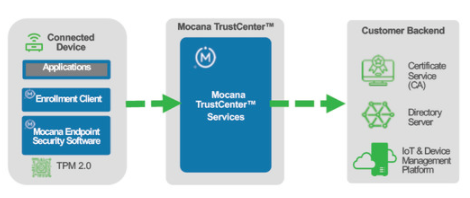

如图 2 所示,从基于硬件或固件的 TPM 信任根派生的受信任设备标识为数字身份验证提供了标识证明。此方法符合 NIST 800-63B AAL3(最高级别的身份验证保证),并支持 CMS 证书管理 (CMC) 和安全传输注册 (EST) 的机密拥有证明。它与 Mocana 信任中心服务集成,可基于多因素可信工件实现自动化安全设备注册。

图 2.安全性的系统方法从通过 TPM 2.0 进行标识校对开始。

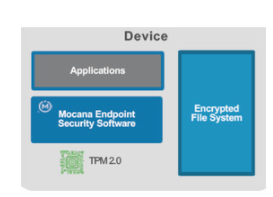

安全存储是通过使用 TPM 2.0 密钥包装加密密钥的加密文件或文件夹来保护数据来实现的。终结点软件提供使用 TPM 上的平台配置寄存器 (PCR) 将加密绑定到设备状态的功能。(请参阅图 3。

图 3.对于安全存储,TrustPoint 物联网安全性支持使用经过认证的 TPM 密钥对静态数据进行加密。

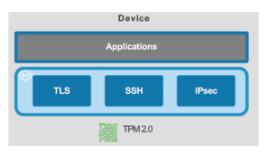

莫卡纳传输协议栈、TLS、SSH 和 IPsec/IKE 可与 TPM 2.0 集成,以实现安全密钥存储和受限访问。对于安全传输,图 4 显示了使用受 TPM 保护的关联私钥保护的加密技术的应用程序使用情况。借助此软件,支持 OpenSSL 的应用程序可以使用 TPM 2.0 集成的 OpenSSL 连接器无缝迁移到莫卡纳堆栈,以实现安全通信。

图 4.在联网设备中实施安全传输,以实现受限访问和安全通信。

对于远程证明,安全软件使远程服务(验证程序)能够确定另一个系统上目标平台完整性的信任级别。验证程序根据 TPM 使用证书颁发机构 (CA) 认证的密钥进行签名,信任本地证明是准确的。(请参阅图 5。感兴趣的测量扩展到 TPM 中的平台配置寄存器 (PCR)。使用受信任的 CA 颁发的证明标识密钥 (AIK) 凭据来证明 TPM 引用。对使用 TPM 密钥的支持还可确保在更新固件之前信任设备。

图 5.Mocana端点安全软件使用远程证明确保容器化应用程序的可信度。

安全的东西

通过支持TPM 2.0,Mocana的端到端网络安全系统提供开发,制造,运输和设备激活安全性以及安全更新和管理,以确保设备在物联网产品的整个生命周期内的可信度。这种安全级别符合网络安全标准,因为它目前是满足美国NIST AAL3要求的唯一解决方案。

审核编辑:郭婷

-

微控制器

+关注

关注

48文章

7564浏览量

151521 -

互联网

+关注

关注

54文章

11163浏览量

103398

发布评论请先 登录

相关推荐

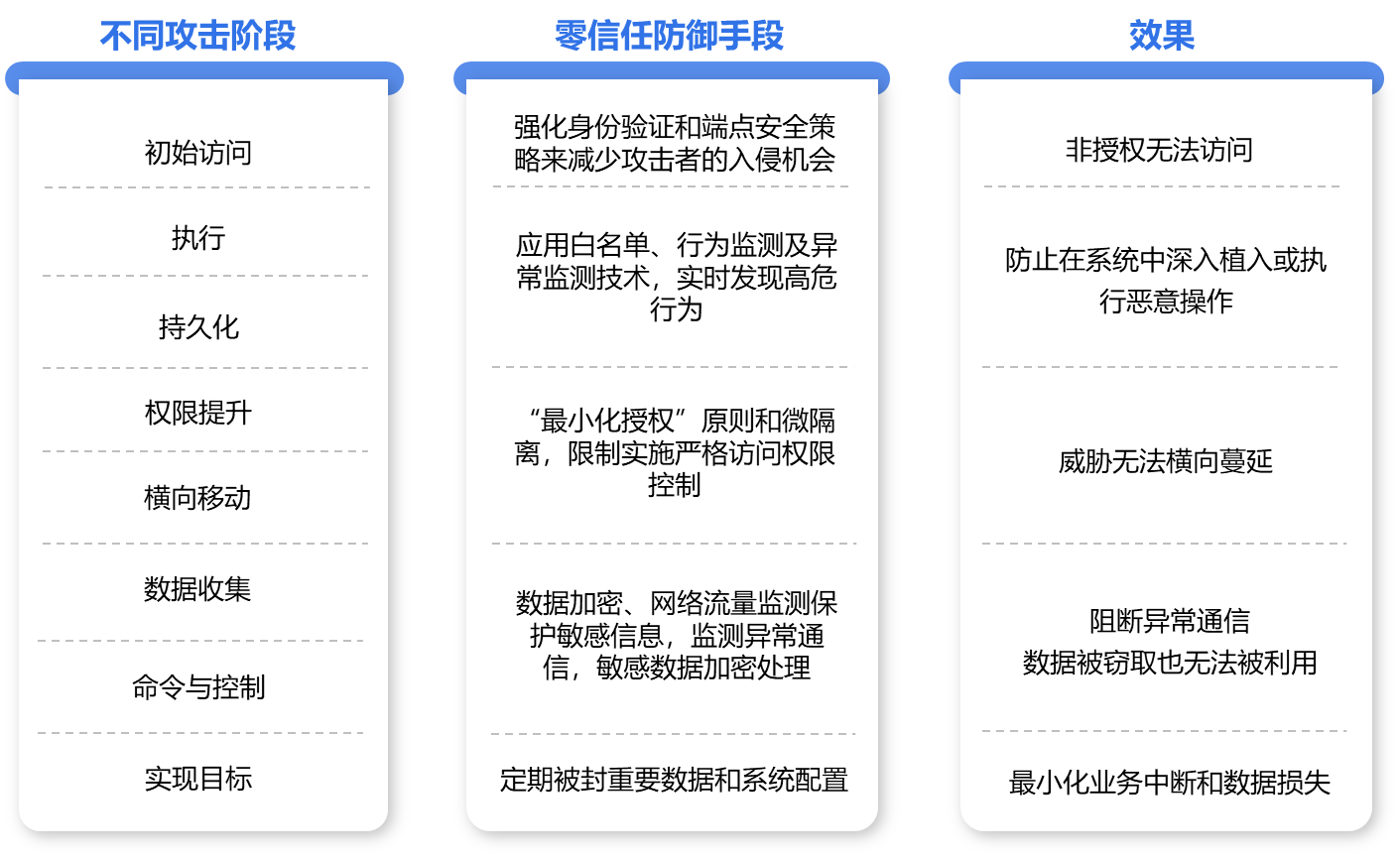

简单认识芯盾时代零信任业务安全平台

电流保护的保护范围受什么影响

SDV三大关键应用的安全考虑因素

Commvault分析正在改变网络威胁局势的六大趋势

浅谈PUF技术如何保护知识产权

如何保护SCADA免受网络攻击

以守为攻,零信任安全防护能力的新范式

什么是汽车抛负载 结构简单抛负载保护方案解析

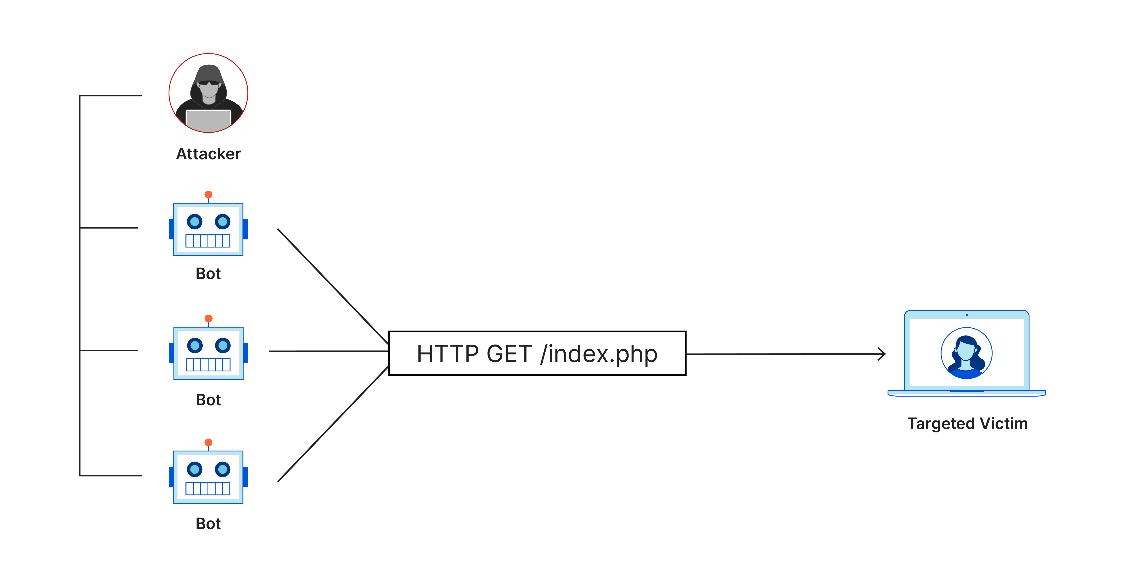

DDoS 攻击解析和保护商业应用程序的防护技术

使用受信任的解决方案保护攻击面

使用受信任的解决方案保护攻击面

评论