网络安全正成为一个关键问题,因为我们的生活越来越多地由数字设备和云服务器调解。物联网(IoT)部门认识到网络安全对我们的福祉及其增长的重要性,因此已开始制定安全标准,测试和认证策略来解决这个问题。世界各地的监管机构也在加紧努力,制定和颁布立法,要求物联网开发商和生态系统运营商对其实施的系统的影响负责,有时对安全故障处以严厉的惩罚。

对于开发物联网芯片、设备并使用它们创建物联网生态系统的公司来说,一个关键挑战是确保其大规模实施时的安全性。虽然包含少量设备的桌面演示可能表明物联网安全策略是有效的,但大规模实施该策略需要许多组织尚未获得的技能和工具。问题的核心是寻找一种方法来保护物联网芯片、设备和生态系统所需的唯一身份和加密密钥所涉及的复杂性。好消息是,硬件和软件解决方案正在兴起,使非安全专家的设计人员现在更容易将尖端的安全技术和策略应用于他们的物联网生态系统,并对其进行长期管理。

网络安全的根源:身份和信任

信任是网络安全战略的核心,身份是信任的核心。想想与一群陌生人的对话:在我们知道我们在和谁说话之前,我们不能相信我们的贡献不会被滥用,误解或歪曲。网络安全也是如此:要信任具有有价值信息的设备,您首先需要知道它是物联网生态系统的合法成员,而不是伪装成一个不受信任的设备,或者是滥用被盗身份的合法设备的克隆。

在物联网中建立信任的一种方法是为每个合法设备提供一个唯一的标识符,该标识符可用于验证其在目标生态系统中的合法性。标识符还可以作为生成加密密钥的密钥构建块,可用于证明身份,保护秘密信息的存储,确保通信的隐私,并提供登录物联网云服务所需的设施。反过来,这些功能有助于确保存储在物联网设备上并在物联网设备之间共享的数据的完整性,这对于避免涉及欺骗数据的恶意攻击至关重要。

重申一下,身份支持身份验证,从而建立信任,从而允许机密性(隐私),从而确保所存储或传输信息的完整性。那么,我们如何在物联网芯片、设备和生态系统中建立强大而安全的身份呢?

实现唯一标识符

有两种主要方法可以确保设备具有唯一标识。第一种是在片外系统中创建可证明的加密身份,然后找到一种安全的方式让设备能够访问它,这个过程通常被称为“密钥注入”。这种方法被广泛使用,但要求使用它的人信任密钥注入过程的安全性。如果钥匙注入是在内部完成的,这可能很简单,但如果必须在合同制造工厂或地球另一端的晶圆厂完成,则必要的信任可能更难建立和维持。

这些标识符通常被注入到保护它们的安全元素中,使用加密存储和硬件设计等功能,使物理和电气黑客攻击更加困难。作为其更广泛的安全基础架构的一部分,安全元件通常与其他专业功能(如加密加速器)一起集成到片上系统(SoC)中。安全元件也可作为独立器件提供,例如意法半导体的STSAFE-A110,它可以提供强大的身份验证功能,帮助建立安全的通信通道,保护数据,并帮助验证数字签名。

按键注入的一个缺点是其成本。它既需要硬件资源,如片上存储器或安全的板外存储,也需要高度专业化的服务,以极其严格的实施方式处理密钥注入。

喷码工艺

钥匙注入的挑战在于,这是一个复杂的过程,客户必须相信设备制造商可以在整个物理设施和ICT基础设施中以及长期内保持其每一步完全安全。如果在其生产线上进行注入的公司允许其服务器在几年后被黑客入侵,那么现在应用复杂的密钥注入策略来保护您的物联网生态系统设备是没有用的。维持这种纪律是昂贵的。

为了说明所涉及的复杂性,让我们看一下意法半导体为其STM32MP1系列安全微控制器开发的密钥注入工艺,其中包括保护关键操作(加密算法)的功能,并且可以在芯片的一次性可编程区域中存储关键数据(密钥)。

意法半导体表示,其安全秘密配置(SSP)策略和工具链使秘密数据能够安全地注入(即机密性、身份验证和完整性检查)到设备中,即使在合同制造站点等不受信任的环境中也是如此。

意法半导体SSP流程图

根据意法半导体应用笔记中的高层观点,SSP流程包括以下内容:

SSP 映像(已加密)可从 STM32 受信任的包创建者工具获得

使用 AES 密钥对硬件安全模块进行编程

使用STM32MP1签名工具对SSP安全固件进行签名

启动 SSP 流程

ROM 代码加载 SSP 安全固件

设备证书

STM32MP1 系列设备认证

提供与 SSP 映像串联的许可证(已加密)

检索 AES 解密密钥并解密机密

验证安全固件

从解密的机密对 OTP 进行编程

确切的细节不如它们说明安全连接到生产线上的设备并使用数据对其进行编程所涉及的复杂性的方式重要,这些数据的真实性,机密性和完整性一直保持到将其解压缩在设备的安全区域中。

Rambus还提供了一个安全的芯片配置平台,用于将秘密值注入硬件模块或SoC,但它适用于更广泛的设备。该公司表示,它是世界上最大的第三方定制芯片配置商,已经在多条生产线上运行,并拥有60多家客户。

该平台允许直接安装在模块或SoC生产线上的设备生成和跟踪安全证书,以最大限度地降低最终设备受到损害的风险。

Rambus 安全芯片配置平台使用安装在 SoC 生产线上的设备来注入密钥

Rambus认为,其服务在13个SoC合作伙伴的晶圆厂内运行,使启用嵌入式安全功能并将机密加载到生产线上的设备中的能力更容易获得。它说,这种编程服务只有大批量设备和已经开发了自己的钥匙注入基础设施的设备制造商才能真正使用。Rambus还认为,由于它与多个SoC供应商合作,因此它可以充当来自多个供应商的设备中包含的各种安全功能的通用接口。

物理不可克隆函数的价值

为设备提供唯一标识的第二种方法是在其中包含物理不可克隆功能 (PUF)。这使用户能够在无可争议的事实之上构建他们的物联网生态系统安全架构 - 其中的每个设备都可以由于其物理硬件的某些原因而被唯一识别。

PUF通常由可寻址的设备或电路元件阵列组成,其特性受到IC制造过程中随机变化的强烈影响。通过良好的设计,这意味着尽管资源丰富的黑客理论上可以逐层探测甚至复制SoC,但他们仍然无法复制其唯一身份,因为它源于制造过程的设备到设备可变性产生的特征。

目前有两种主要形式的PUF在使用。第一种通过读取SRAM单元阵列在打开时沉降到的逻辑状态来推导出唯一的恒等式。这种方法的挑战是确保电池在器件的整个生命周期内继续以相同的状态启动。这种方法也可能不能在未来的深亚微米制造工艺上很好地扩展。

第二种方法,如Crypto Quantique的QDID产品所使用的那样,比较由量子效应引起的通过两个器件绝缘势垒的泄漏电流,并根据哪个电流更大来设置二进制值。这种方法生成高度随机但稳健可重复的输出状态源。它还具有区域效率,使设计人员能够包含丰富的随机值源,这些随机值可以用作唯一标识符和多个新加密密钥的基础,这些值在器件的整个生命周期内都可用作基础。

一些示例安全设备

宏力士在其 ArmorFlash 产品中使用 PUF,这是一种独立的存储设备,可为 NOR、SLC NAND 或 e.MMC 闪存提供安全的身份、身份验证和加密链路。该产品还使用安全协议,确保它与主机之间的每个数据传输都是唯一的,即使重复读出其安全内存的相同位置也是如此。这可以防止攻击者收集有关设备读取特定数据位置的频率的信息。nVidia在2019年宣布,它将使用ArmorFlash来保护其自动驾驶平台中使用的数据的安全性,利用其加密功能,完整性检查以及创建安全通信通道和协议的能力。

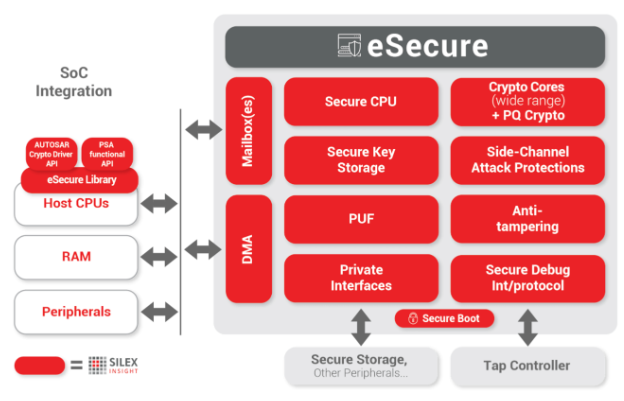

Silex Insight 提供的是用于 SoC 安全的单个模块,作为半导体 IP 模块提供,以整合到 SoC 中。

芯展的电子安全模块依赖于PUF

该块围绕PUF构建其安全性,并包括安全密钥存储,安全CPU和加密加速内核的选择。它还具有安全启动、通过专用接口访问安全存储、安全地处理无线软件更新以及启用安全调试等功能。

瑞萨电子提供32位微控制器、RX系列(专有CPU内核)和RA系列(ARM内核),其中包括瑞萨安全IP(RSIP)、用于保护数字身份和加密密钥的专有硬件。它还具有保护身份验证程序不被篡改的功能。瑞萨电子表示,其具有RSIP保护的RX / RA系列可用于构建具有信任根的系统,从而提供自我维持的安全性。

瑞萨电子还强调了RX/RA部件在有效的“数字生命周期管理”中可以发挥的作用,即在整个运行生命周期内维护物联网设备和生态系统的安全性。

瑞萨电子对物联网设备数字生命周期管理的看法

该图概述了数字生命周期管理的主要阶段:设计过程中的密钥生成:

在制造过程中安全上传密钥和固件

每个设备的密钥管理可防止伪造

在现场安全操作,防止窃听通信

现场安全固件更新

使设备部署更轻松的解决方案

报废管理

招生问题

瑞萨电子强调管理物联网设备的部署,这揭示了大规模部署物联网设备时的另一个关键问题:许多物联网设备开发人员将通过第三方物联网中心服务(如Microsoft Azure或亚马逊网络服务)运行其物联网生态系统。通过这些服务注册设备涉及一系列复杂的交换,以对每个设备进行身份验证,检查它是否未被篡改,创建证书,然后使用它们建立安全通信。

瑞萨电子、意法半导体、麦宏力士和Silex Insight选择了加密匡迪克的QuarkLink平台,帮助客户在没有专业加密知识的情况下,从芯片到云端配置、载入和管理设备。下图显示了使用 Silex Insight 的 eSecure IP 连接到物联网中心服务并由其管理的设备所涉及的过程。

QuarkLink 如何处理在 IoT 中心注册 IoT 设备的复杂过程

随着物联网的发展,保护物联网设备的重要性也在增加。实现这一目标的挑战是确保在任意位置运行并通过任意链路进行通信的任意设备仍然可以保持安全。

好消息是,半导体行业正在通过推出各种标准产品来应对这一挑战,这些产品包括安全功能,以及用于在SoC中包含安全功能的半导体IP模块。该行业还在开发各种策略,为设备配备支持这些安全功能所需的唯一标识符和加密密钥。

更好的消息是,工具和服务正在出现,可以帮助没有内部安全经验的开发人员使用尖端的安全技术保护和管理他们的物联网设备和生态系统。

审核编辑:郭婷

-

芯片

+关注

关注

458文章

51526浏览量

429491 -

服务器

+关注

关注

12文章

9410浏览量

86440 -

IOT

+关注

关注

187文章

4236浏览量

198388

发布评论请先 登录

相关推荐

T-Mobile启动卫星手机服务大规模测试

小米澄清年底大规模裁员传闻

芯讯通NB-IoT模组E7025 R3实现大规模部署

云平台在大规模设备管理和数据分析中的作用

大规模保护IoT设备

大规模保护IoT设备

评论