安全团队和软件开发人员很容易被典型大型企业使用的数百个应用程序中报告的无穷无尽的软件漏洞所淹没。但并非所有软件漏洞都是平等的,需要立即关注。

了解哪些因素在未得到补救时会带来明显且存在的安全风险,这对于保护软件供应链至关重要。这就是漏洞评分可以帮助确定缓解规划和管理的优先级的地方。

过滤安全漏洞的一种有效方法是使用通用漏洞评分系统 (CVSS)。如果只需要关注最关键的漏洞,则 CVSS 是有助于指导修复策略的指标。

CVSS 由一个基本分数组成,该分数包含执行攻击所需的易用性、复杂性、用户交互和特权级别。该分数还包括攻击的影响,这是衡量攻击如何损害CIA的指标 - 机密性,完整性和可用性。CVSS还包括一个时间分数,该分数表示漏洞的当前状态 - 是否存在漏洞利用以及补丁的状态。这是一个综合指标,考虑了许多因素。

CVSS 值的范围从 1 到 10,分数在 9-10 之间是临界值。关键漏洞是最容易利用的漏洞,不需要复杂的方法来触发,并且对受攻击的系统具有很高的影响和风险。换句话说,这些是您需要立即修复的漏洞。

CVSS 不仅是评估商用现货 (COTS) 应用程序的好方法,也是组织构建和销售的软件产品中使用的第三方和开源代码。

除了对漏洞进行评分外,CVSS 还按类型以及这些漏洞在被利用时的危险程度对漏洞进行分类,如下所示:

远程代码执行(RCE):允许外部数据(例如用户输入)成为可执行代码。这可能是由于替换目标文件系统上的可执行文件或导致堆栈溢出,从而将堆栈帧替换为任意数据。利用这些漏洞是非常危险的,因为它们使攻击者能够在受攻击的系统上运行任意代码。

特权提升:使攻击者能够根据目标操作系统提升进程、根或管理员特权。通常,这些漏洞允许攻击者在目标系统上执行几乎任何操作。

任意代码执行:与RCE类似,这些漏洞允许攻击者执行注入的代码(如格式错误的文件),以强制系统执行未经授权的操作。

任意文件读取:目标系统上的文件通常被隐藏并受到操作系统的良好保护。但是,这种类型的漏洞可能允许应用程序将文件系统暴露给攻击者。例如,可以通过此类攻击检索客户数据库的全部内容。

路径遍历:与任意文件读取漏洞类似,路径遍历允许攻击者从目标系统的其他部分读取文件。这通常是通过格式错误的输入来完成的,这些输入最终被用于受攻击的应用程序生成的文件名中。

修复软件供应链漏洞

以下步骤与 CVSS 结合使用,有助于降低软件供应链中漏洞的风险。

自满是敌人:确保供应链安全的最大问题是缺乏行动。组织需要将更高的优先级放在保护他们使用的COTS和内部开发的应用程序上。

保持可见性:创建并向供应商索取准确、详细的软件物料清单 (SBOM)。这是保护 IT 安全团队、客户和供应商的软件供应链的重要工件。

针对更新进行设计:现代软件开发的现实是,您无法假设您的软件将使用多长时间,以及您的依赖项或您自己的代码中存在哪些漏洞。因此,必须将包含开源、第三方和/或外包软件的软件和产品设计为可更新。当出现新的威胁或发现漏洞时,您的产品必须及时安全地进行更新。

安全软件交付:正如我们在最近的攻击中看到的那样,维护用于安装、修补和更新软件的通道的安全性对于保护应用程序免受损害至关重要。这包括验证有效负载是否合法的功能。

CVSS提供了一个很好的工具,可以消除软件供应链中构成最大风险并需要立即关注的安全漏洞。但是,如果无法了解组织中是否存在这些漏洞以及存在这些漏洞的位置,安全团队就会视而不见。这就是软件组成分析发挥作用的地方。通过创建 SBOM,组织可以识别包含 CVSS 漏洞的开源组件和库,并相应地确定其风险管理和补救活动的优先级。

审核编辑:郭婷

-

应用程序

+关注

关注

37文章

3248浏览量

57619

发布评论请先 登录

相关推荐

智能制造装备行业的供应链特点分析

活动回顾 艾体宝 开源软件供应链安全的最佳实践 线下研讨会圆满落幕!

数字孪生在供应链优化中的作用

连获殊荣!普罗格智慧仓储解决方案引领酒类供应链数字化革新

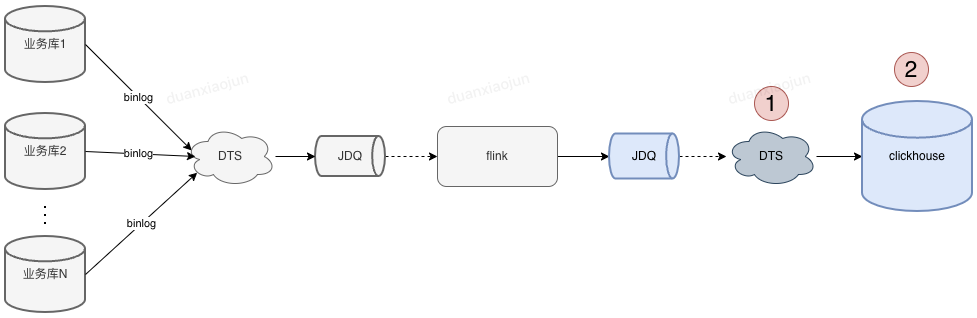

供应链场景使用ClickHouse最佳实践

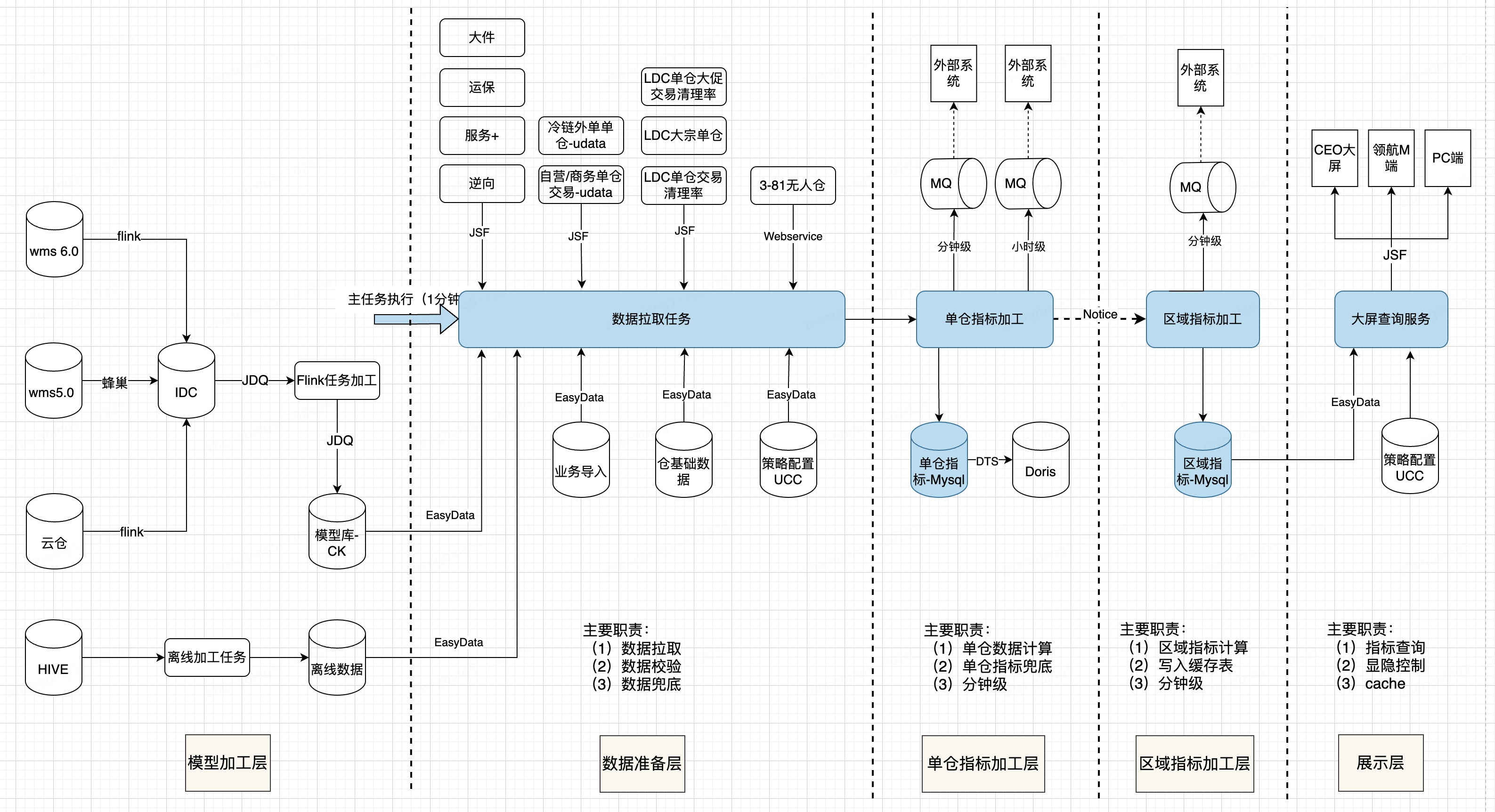

供应链大屏设计实践

生成式AI之下,软件供应链安全的升级更迫切

韩国承诺为电动汽车电池供应链提供71亿美元的援助计划

戴尔荣获Gartner供应链的最高荣誉“年度供应链突破奖”

掌控供应链,决胜市场:SCM供应链管理系统的战略意义

美国商务部调查供应链

工业交换机与供应链网络的融合,优化智能供应链管理

BYD新能源汽车核心供应链介绍

数字化时代的软件供应链管理新标杆 - 华为云制品仓 CodeArts Artifact

使用CVSS保护软件供应链

使用CVSS保护软件供应链

评论