根据 HIPAA 合规性指南,每个涵盖的实体都必须遵守 HIPAA 安全规则。AWS 服务经过认证,可确保符合 HIPAA 标准。

1996年健康保险流通与责任法案(HIPAA)是美国颁布的一项法律,旨在保护患者医疗记录和患者提供的健康相关信息(也称为PHI(个人健康信息))的隐私。HIPAA 合规性旨在通过定义电子记录传输中的标准来降低医疗保健的管理成本。HIPAA旨在帮助打击保险和医疗保健服务中的滥用,浪费和欺诈行为。在云中管理 HIPAA 合规性更具挑战性,但 AWS 提供了设计和实施高负载系统的服务,以使用 HIPAA 处理大量 ePHI。

签署 AWS 业务伙伴协议 (BAA)

根据 HIPAA 合规性指南,每个涵盖的实体都必须遵守 HIPAA 安全规则。AWS 服务经过认证,可确保符合 HIPAA 标准。AWS 与客户签署 BAA 协议,包括法律责任,并在物理基础设施发生任何违规行为时通知他们。

HIPAA 合规性责任在于“涵盖的实体”,而不是针对 AWS

AWS 负责破坏物理基础设施,这意味着应用程序级安全性是开发应用程序的涵盖实体的责任。AWS 在共同承担责任的情况下运营。AWS 负责某些安全性和合规性,以保护 AWS 上的基础设施,如计算、存储、数据库、网络、区域和可用区以及边缘站点。

AWS 客户负责他们用于创建解决方案的服务,例如平台、操作系统、应用程序、客户端-服务器端加密、IAM、网络流量保护、客户数据。

加密和保护电子应用

HIPAA 安全规则解决了 PHI 在云中的传输(传输中)和存储(静态)中的数据保护和加密问题。AWS 提供了一组功能和服务,可提供 PHI 的密钥管理和加密。

审核、备份和灾难恢复

审计和监控是必须在云架构中解决的技术保障措施。这意味着ePHI信息的任何存储,处理或传输都应记录在系统中,以跟踪数据的使用情况。该架构应包含有关 ePHI 上任何未经授权的访问和威胁的通知。

该解决方案必须具有应急计划,以便在发生灾难时保护 ePHI 信息,以避免丢失患者信息。它应该通过恢复过程计划收集,存储和使用的ePHI信息的备份,以便在丢失任何信息时恢复信息。

身份验证和授权

符合 HIPAA 标准的系统必须记录系统安全计划中的身份验证和授权机制,以及所有角色和职责,以及所有更改请求的配置控制过程、批准和过程。

以下是使用 AWS 进行架构时需要考虑的几点

IAM 服务,用于提供对特定服务的访问

启用 MFA 以访问 AWS 账户

授予最小权限

定期轮换凭据

架构策略

不应假定默认情况下所有符合 HIPAA 条件的 AWS 服务都受到保护,但它需要多个设置才能使解决方案 HIPAA 符合条件。以下是一些应用于 HIPAA 应用程序的策略

分离访问/处理受保护的PHI数据的基础设施,数据库和应用程序,这可以通过以下方式实现:

关闭所有公有访问,避免使用访问私有密钥,并将 IAM 与自定义角色和策略结合使用,并附加身份以访问服务

为存储服务启用加密

跟踪数据流并设置自动监控和警报

保持受保护工作流和常规工作流之间的界限。隔离网络,使用多可用区架构创建外部 VPC,该架构将子网分隔为不同的应用程序层,将私有子网与后端应用程序和数据库层分开

海帕设计示例

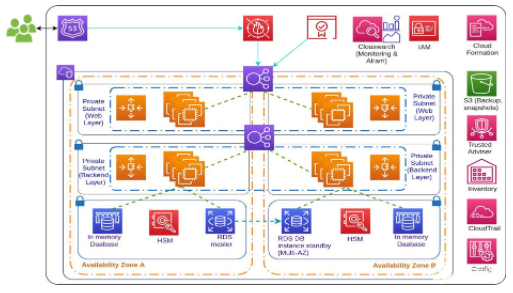

图: 希帕架构

上图是针对符合 HIPAA 条件的解决方案的 3 层医疗保健应用程序:

Route53使用内部负载均衡器连接到WAF(Web应用程序防火墙),通过避免使用此公共网络,使用ACM(私有安全机构)使用HTTPS加密REST中的数据

VPC(虚拟私有云)是在 Web、后端和数据库层的不同可用区中使用六个私有子网创建的

2 个内部 ELB(弹性负载均衡 - 1 个用于 Web,1 个用于后端),具有自动扩展组,用于处理和分配多个实例之间的流量,并指示在负载较高时启动新实例

MySQL 和弹性缓存在多个可用区中启动,具有 HSM(硬件安全模块)来加密数据

云监控配置为监控、设置警报和应用程序日志

云跟踪、配置和可信顾问用于审核 AWS 资源。IAM 用于限制对 AWS 资源和管理控制台的访问

清单用于获取 EC2 实例的可见性

使用 AWS 平台,任何组织都可以设计安全、强大、可靠且高效的 HIPAA 标准解决方案。它可以帮助验证现有解决方案,以识别系统中的风险、安全措施和漏洞,从而满足任何医疗保健解决方案的 HIPAA 合规性要求。

-

服务器

+关注

关注

12文章

9142浏览量

85383 -

AWS

+关注

关注

0文章

432浏览量

24361

发布评论请先 登录

相关推荐

使用AWS在云中构建HIPAA

使用AWS在云中构建HIPAA

评论