引 言

数字时代,数据成为国家基础性战略资源和重要生产要素,数据安全事关国家安全、经济发展、人民利益。2021年6月,十三届全国人大常委会第二十九次会议通过了《中华人民共和国数据安全法》,并于2021年9月1日起施行。《数据安全法》是数据安全领域的基础性法律,其坚持总体国家安全观,统筹发展与安全,以基本法的形式明确了我国数据安全治理体系的顶层设计和“四梁八柱”,以安全保发展。 数据安全,是指通过采取必要措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。数据安全的措施,应能够确保数据的可用性、完整性和保密性,涵盖数据全生命周期的安全防护。密码是实现数据安全的核心技术与基础支撑,要实现数据安全,绕不开密码的身份认证、加密功能,密码是数据安全的底线,也是最后一道防线。 密码是指采用特定变换的方法对信息等进行加密保护、安全认证的技术、产品和服务。相关密码技术及产品在护航数字经济发展的作用将更加突出。如密码技术中的身份鉴别、访问控制、数据加密、密文计算、数据脱敏等措施,可有效解决数据产生、传输、存储、处理、分析、使用等全生命周期安全问题。基于密码的数据标识、数字签名、数字内容和产权保护、区块链等技术可确保数据安全有序流动,同时为数据溯源、行为追踪、隐私保护提供有效支撑。

密码技术提供什么数据安全能力?

密码技术是保障数据安全最有效、最可靠、最经济的手段。密码提供的核心功能包括加密保护和安全认证。能够为数据安全提供机密性、真实性、完整性和不可否认性的保障能力。· 数据机密性:保证数据不被泄露给非授权的个人、计算机等实体;· 数据真实性:保证数据来源可靠,没有被伪造和篡改;· 数据完整性:保证数据没有受到非授权的篡改和破坏;· 不可否认性:保证已经发生的数据操作行为无法被否认。

密码技术由密码算法、密码协议和密钥管理等关键部分组成。· 密码算法:密码算法是密码的关键,算法的强度决定了密码破译的难度。算法是可公开的。· 密码协议:密码协议是密码应用遵循的交互规则,不安全的密码协议会导致系统存在通过“旁路”或“后门”窃取信息的风险。· 密钥管理:密钥管理是指对密钥的生成、分发、更新、撤销、销毁等活动进行管理的技术,一切秘密寓于密钥之中,密钥的保密是重中之重。

以密码为核心的数据安全框架

构建以密码为核心的数据安全体系,应从确保数据的机密性这一原点出发,建立密码服务平台。平台通过密码基础设施建设、第三方密码服务、密码监管运维和管理咨询等多种方式,向各行业用户提供密码与数据安全服务。

以密码为核心的数据安全服务,重点在于以数据为中心,围绕数据全生命周期的活动,创新密码技术和应用模式,实现对数据库、文件、网络流量、应用数据的针对性保护。在实现的过程中,根据数据保护的核心目标,选择合适的密码技术产品,既融合传统密码技术,如VPN设备,也充分利用新的密码技术,如同态加密算法、嵌入式加密模块等。

01、应用数据加密

应用加密的目标是实现对应用系统中敏感数据的全程保护。应用系统中的敏感数据存在:数据与应用流程耦合性高、动态分布和流转等特点,数据保护的核心需求是确保数据不被非授权的用户访问。通过对应用数据加密,可以最大限度的减少敏感数据的暴露面,降低数据泄露风险。

对应用数据的加密保护,首先要解决敏感数据的识别问题,通过分析应用系统使用的数据内容,根据数据泄露后对业务安全的危害程度,完成敏感数据的识别;同时,还要分析业务应用系统中数据流转的情况,重点识别数据通过API接口对外开放、通过存储接口进行持久化存储、通过页面进行公开展示等场景,对上述场景,应重点考虑加密技术的应用。 其次,要实现对数据加密密钥的有效管理。最安全的方式是做到一数一密,但这会极大增加密钥管理的规模和复杂度;次一级的方式是做到一用户一密,既确保用户间数据的加密隔离,也能够实现密钥管理的可靠性。密钥应安全存储在密钥管理设备和系统中,不应该在应用系统中长期或明文存储。同时,密钥应具备定期轮换机制,通过安全的密钥轮换协议,确保密钥使用的前后向安全。

02、存储加密

存储加密的目标是确保持久化存储系统或介质中数据的安全。根据数据存储对象的不同,一般分为数据库加密和文件加密。数据库加密与数据库管理系统(DBMS)相关,文件加密与文件系统(FileSystem)相关,有多种技术方案。· 数据库加密网关或组件:基于SQL协议或ODBC/JDBC组件实现,部署在应用系统和数据库管理系统之间,通过截取和重组应用系统的SQL语句,实现对敏感数据的加密存储。· 数据库透明加密:基于数据库管理系统提供的加密接口,在数据库组织库表文件时,完成对数据库内容的加密。· 文件透明加密:基于文件系统提供的加密接口,在文件系统生成磁盘数据前,完成对文件内容的加密。

03、传输加密

根据数据传输的场景不同,可选择网络层加密、传输层加密和信源加密等不同的技术,也可以组合两种及以上的技术。 网络层加密基于IPsec VPN技术,可实现点对点、点对多点的传输加密。特点在于可实现较高的网络数据加密处理能力,不足点在于一般无法实现端到端加密。比较适用于单位网络之间,数据中心与数据中心之间的加密。 传输层加密基于TLS、HTTPS技术,实现传输层数据加密,该技术基于数字证书,在通信双方间协商数据加密密钥,可实现端到端数据加密。该技术适用于客户端与服务器之间的数据传输加密。 信源加密是应用数据加密在传输场景中的应用,在数据传输和接收模块中,对待传输的数据进行加密和解密,无论使用何种传输协议,都可确保敏感数据不会在传输过程中泄露。

04、数据开放共享加密

数据的开放流通是发挥数据要素价值的重要环节。在数据开放流通过程中,数据所有者为确保自身所掌握的数据资源及相应权益,不希望失去对数据内容的控制,因此出现了“数据可用不可见”的新型开放模式。在数据可用不可见的模式中,基于密码模块,可构建可信执行环境(TEE)模型;基于混淆电路、秘密分享、同态加密、不经意传输等密码技术,可构建多方安全计算(MPC)模型;在各方不泄露输入数据的前提下完成多方协同分析、处理和结果发布。

总结

密码生来就用于保护数据,在信息化的早期,密码帮助人们实现了机密通信,在数据要素化的新时代,通过服务化、模块化等模式,将密码融入数据全生命周期活动的设备、网络、应用系统中,其必将在保护数据资产、发挥数据价值方面,发挥更大作用。

审核编辑:郭婷

-

数据库

+关注

关注

7文章

3793浏览量

64340

原文标题:卫视界 | 以密码为核心构建数据安全防护能力

文章出处:【微信号:Westone_Inc,微信公众号:卫士通Westone】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

伺服驱动器的安全防护措施

最有效的云服务器网络安全防护措施

越界智能监测摄像机:安全防护的新利器

工业交换机如何保证数据的访问安全

浅谈SOC片上系统LoRa-STM32WLE5数据安全防御机制

电气安全防护有哪些

数据库安全审计系统:筑牢数据安全防线 提高数据资产安全

华企盾DSC防泄密系统:多重安全防护,保障企业数据无忧

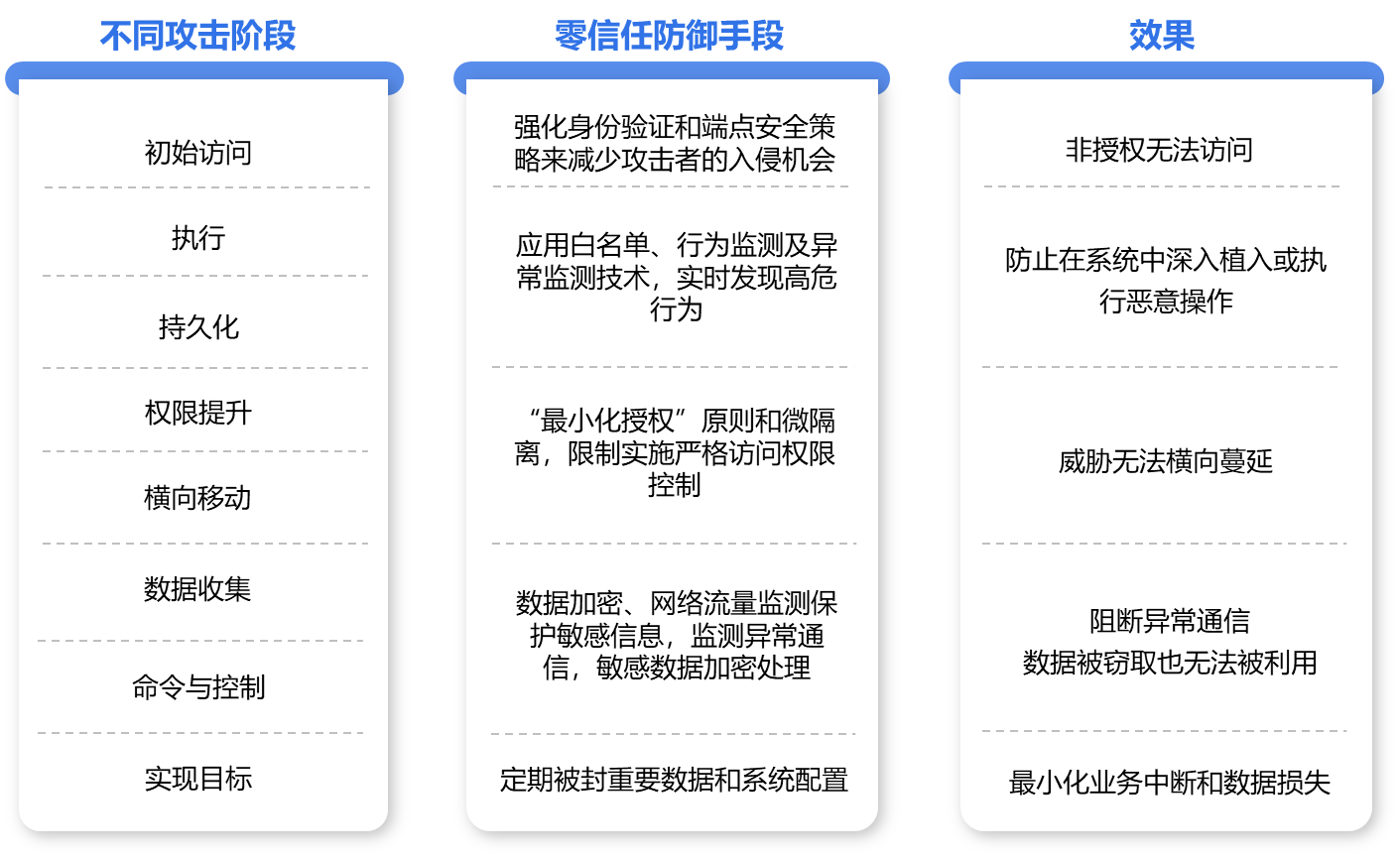

以守为攻,零信任安全防护能力的新范式

知语云全景监测技术:现代安全防护的全面解决方案

深度剖析数据安全框架报告

对无线MCU硬件加密以强化安全防护

方形锂电池和圆形锂电池在安全防护上的区别

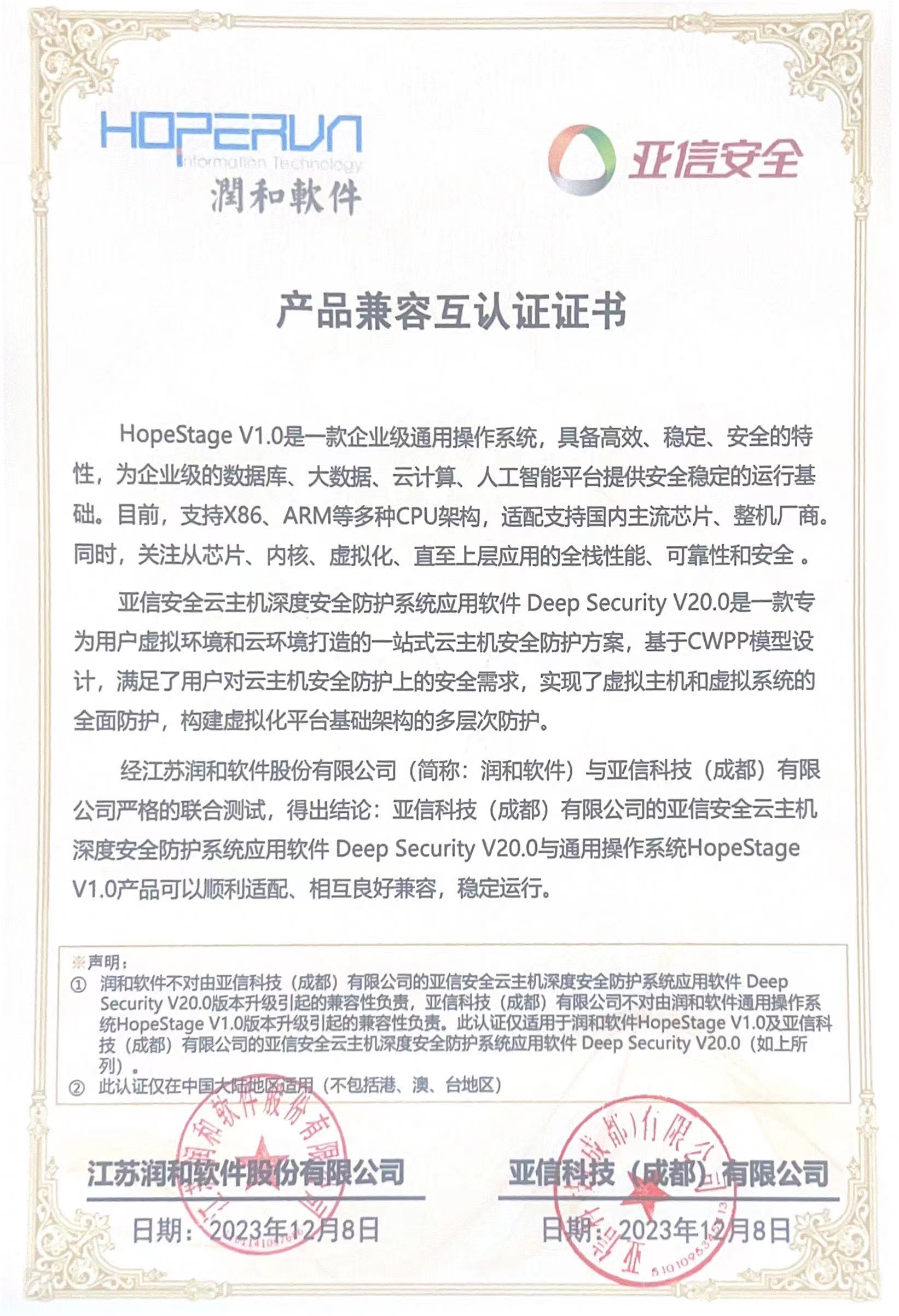

润和软件HopeStage与亚信安全云主机深度安全防护系统完成产品兼容性互认证

以密码为核心的数据安全框架构建数据安全防护能力

以密码为核心的数据安全框架构建数据安全防护能力

评论