对Wi-Fi WPA2安全协议(CVE-2017-13077至CVE-2017-13088)的KRACK(密钥重新安装攻击)攻击突出了主动维护和更新嵌入式系统的要求,尤其是部署在恶劣环境中的长寿命系统。

KRACK很有趣,因为它是一个成熟,广泛使用的安全协议中的一个缺陷。KRACK利用Wi-Fi设备使用WPA2建立加密通信的四向握手中的缺陷。幸运的是,有一个针对此漏洞的向后兼容修复程序;修补 Wi-Fi 链路的任一端都可以解决问题。

与其详细介绍KRACK,不如将其用作案例研究和课程计划,供那些负责管理连接和嵌入式系统的人员使用。

在所有系统中都会发现问题

首先,在所有系统中都会发现问题。提高计算能力允许加密算法和密钥长度受到攻击。我们已经在从弃用旧的DES加密标准到RSA密钥长度的演变到当前推荐的2048位或更长密钥的所有内容中看到了这一点。即使使用安全的算法,实现缺陷和新颖的攻击方法也可能造成漏洞。以OpenSSL代码中发现的各种弱点为例。通信协议可能存在弱点,这些弱点只有在使用多年后才能发现,例如影响数十亿台设备的Wi-Fi KRACK。

规划故障以及修正和更新

KRACK最大的教训是,您必须为故障做好计划,并有办法修复和更新系统。时期。没有例外。我的办公桌上放着一个Wi-Fi灯泡 - 它的成本不到20美元,有一个完整的Wi-Fi堆栈连接到网络。该设备容易受到KRACK攻击,并且永远不会更新 - 修复暴露的唯一方法是将其丢弃。(我应该注意,这个灯泡还有其他安全孔,这就是为什么它放在我的桌子上而不是拧入插座。虽然对于低成本的消费类设备来说有些合理,但丢弃工作设备是一种糟糕的方法,对于任何重要的系统来说都是完全不可接受的。相比之下,Wi-Fi路由器和接入点,手机,平板电脑和笔记本电脑的供应商已经迅速发布了KRACK的补丁。(您是否更新了所有Wi-Fi设备?

修补的一个重要部分是知道需要修补哪些系统。您需要一种方法来判断系统上安装了什么以及它是否易受攻击。系统扫描需要涵盖安装的软件、版本和配置。许多系统管理工具都提供此功能。即使是嵌入式系统也需要能够在部署后进行扫描和修复。

加密重要通信

是的,WPA2加密数据 - 但仅适用于Wi-Fi链接。需要完整的端到端加密,例如SSL/TLS(请使用TLS 1.1或1.2并防止会话降级到较低版本)或VPN[虚拟专用网络]提供的加密。在嵌入式系统上运行的应用程序应该负责自己的加密,而不是信任网络来加密自己。这意味着应用程序堆栈应使用标准支持的加密机制(如 SSL/TLS 或 VPN),并确保其配置正确,而不是应用程序需要直接在应用程序中包含加密。如果确实在应用程序中包含加密,请使用标准加密包和库。永远不要尝试构建自己的加密实现;那结局并不好。..

保持严格的访问控制

需要一种机制来检测、识别、授权和注册尝试连接到网络的所有设备。具有讽刺意味的是,访问控制是WPA2的主要部分,使用“Wi-Fi密码”作为共享密钥。WPA2实际上做得很好,并且在为KRACK打补丁后继续做得很好。其他工具可用于其他接口,从简单的蓝牙配对到使用服务器的安全启动或受信任启动的复杂证明。

利用通信漏洞需要访问权限。使用Wi-Fi KRACK,这意味着距离接入点只有几百英尺。这实际上是一件好事;KRACK不允许远程攻击,而是要求您在物理上靠近目标。

使用硬连线以太网连接

许多消息来源都建议将其作为修复KRACK的有效方法,尤其是对于台式机和笔记本电脑系统。这可以像桌面以太网交换机和一些跳线一样简单,直到您可以修补设备为止,或者它可以是有线建筑物,每个办公室和笔记本电脑扩展坞都有以太网。

在考虑系统设计时,请记住无线和有线设备之间的主要区别和优势。无线设备易于安装且成本低廉,易于移动,并且易于添加更多设备和连接。有线设备的安装成本通常更高,难以移动,可能难以添加更多设备(因为需要更多通信端口),并且通常更快、更可靠、更安全。有线接口需要直接物理访问才能进行通信,并且通常很少或没有电磁辐射。

通信是大多数嵌入式系统的关键部分。虽然KRACK是Wi-Fi WPA2特有的,但类似的问题适用于所有形式的无线接口 - 实际上适用于所有接口,有线或无线。实现通信的安全性和完整性是这些系统的设计、实施和生命周期管理的一部分。

审核编辑:郭婷

-

嵌入式

+关注

关注

5082文章

19126浏览量

305311 -

WIFI

+关注

关注

81文章

5297浏览量

203759

发布评论请先 登录

相关推荐

ESP8266 AT命令固件是否受KRACK影响?

ESP8266 SDK 2.1.0是否受到KRACK的影响?

简述使用波特五力模型的三个步骤

机器视觉系统五个模块介绍

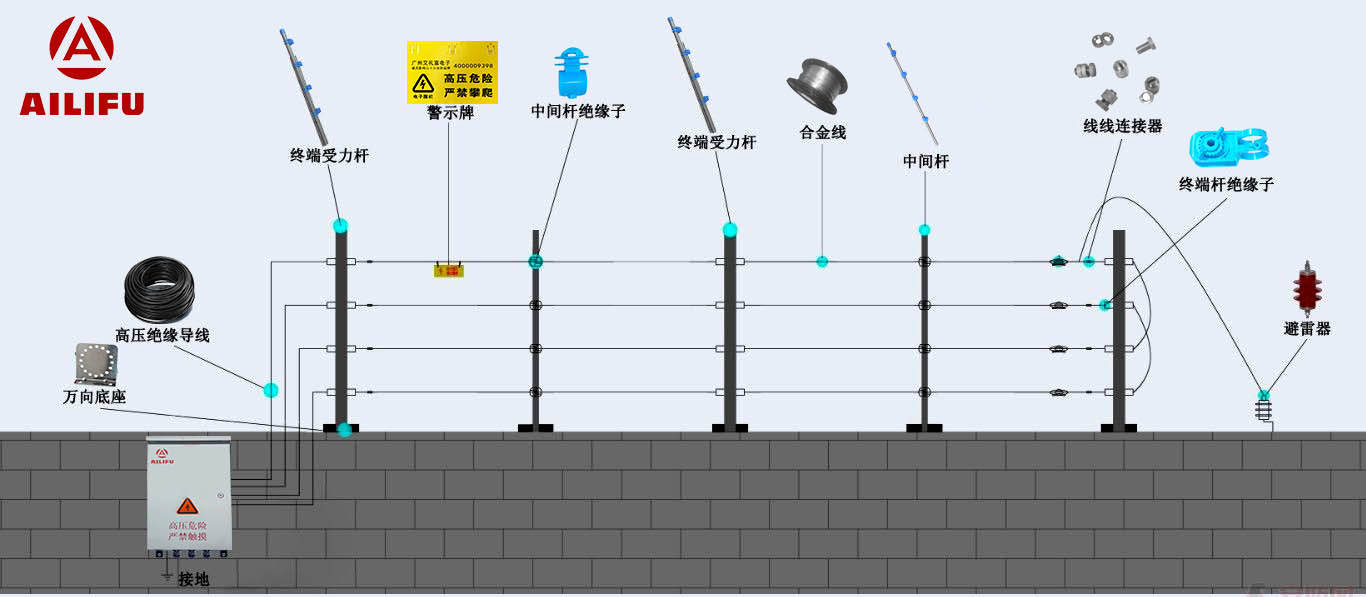

脉冲电子围栏探测器在周界防范的应用优势

气象灾害对输电线路的危害,微气象监测设备助力提前防范

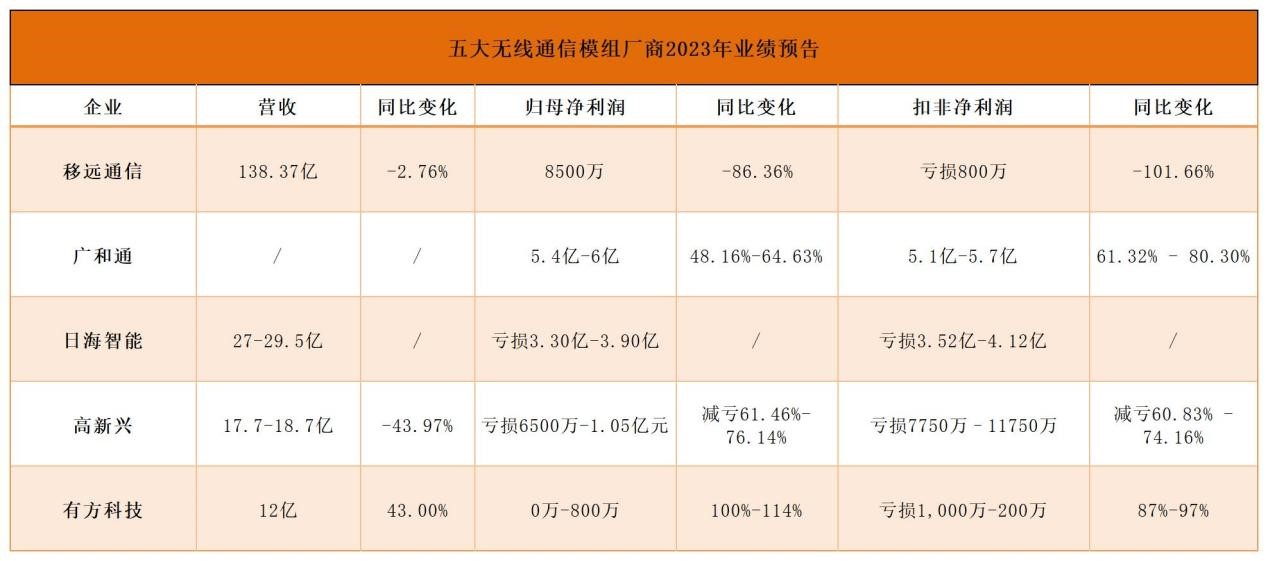

2023年五大无线通信模组厂商:整体亏损减少,车载市场表现强劲

防范无线KRACK的五个技巧

防范无线KRACK的五个技巧

评论