随着安全威胁的持续增长并破坏对执行关键操作的系统的信任,检测和防止重要系统组件更改的能力对于维护系统完整性至关重要。为了提前应对这些威胁,组织需要部署硬件信任根来监控和保护关键系统。信任的硬件根使用加密和数字签名技术来确保仅对系统组件进行合法更改。

利用这些安全功能始于供应链中强大的合作伙伴关系,以便在将假冒设备部署到客户之前对其进行监控和检测。在工厂,员工需要根据订购的设备验证硬件,根据制造商的数字指纹(技术人员的校验和)检查固件版本,并进行物理检查以查找任何可疑的更改。

客户受益于与制造商的合作,这些制造商不仅具有采取这些关键早期步骤的专业知识,而且还知道如何将硬件和软件的正确组合集成到利用最新安全功能的系统中。

坚固耐用的计算机硬件制造商 Crystal Group 已经建立了一个由值得信赖和尊重的合作伙伴组成的生态系统,从一开始就集成了硬件和软件安全的有效组合。他们首先默认将受信任的平台模块 (TPM 2.0) 集成到所有当前系统中,以确保利用硬件信任根所需的核心组件就位。TPM 提供物理专用的加密和密钥存储容器。

当前一代英特尔至强中央处理器 (CPU) 提供创建、监控和检查固件和操作系统是否存在任何不安全更改或更改的技术。其他安全功能(如安全启动)通过防止 rootkit 在系统启动之前更改系统来确保操作系统的完整性。英特尔的 CPU 为关键应用程序和虚拟机对内存和 CPU 的访问提供了额外的分离,以提供更好的保护,同时还防止攻击者在系统中站稳脚跟。

另一层网络防御来自公司与希捷的合作,提供 MIL-STD-810F,经认证的 SAS 固态硬盘,用于战术边缘。借助 TCG 企业加密支持,这些驱动器可实现全磁盘加密和即时安全擦除功能,以拒绝未经授权的人员访问系统中包含的数据。

随着技术的发展,客户对兼容的硬件和软件安全功能的期望正呈指数级增长。从一开始就集成这种兼容性可以实现更高的可靠性和数据保护,因此坚固耐用的硬件可以自我监控风险,并在发生威胁和完整性损失时提醒操作员,即使部署在远程环境中也是如此。

审核编辑:郭婷

-

处理器

+关注

关注

68文章

19156浏览量

229068 -

计算机

+关注

关注

19文章

7413浏览量

87694 -

操作系统

+关注

关注

37文章

6734浏览量

123184

发布评论请先 登录

相关推荐

简单认识芯盾时代零信任业务安全平台

芯盾时代入选《现代企业零信任网络建设应用指南》

Akamai将生成式AI嵌入零信任安全解决方案

芯盾时代中标国网安徽电力 零信任业务安全平台助力新型电力系统安全

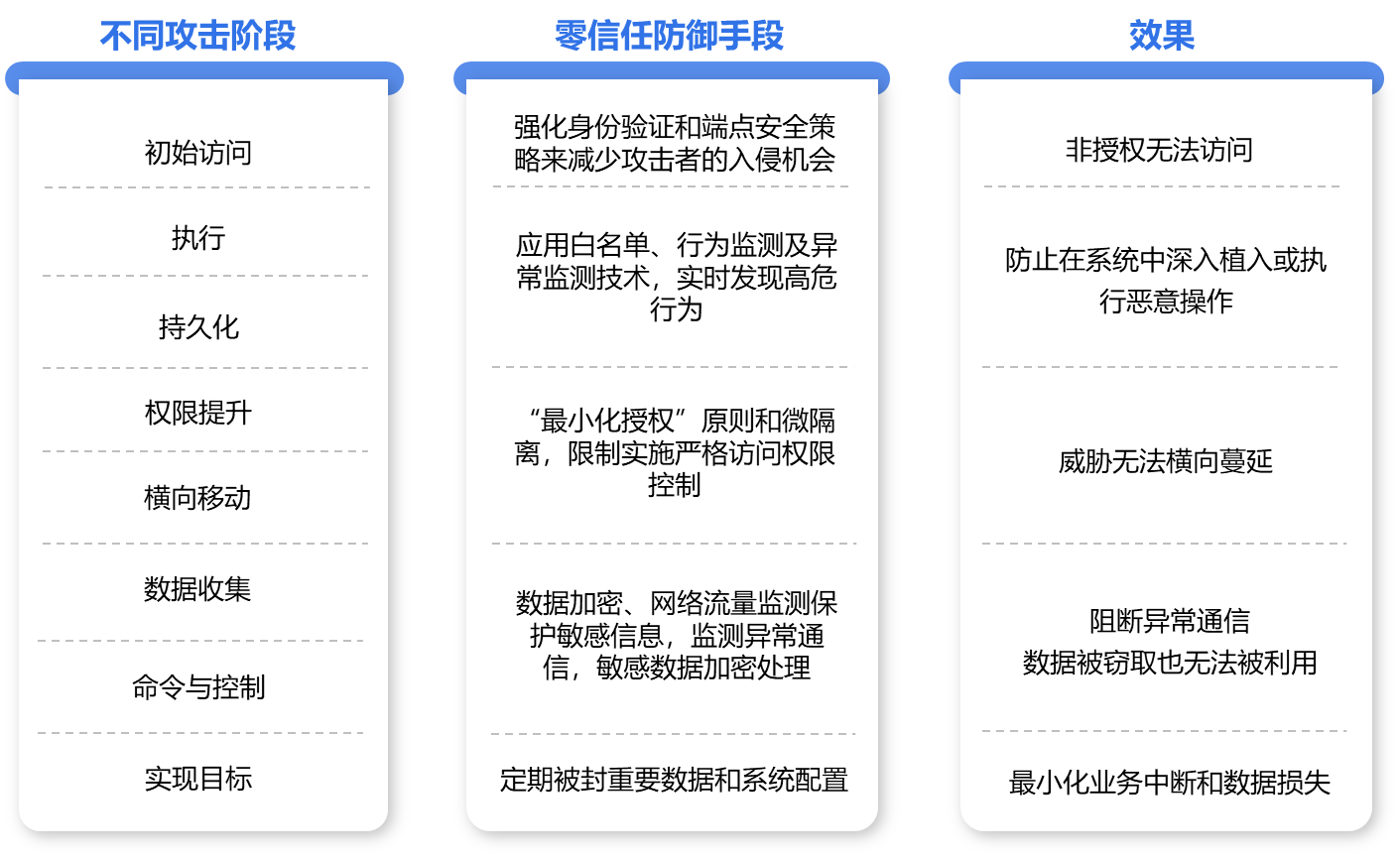

以守为攻,零信任安全防护能力的新范式

芯盾时代参与的国家标准《网络安全技术 零信任参考体系架构》发布

Microchip推出搭载硬件安全模块的PIC32CK 32位单片机

Microchip推出搭载硬件安全模块的PIC32CK 32位单片机, 轻松实现嵌入式安全功能

芯盾时代中标中国联通某省分公司 以零信任赋能远程访问安全

什么是零信任?零信任的应用场景和部署模式

芯盾时代中标正川股份 零信任替换VPN更安全更便捷

TC233/TC234系列中的HSM硬件支持哪些加密算法?

如何用CPFlex解决汽车ECU开发问题

扩大硬件安全信任

扩大硬件安全信任

评论