虽然迁移到IPv6提供了更高的安全级别,但如果技术落入坏人之手,逆向工程也是一种威胁。但是,预防措施可以防止敌人解开隐藏在固件、软件或硬件中的国家机密。

世界各地的武装部队继续关注他们的安全,因为他们越来越依赖在关键的战争领域使用高科技。网络支持的战场和全球信息网格(GIG)引入了对更加警惕的网络安全的需求。这反过来又促使人们转向IPv6,所有实现都需要支持身份验证标头(AH)和封装安全有效负载(ESP)。然而,这只是拼图的一部分。如果技术无意中落入坏人之手,从便携式无线电到装甲车或战斗机,任何部署在前线的高科技设备都会带来风险。技术可以进行逆向工程以发现其操作或复制它。此外,解开其固件和软件代码以揭示其算法和性能数据也可能暴露潜在的危害信息,例如具有更广泛意义的订单、代码和密钥。

保护关键技术现在被认为是新设备整个系统设计和采购过程中的一个基本要素。关键程序信息(CPI)的识别,无论是基于数据还是基于技术,都始于系统级别。然后,它被分解为应用软件、操作系统、固件、通信、子系统、机箱、模块、部署、操作和维护,直至最低级别。新计划必须确定 CPI 并制定全面的保护计划,以减轻如果对其进行逆向工程或披露其性能或操作细节可能损害其技术优势的各个方面。

分层方法是最好的

典型的良好做法意味着采用分层方法来提供保护。在嵌入式系统的上下文中,这将从具有卷保护的机箱或机箱级别开始。体积保护旨在防止物理入侵,或者如果无法预防,则检测入侵必须触发不可逆的指示。设备通常会在以后恢复或归还,因此了解入侵深度至关重要。这种检测形式的最简单示例是保修封条,以指示外壳已打开。然而,这显然还不够,必须采取进一步的积极和被动措施,以获得更大的保证。还必须考虑外部 I/O 连接,例如调试端口、网络连接或特殊到 Type I/O。这些可能会揭示关键性能参数或通过潜在易受攻击的信息提供访问。

为了保护FPGA或非易失性存储器内容,可能需要额外的硬件保护阶段。通常,在维护或维修的运输途中或在紧急情况下,电子组件的非易失性存储器将被擦除。许多COTS供应商已将这一基本功能纳入其为军事应用提供的产品中。然而,对于FPGA或其他类型的可编程器件,擦除并不总是可行的。因此,可能需要考虑其他技术,例如加密或混淆内容。同样,软件和固件需要通过 I/O、通信和应用层从最低级别的代码存储、检索和执行中得到保护。

军队中的自定义与 COTS

军方保护其关键技术领先地位的传统方法是采用定制的硬件和软件设计。每个项目都有其特定的安全要求;因此,现成的嵌入式计算设备被认为不太可能完全整合。但是,随着技术在战场上得到更广泛的传播,甚至包括卡车车队或单个士兵的手持设备,这种纯粹定制方法的成本正在上升。通过对问题的更深入理解,以及与最终用户和集成商的对话,COTS 供应商能够弥合完全定制和现成产品之间的成本/能力差距。当 COTS 供应商在其产品中引入关键保护功能以满足许多关键计划要求时,这一差距就会缩小。主动边界防御、安全计算环境以及基于标准的、经 NIST 批准的加密引擎等功能是 Curtiss-Wright 控制嵌入式计算 (CWCEC) 等 COTS 供应商如何满足这些安全需求的示例。

在系统工程和开发的早期加入安全功能将降低部署后实施和最终改造的总体成本。在更高的层次上,这些要求的要求和解决方案将因项目而异。然而,对于嵌入式计算硬件,可以采用更通用的方法,提供一套全面的安全使能技术,可以智能地用于创建更安全的环境来支持那些非常具体的外层。

审核编辑:郭婷

-

嵌入式

+关注

关注

5086文章

19142浏览量

306035 -

代码

+关注

关注

30文章

4798浏览量

68725

发布评论请先 登录

相关推荐

云计算安全性如何保障

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+全文学习心得

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+第7-8章学习心得

【「嵌入式Hypervisor:架构、原理与应用」阅读体验】+第三四章阅读报告

嵌入式系统的未来趋势有哪些?

FPGA赋能嵌入式设备,筑牢安全防线

嵌入式系统中工业4.0网络安全

如何提升嵌入式编程能力?

嵌入式软件工程师如何提升自己?

嵌入式会越来越卷吗?

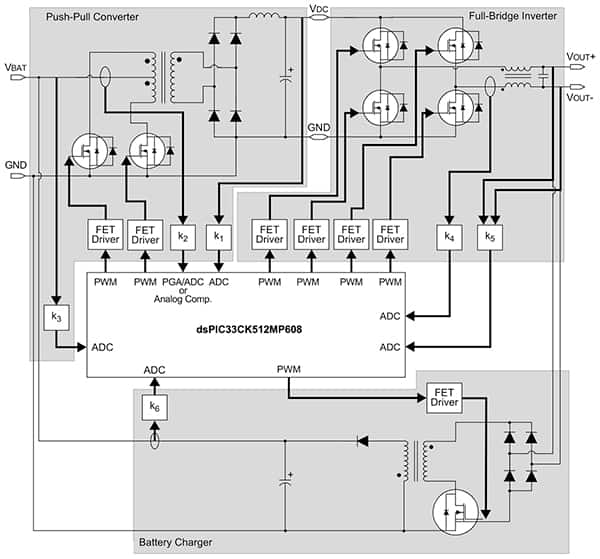

如何使用 DSC 和 MCU 确保嵌入式系统安全

COTS提升嵌入式计算安全性

COTS提升嵌入式计算安全性

评论