作者:Miron Abramovici,Peter L. Levin

随着复杂的集成电路在消费、工业和军事电子产品的几乎所有方面及其周围运行,这些设备的安全制造已成为一个至关重要的问题。出于经济原因,几乎所有的IC都是由外国代工厂制造的,包括由各种第三方技术提供商提供的知识产权(IP)内核。IC开发通常外包给设计和测试服务供应商,他们使用来自许多不同供应商的自动化工具。

从设计到制造的这一常见过程为不法行为者提供了大量机会来插入特洛伊木马逻辑,实际上是旨在破坏 IC 关键任务功能的硬件黑客攻击。到目前为止,还没有可靠的方法来保证对这种流氓硅攻击的部署前检测。这个问题对国家安全的影响具有惊人的意义:特洛伊木马可以对基本的民用基础设施(电网、通信和银行网络)造成严重破坏,破坏关键任务,禁用武器系统,或提供对其他高度安全的系统的后门访问。然而,新的可重新配置的晶圆厂后验证IP仪器旨在解决特洛伊木马问题。

特洛伊木马攻击和可能的防御

特洛伊木马攻击可以通过多种方式发生。例如,特洛伊木马可能入作为 RTL 模型提供的 IP 核中。此类特洛伊木马可以设计为通过定时炸弹机制(例如,“在系统重置一个月后禁用内核”)或通过诱杀机制(例如,“在处理了 1000 亿个数据包后将内核设置为测试模式”Äù)在现场部署的 IC 中激活。诸如此类的入侵可确保在硅前验证(使用仿真或仿真)甚至传统硅验证期间不会激活特洛伊木马。形式验证方法无法处理当今SoC设计的全部功能范围。如果该木马在仿真或仿真期间从未激活,则可以通过在硅前验证期间分析功能覆盖率低的区域来识别它。但通常情况下,复杂的IC被送去流片,许多区域的功能覆盖仍然不完整,因为在实践中无法实现完全覆盖。

在硅后测试中,大多数提出的特洛伊木马检测技术分析IC的不同物理特性(如功耗、时序变化和布局结构),以获得完美且完全可信的参考。但是,在设备的 RTL 模型中存在特洛伊木马排除了拥有如此完美的“Äúgolden 模型”Äù;这使作为大多数检测方法基石的基本假设无效。即使黄金模型确实存在,这样的模型也只涵盖功能逻辑。在设计中插入基础结构逻辑以实现可测试性、可靠性、可制造性等,为隐藏特洛伊木马提供了许多额外的机会。

考虑一个两阶段攻击,首先使用备用门在布局模型中插入特洛伊木马,而不与功能逻辑有任何连接,然后进行聚焦离子束 (FIB) 攻击,将特洛伊木马连接到功能逻辑。在FIB攻击发生之前,此类木马是不可见的。破坏性逆向工程技术不适用,因为FIB攻击仅针对制造IC的一个子集。今天,我们没有任何可扩展的非破坏性技术能够检测FIB攻击引入的修改。但是,即使我们有这样的技术,在大量IC上有效地使用它也是极其困难的。

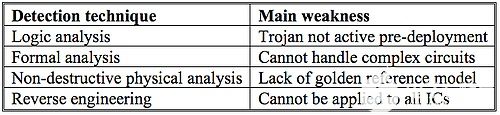

表 1 总结了对不同类型的部署前特洛伊木马检测技术的分析。不可避免的结论是,经典的检测方法无法保证现场部署的IC没有木马。(这并不意味着我们不应该使用部署前检测技术。它们是必要的,但还不够。

表1

(单击图形可缩放 1.4 倍)

显然,当今复杂的IC设计需要深度嵌入式基础设施逻辑,以便在正常运行期间实施部署后安全检查。然而,全面检查整个IC的安全性所需的嵌入式逻辑量可能非常昂贵。此外,安全性要求检查逻辑对攻击者和在相关设备上运行的任何嵌入式软件不可见。到目前为止,没有任何有效的解决方案能够满足这些要求。

一种检测 SoC 中木马攻击的新方法

检测 SoC 中特洛伊木马的新方法涉及在功能设计中添加可重新配置的启用安全设计 (DEFENSE) 逻辑,以实现实时安全监视器。此基础架构逻辑由嵌入式、软件可配置的硅“Äúinstruments”组成,可以实施一系列安全检查,以监控 IC‘Äôs 操作是否存在意外或非法行为。可重新配置性允许在共享 IP 仪器硬件上实施大量和多样化的检查。由于可重新配置,其功能对于分析电路的逆向工程工作是不可见的。此外,与类似FPGA的硬宏不同,软可重构逻辑无法与功能性ASIC逻辑区分开来。

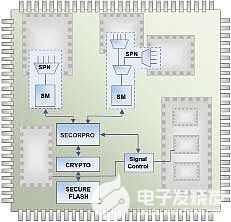

可重新配置的 IP 仪器可以在设计的任何阶段(RTL、网表、布局和芯片)插入,不依赖于黄金参考模型,并且独立于应用和技术。在此实现中,’Äúservice‘Äù 逻辑与 ’Äúmission‘Äù 逻辑无法区分。’ÄúService‘逻辑对应用程序和系统软件也是不可见的,因此可以免受基于软件的攻击。图 1 显示了插入了基础设施逻辑的 SoC 架构。插入在 RTL 完成,设计人员选择要监控的重要信号。然后通过标准芯片设计流程处理检测的 RTL 模型。

图1

信号探测网络 (SPN) 配置为选择受监控信号的子集并将其传输到安全监视器 (SM)。SPN 是一种分布式流水线 MUX 网络,旨在支持多个时钟域。SM 是一个可编程事务引擎,用于实现 FSM,以检查当前带到其输入端进行分析的信号的用户指定行为属性。安全和控制处理器 (SECORPRO) 重新配置 SPN 以选择要由 SMS 检查的信号组,并重新配置 SM 以执行所需的检查。一个SM的配置不会中断正常的系统操作或其他SM的检查活动。所有配置都经过加密并存储在安全闪存中,所有安全检查都取决于应用和电路。

插入IC中的仪器逻辑执行两种类型的检查。第一种类型是一组用户指定的安全违规,例如:

尝试访问受限地址空间

应处于非活动状态的控制信号被激活

发生拒绝服务

一个核心响应发往另一个核心的请求

时钟停用的内核具有输出更改

内核进入在当前系统状态下非法的操作模式

第二类检查包括系统行为的一般正确性属性。这样做的理由是激活的特洛伊木马将使系统以不正确的方式运行。这些检查可能与在硅前验证中执行的检查相同。例如,这些可能包括仿真中使用的断言,以验证片上使用的标准通信协议(AMBA、PCI 等)的正确实现或特定块的行为。

因此,提供了用于为可重新配置的仪器定义“Äúpersonalities”Äù的工具。为了定义检查,芯片设计人员指定要由安全监视器实现的 FSM。所有检查都是在安全环境中预先部署和验证的,其相应的配置预加载到安全闪存中。芯片制造商无法访问,因此无法知道闪存的内容。

在断电芯片中,可重构逻辑为“Äúblank”Äù(未编程),因此其功能对试图对设备进行逆向工程的攻击者完全隐藏。同样,SECORPRO 的控制逻辑是在安全闪存通电时配置的,因此其功能对攻击者也是不可见的。如图 1 所示,无法从功能逻辑或嵌入式软件访问安全检查器。同样,SECORPRO 对其他片上应用处理器也是不可见的。

对策第一

当检测到攻击时,第一步应该是部署对策,例如禁用可疑块或强制安全操作模式。智能基础设施平台可以通过信号控制块控制指定信号来实现对策,该模块使SECORPRO能够覆盖信号的值(再次参见图1)。例如,如果内核表现出非法行为,SECORPRO 可以通过禁用其时钟、关闭电源、连续重置或在其输出上强制使用安全值来隔离该内核。

这些仅代表需要集成到系统级解决方案中的基本对策,以便在检测到的攻击中幸存下来。系统级恢复可以结合提供故障安全状态、替换行为异常逻辑的备用逻辑以及返回到上一个安全检查点等技术。但是,这些主题超出了本次讨论的范围。

现代 IC 确保安全

当今集成电路的安全性需要一个可重新配置的基础设施平台,用于部署后检测任务关键型应用中针对IC的特洛伊木马攻击。这种技术是DAFCA,Inc.设计的商用硅验证平台的自然延伸,用于系统内硅验证和调试,以防止不法分子损害或干扰IC’Äôs的关键任务功能。这种方法解决的国家安全问题可以引入新的保护水平,防止基础设施中断、武器系统破坏或其他此类安全漏洞。

审核编辑:郭婷

-

集成电路

+关注

关注

5388文章

11547浏览量

361860

发布评论请先 登录

相关推荐

保护集成电路免受硅特洛伊木马的侵害

保护集成电路免受硅特洛伊木马的侵害

评论